Os arquivos de caso do SOC: Play ransomware mira empresa de manufatura

Resumo do incidente

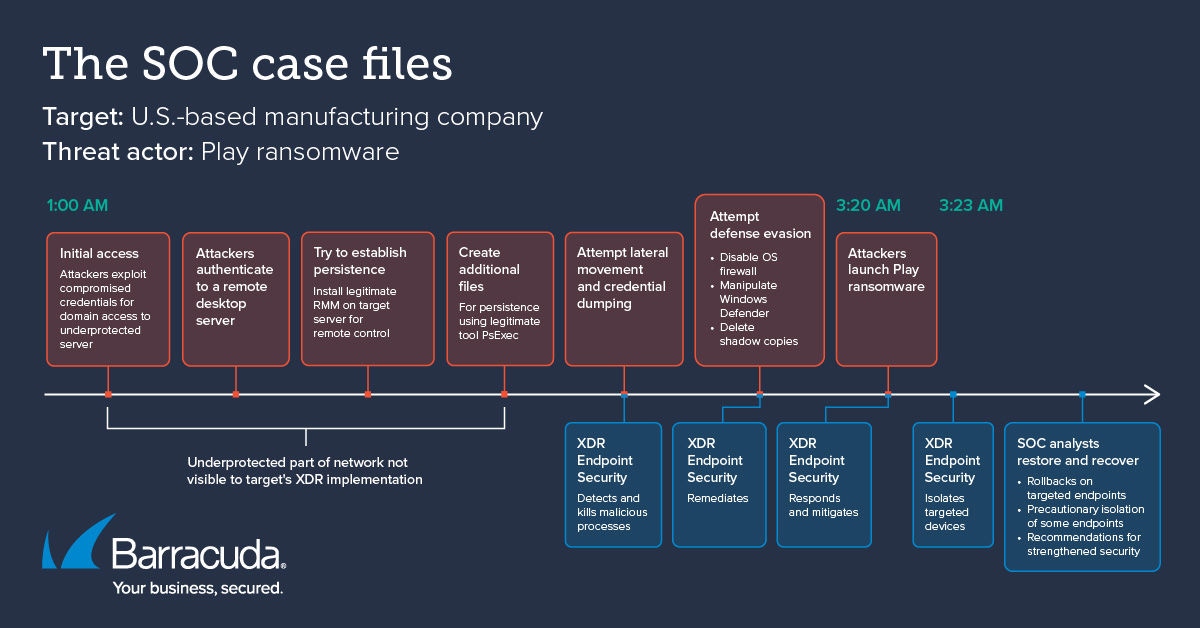

- Uma empresa de fabricação sediada nos EUA foi recentemente visada pelo grupo de ransomware Play nas primeiras horas da manhã.

- Os atacantes invadiram um controlador de domínio subprotegido às 1:00 da manhã.

- Às 3:20 da manhã, o grupo tentou executar o ransomware. Eles visaram vários endpoints que eram monitorizados pelo centro de operações de segurança (SOC).

- O SOC identificou o ataque, alertou o cliente e tomou medidas de resposta automatizadas.

- Às 3:23 da manhã, os atacantes foram bloqueados e impedidos de aceder à rede.

O SOC faz parte de Barracuda Managed XDR, um serviço de visibilidade, deteção e resposta (XDR) alargadas que oferece aos clientes serviços de deteção, análise e mitigação de ameaças, liderados por humanos e IA, 24 horas por dia, para proteção contra ameaças complexas.

Como o ataque se desenrolou

O ataque ocorreu numa noite de terça-feira em outubro.

- Por volta da 1:00 da manhã, os sofisticados atacantes iniciaram o seu ataque. Começaram por explorar credenciais comprometidas de uma conta de administrador de domínio, o que lhes permitiu autenticar-se num servidor de ambiente de trabalho remoto mal protegido, a partir do qual planeavam conduzir toda a operação.

- O alvo não tinha segurança de servidor XDR implementada, deixando uma lacuna nas capacidades de monitorização que poderia ter detetado atividade anómala no controlador de domínio logo no início do ataque.

O ataque principal

- Os atacantes tentaram então estabelecer persistência. Fizeram-no instalando uma aplicação legítima de monitorização e gestão remota (RMM) no servidor de destino para poderem controlar o anfitrião remotamente.

- Em seguida, os atacantes empregaram uma tática de "living off the land" (LOLT) utilizando o PsExec, uma ferramenta nativa do Windows comumente abusada por atores de ameaças. O grupo usou o PsExec para criar ficheiros adicionais destinados a serem usados para persistência.

- Os atacantes tentaram então consultar o registo para obter a SysKey para realizar o despejo de credenciais e movimento lateral. A XDR Endpoint Security detetou a atividade e terminou com sucesso o processo malicioso.

- Após isto, os atacantes tentaram evadir as defesas desativando o firewall do sistema operativo, manipulando o Windows Defender e tentando apagar cópias sombra — tudo isto foi também remediado pela XDR Endpoint Security.

- Finalmente, às 3:20 da manhã, os atacantes tentaram executar o ransomware Play para encriptar vários ativos. A XDR Endpoint Security rapidamente mitigou o ransomware.

- Às 3:23 da manhã, os endpoints alvo foram isolados da rede e o ataque falhou.

Restaurar e recuperar

- O agente SentinelOne do XDR Endpoint Security matou, colocou em quarentena e mitigou os processos e ficheiros maliciosos ao longo do ciclo de vida do ataque.

- As regras personalizadas de Resposta Ativa do Storyline (STAR) desenvolvidas pelos engenheiros do SOC da Barracuda detetaram de forma eficaz a manipulação de ficheiros que sinalizou a tentativa de encriptação e tomaram ações de resposta para isolar os endpoints visados.

- Os analistas do SOC da Barracuda, que operam 24x7, entraram em ação para isolar, por precaução, quaisquer endpoints adicionais onde foi observada atividade suspeita.

- O SOC também emitiu comandos de reversão para restaurar os endpoints alvo ao seu estado anterior, antes de as ameaças estarem presentes.

- O SOC analisou os eventos, estabeleceu uma linha temporal e identificou artefactos-chave, incluindo a conta de administrador comprometida, o servidor violado e a comunicação com um IP malicioso.

- O SOC forneceu recomendações críticas à organização para ajudá-la a reforçar a segurança do seu ambiente.

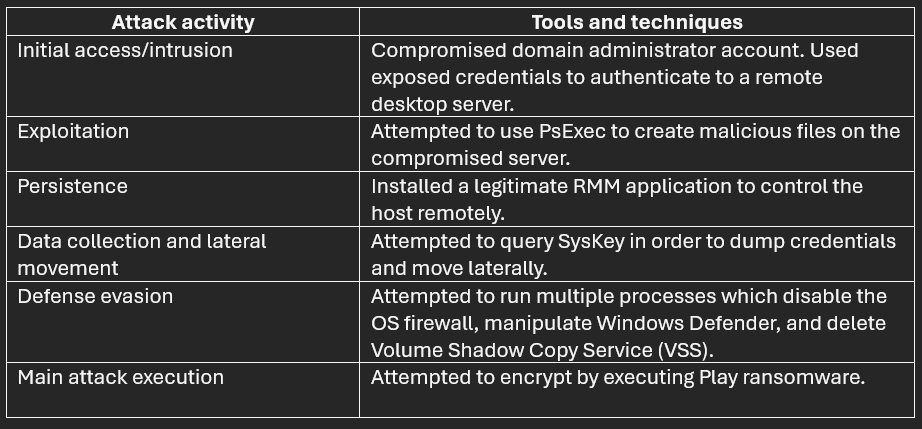

As principais ferramentas e técnicas utilizadas no ataque

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar