HelloGookie. HelloKitty. Olá, LockBit

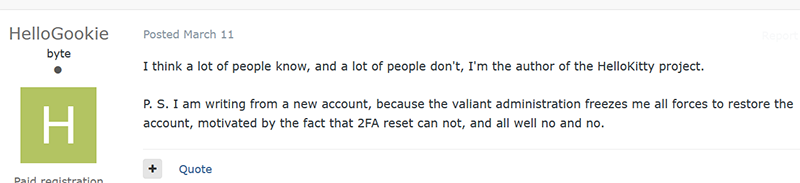

Numa nova mudança de marca de ransomware, o operador da extinta operação HelloKitty lançou uma nova ameaça chamada 'HelloGookie'. O novo nome provavelmente vem de um dos apelidos do operador, 'Guki' ou 'Gookee'. Ele também usa o nome 'Kapuchin0', que parece preferir ao publicar em fóruns.

HelloGookie

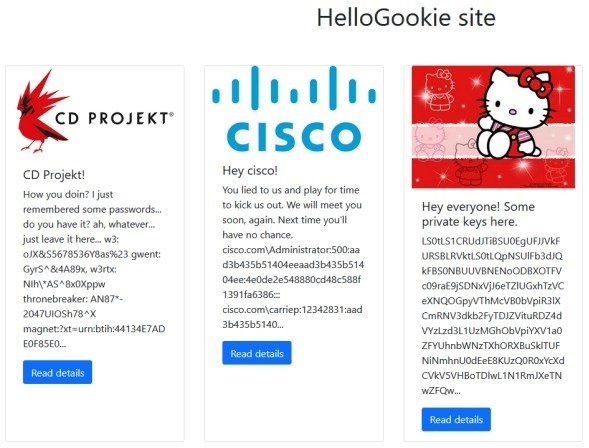

HelloGookie já publicou dois ataques num site de vazamentos, mas os ataques não são atuais. Estes posts referenciam ataques de 2021 e 2022 nos quais HelloKitty foi atribuída ou nomeada como um possível ator afiliado. Ao contrário da habitual rebranding de atores de ameaça, HelloGookie não tentou esconder o seu passado.

HelloKitty

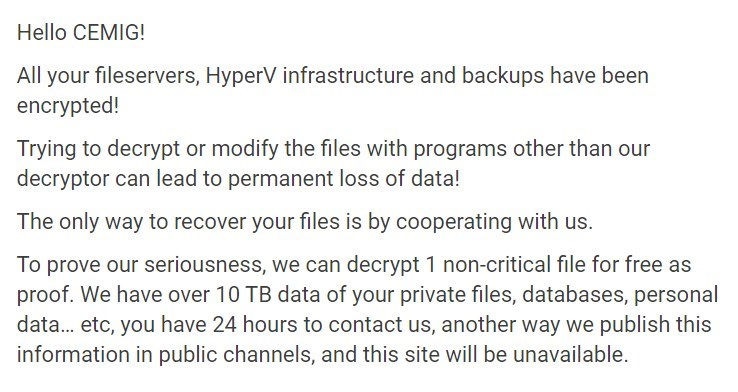

Os investigadores observaram pela primeira vez o ransomware HelloKitty no final de 2020. O primeiro grande alvo foi a empresa energética brasileira CEMIG (Companhia Energética de Minas Gerais), que anunciou no Facebook que tinha sido vítima de um ataque de ransomware. Aqui está uma parte da nota deixada para trás:

Em fevereiro de 2021, CD Projekt Red (CDPR) anunciou que tinha sido vítima de um atacante desconhecido. A CDPR desenvolve jogos de role-playing populares como The Witcher e Cyberpunk 2077. Muitas pessoas pensaram que um jogador descontente tinha lançado o ataque, ou que a CDPR estava a simular a ameaça para desviar a atenção do público das falhas no seu jogo recém-lançado. Os investigadores rapidamente rejeitaram esta narrativa, e foi posteriormente confirmado que HelloKitty estava a leiloar os dados roubados da CDPR. Ao longo de 2021, o operador expandiu as capacidades de ataque ao adicionar uma variante Linux e uma ameaça de negação de serviço distribuída (DDoS). A ameaça adicional de um ataque DDoS elevou a HelloKitty de uma ameaça de dupla extorsão para uma ameaça de tripla extorsão. A HelloKitty conduziu campanhas agressivas contra SonicWall CVEs em junho de 2021, e foi nomeada como parte de uma violação da Cisco em maio de 2022.

A 6 de outubro de 2023, Kapuchin0/Gookie/Guki encerrou a operação HelloKitty. Ele cedeu o seu ransomware e fez uma crítica a LockBit na sua saída.

Árvore genealógica da família HelloKitty

HelloKitty é relatado como uma reconstrução do DeathRansom, que era apenas um ransomware de bluff quando foi observado pela primeira vez em 2019. O ransomware de bluff também é chamado de ransomware falso porque não há encriptação real de arquivos, embora geralmente haja um bloqueador de arquivos que interrompe o acesso aos arquivos. Os bloqueadores de arquivos são malware que visam as funções do sistema operativo e não os arquivos. Por exemplo, pode haver uma tela de bloqueio na estação de trabalho que impede um utilizador de interagir com o computador, ou os arquivos em um computador podem ser restringidos com permissões de sistema modificadas. O DeathRansom nem sequer tinha um bloqueador de arquivos quando apareceu pela primeira vez. Simplesmente renomeava os arquivos e deixava uma nota de resgate. No entanto, foi apenas algumas semanas após os seus primeiros ataques que o DeathRansom se tornou uma ameaça de ransomware totalmente operacional. A atividade do DeathRansom diminuiu após um período de pesquisa agressiva no grupo, embora isso possa ter sido coincidência e não devido aos resultados da investigação.

HelloKitty também foi estreitamente ligado ao FiveHands ransomware, que é também uma nova reescrita do DeathRansom. FiveHands era uma operação de ransomware-as-a-service (RaaS) que também desenvolveu o ransomware Thieflock. Os operadores de Thieflock foram posteriormente ligados a um grupo mais recente, Yanluowang ransomware. Voltaremos a Yanluowang em um minuto.

Embora o HelloKitty tenha sido mencionado na violação da Cisco de 2022, esse ataque foi formalmente atribuído a um afiliado de UNC2447, Lapsus$, e Yanluowang. As equipas de segurança da Cisco detetaram a violação e eliminaram a ameaça antes que o ransomware pudesse ser implementado. Como não houve ransomware para analisar neste incidente, as equipas da Cisco relataram o comportamento passado conhecido do agente de ameaça UNC2447, afirmando que tem consistentemente utilizado “uma variedade de ransomware, incluindo FIVEHANDS, HELLOKITTY e mais.”

Em pesquisa separada sobre os ataques SonicWall de 2021, investigadores da Mandiant notaram,

Com base em observações técnicas e temporais das implementações de HELLOKITTY e FIVEHANDS, a Mandiant suspeita que HELLOKITTY possa ter sido utilizado por um programa de afiliados global de maio de 2020 a dezembro de 2020, e FIVEHANDS desde aproximadamente janeiro de 2021.

A Mandiant também publicou comparações detalhadas de HelloKitty, FiveHands e DeathRansom.

Agora de volta ao Yanluowang. Este era um grupo de ransomware-como-serviço (RaaS) que visava empresas dos EUA de todos os tipos, mas focava-se principalmente em empresas financeiras. O ator de ameaça 'Saint' representava o Yanluowang nos fóruns de crime e em mensagens privadas. Em outubro de 2022, os registos de chat privados do Yanluowang foram divulgados ao público, revelando muitos novos insights sobre o grupo. A parte interessante para nós é que Guki do HelloKitty era um dos membros mais ativos nos registos do Yanluowang. Uma das conversas incluía Guki pedindo assistência a Saint com futuros ataques. O HelloKitty era ransomware ‘operado por humanos’ e Guki não tinha pessoal suficiente para aproveitar todas as credenciais de trabalho no seu arsenal. O Yanluowang era um grupo RaaS que poderia comprar os seus ativos ou dar-lhe uma percentagem de qualquer resgate recolhido através dos seus dados.

O grupo Yanluowang e Saint ficaram quietos após o vazamento dos registros de chat em 2022.

Olá, LockBit

E agora estamos de volta àqueles posts do fórum HelloGookie.

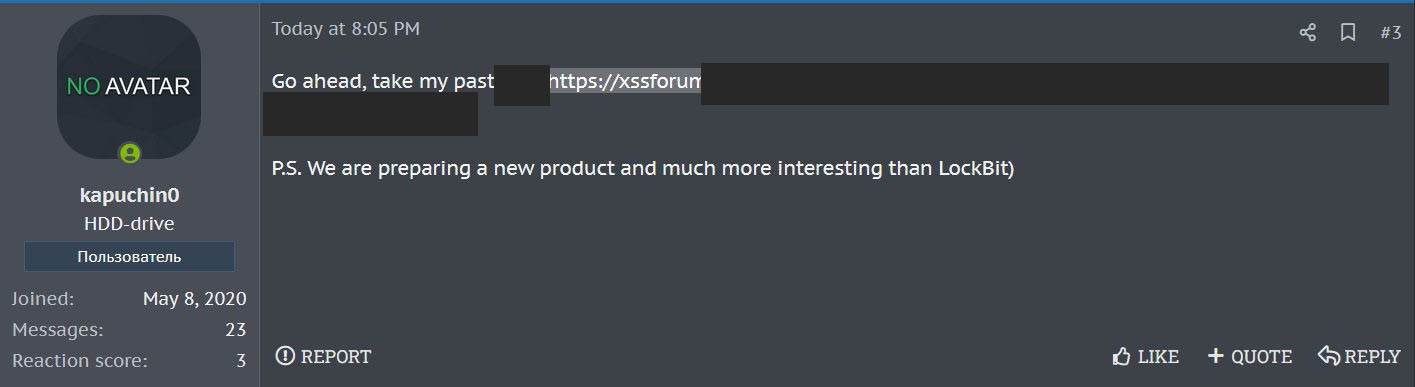

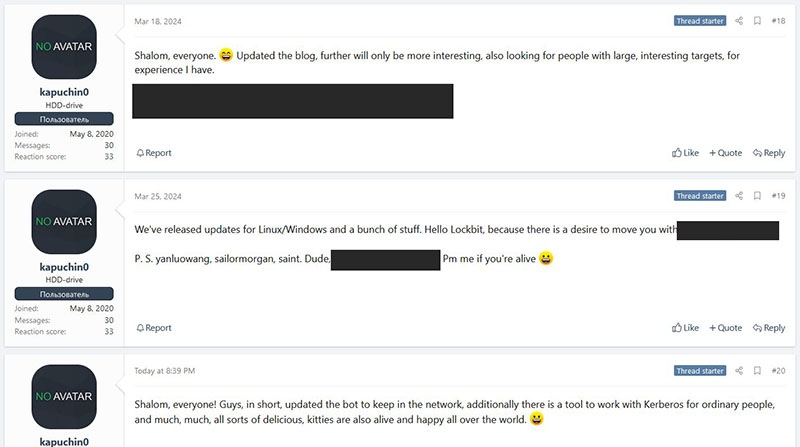

Gookee/Guki/Kapuchin0 tem publicado nos fóruns desde pelo menos o início de março de 2024. Um investigador (@3xp0rt) capturou algumas das publicações:

Redigi URLs e alguma linguagem, mas a maior parte do conteúdo está intacta aqui . A mensagem de 18 de março está à procura de 'alvos grandes e interessantes, para experiência que tenho.' A mensagem de 25 de março pede uma mensagem de Yanluowang/Saint, possivelmente para discutir colaboração futura. Também menciona novamente LockBit. Analista de Inteligência de Ameaças Alexander Leslie explicou as relações entre operadores de ransomware em um webinar recente :

"... todos esses grandes grupos de ransomware, eles ganham dinheiro uns com os outros. Todos compartilham afiliados, todos compartilham infraestrutura. Estão todos a atacar algumas das mesmas vítimas ao mesmo tempo. Todos usam os mesmos fóruns. Todos estão em conversas privadas uns com os outros. Sim, há animosidade às vezes, especialmente quando um afiliado publica as vítimas duas vezes em dois blogs diferentes, certo, isso realmente causa um pouco de conflito entre o afiliado e o grupo ou entre dois grupos. Sim, há questões sobre a quota de mercado, sobre os negócios que têm com certos fornecedores de ferramentas. Mas essas disputas, novamente, são relativamente superficiais em comparação com formas tradicionais de crime, porque é do interesse do ransomware que ninguém seja desmantelado, que ninguém tenha uma interrupção significativa, seja internamente ou pela aplicação da lei, porque todos eles continuarem em atividade significa mais e melhores negócios para todos os outros grupos de ransomware."

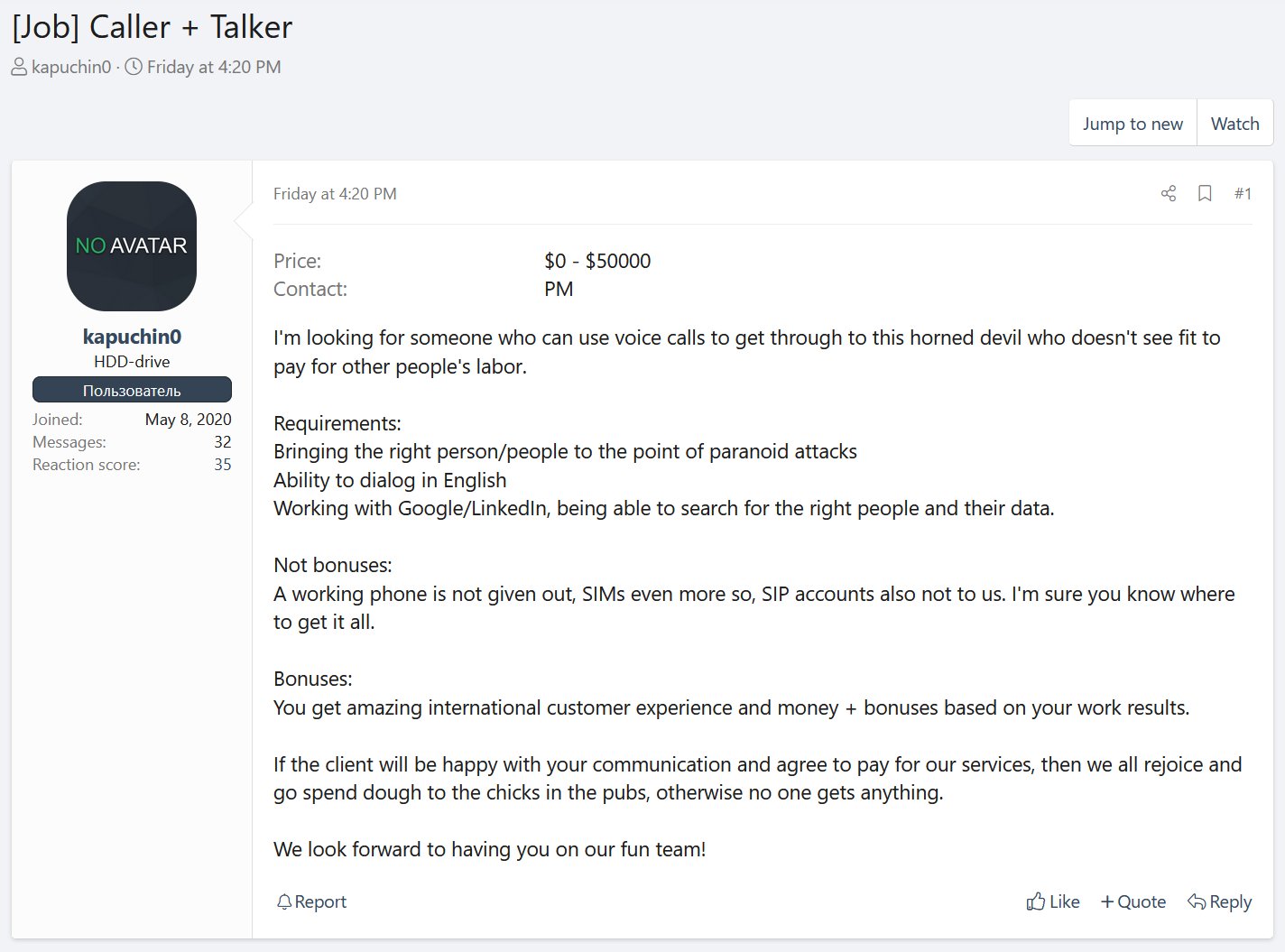

A 22 de abril de 2024, Gookee/Guki/Kapuchin0 publicou um anúncio de 'procura-se ajuda' para alguém fazer chamadas telefónicas para alvos de ransomware:

Recrutar um interlocutor significa que a HelloGookie é provável que empregue vishing, ou phishing por voz. Isto é interessante porque vishing foi utilizado no ataque à Cisco em 2022:

O atacante realizou uma série de ataques de phishing por voz sofisticados sob o disfarce de várias organizações de confiança, tentando convencer a vítima a aceitar notificações push de autenticação multifator (MFA) iniciadas pelo atacante. O atacante acabou por conseguir que a vítima aceitasse uma notificação push de MFA, concedendo-lhe acesso à VPN no contexto do utilizador visado.

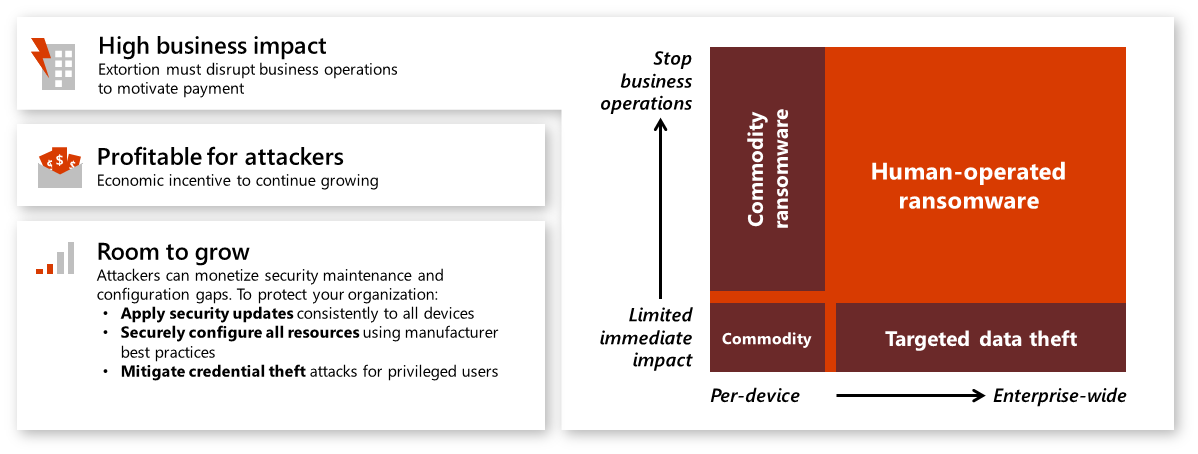

Os ataques de ransomware operados por humanos, como HelloKitty e, presumivelmente, HelloGookie, são muito perigosos para a organização. Este documento da Microsoft explica o maior risco associado a criminosos habilidosos que realizam reconhecimento e dirigem o ataque.

Quando combinados com táticas como vishing e fadiga de MFA, estes ataques podem ser muito eficazes para obter acesso e elevar privilégios.

Assuma que a ameaça é real.

É possível que Guki/Gookee/Kapuchin0 não tenha nenhum ataque novo e apenas esteja a tentar chamar a atenção. Não se pode acreditar em nada do que qualquer um destes criminosos diz, e a HelloGookie ainda não listou novas vítimas. Quando novas vítimas forem listadas, podem nem sequer ser vítimas dos ataques da HelloGookie. Às vezes, os atores das ameaças apenas republicam vítimas de outras pessoas. Mas se o operador da HelloKitty está de volta com software melhor, e está a ligar-se a velhos amigos como o Saint, e está a envolver alguém na sua operação... isso é um risco legítimo. E mesmo que a árvore genealógica da HelloKitty pareça com a bengala de Harry Lauder , pode-se encontrar um caminho de sete anos de potencial experiência em cibercrime à medida que estas linhagens de malware renascem e os atores das ameaças se movem entre grupos.

Não sabemos com certeza se o HelloGookie será uma ameaça real, mas este é mais um exemplo de porque deve adotar uma mentalidade de Zero Trust. Verifique tudo, incluindo chamadas telefónicas e prompts de autenticação multifator. Defenda todos os seus vetores de ameaça com segurança abrangente e em camadas, e certifique-se de que os seus utilizadores têm formação de sensibilização sobre segurança.

A Barracuda pode ajudar

Só a Barracuda oferece proteção multifacetada que cobre todos os principais vetores de ameaça, protege os seus dados e automatiza a resposta a incidentes. Mais de 200.000 clientes em todo o mundo confiam na Barracuda para proteger o seu email, redes, aplicações e dados. Visite o nosso site para explorar a nossa abrangente plataforma de cibersegurança.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar