Ataques de phishing do Microsoft Direct Send explicados

Recentemente, os analistas de segurança da Barracuda detetaram uma campanha de phishing que utiliza a funcionalidade Microsoft 365 Direct Send para contornar as funcionalidades de segurança de e-mail. Este é um ataque em larga escala que abusa de uma funcionalidade legítima do Microsoft 365 para se fazer passar por comunicações internas. Consulte o Barracuda Security Advisory e o Cybersecurity Threat Advisory para obter detalhes técnicos sobre este ataque.

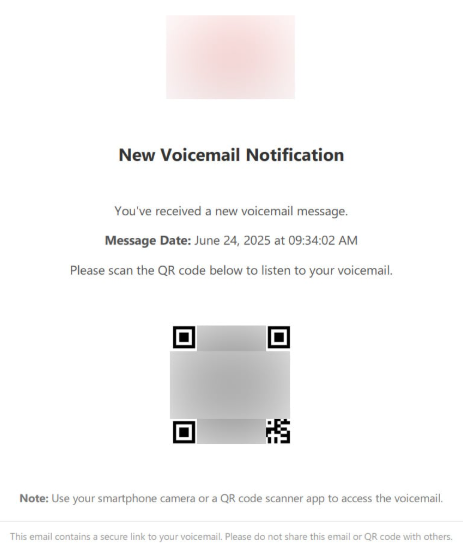

Esta campanha de phishing apresenta um grande risco para empresas desprotegidas que utilizam o Microsoft 365. As mensagens imitam um email interno da empresa e trazem um anexo em PDF que inclui um código QR. Os destinatários são instruídos a digitalizar o código QR para que possam aceder a uma mensagem de voz.

O código QR direciona a vítima para um formulário de login falso da Microsoft, onde os agentes de ameaça capturarão as credenciais do utilizador. As credenciais roubadas serão então vendidas e/ou usadas para iniciar um ataque maior contra a empresa.

O que é o Direct Send?

O envio direto é um caminho de email aberto que permite o envio de email sem autenticação. Esta é uma funcionalidade legítima, mas de baixa segurança, da Microsoft que permite que servidores não-email enviem email. A maioria das empresas utilizaria esta funcionalidade para permitir que impressoras em rede e aplicações empresariais enviem email para um indivíduo no mesmo domínio. Pode saber mais sobre isso neste documento do Microsoft Learn.

A coisa mais importante a notar aqui é que as mensagens de Envio Direto utilizam a infraestrutura interna e não precisam passar por medidas de autorização e segurança de email. O tráfego de Envio Direto não será encaminhado através de gateways de segurança de email externos. Deve tomar ações específicas para proteger o Envio Direto no seu ambiente.

A Microsoft introduziu a funcionalidade "Rejeitar Envio Direto" em abril de 2025. Esta funcionalidade bloqueia todo o tráfego de Envio Direto e está desligada por padrão. Utilizar esta funcionalidade pode interromper funções empresariais legítimas, portanto, a Microsoft recomenda aos administradores que tenham cuidado ao ativar a funcionalidade.

Qual é o exploit?

É importante entender que isto não é uma vulnerabilidade não corrigida em nenhum sistema da Microsoft ou de terceiros. A nossa Assessoria de Ameaças de Cibersegurança cobre isto com mais detalhe:

Este ataque é particularmente preocupante devido a vários fatores:

- Abuso de uma Funcionalidade Legítima: O ataque aproveita uma função integrada do Microsoft 365, tornando difícil desativá-la sem interromper as operações comerciais.

- Sem CVE Atribuído: Uma vez que isto não é uma vulnerabilidade de software, mas sim um uso indevido da funcionalidade pretendida, não possui um identificador CVE, o que complica o rastreamento e a correção.

- Contorna a Segurança de Email: As defesas de email tradicionais que dependem de SPF, DKIM e DMARC são ineficazes contra esta tática.

- Falsificação de Remetente Interno: Os emails parecem vir de fontes internas confiáveis, aumentando a probabilidade de interação do utilizador.

- Exposição Generalizada: Qualquer organização que utilize Envio Direto está potencialmente em risco.

Proteja-se

É possível proteger o Direct Send sem rejeitar todo o correio enviado diretamente. Os clientes do Barracuda Email Gateway Defense podem ter protegido o Direct Send ao configurar os conectores para o Microsoft 365. Os passos para configurar a segurança do Direct Send estão em este artigo da Barracuda Campus. Este é um tutorial passo a passo que leva apenas alguns minutos para ser concluído. Pode também contactar o Suporte Barracuda para assistência.

Se não tiver a certeza absoluta de que o Direct Send foi assegurado, por favor, siga os passos no documento da Barracuda Campus ou contacte o Suporte da Barracuda.

Recursos adicionais:

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança