Os ficheiros de casos do SOC: O ransomware Akira vira a ferramenta de gestão remota da vítima contra si próprio

A equipa de Managed XDR da Barracuda mitigou recentemente um ataque de ransomware Akira que tentou evitar a deteção ao explorar ferramentas na infraestrutura do alvo em vez de trazer o seu próprio arsenal conhecido, e disfarçar a sua atividade maliciosa como TI do dia-a-dia.

Como o ataque se desenrolou

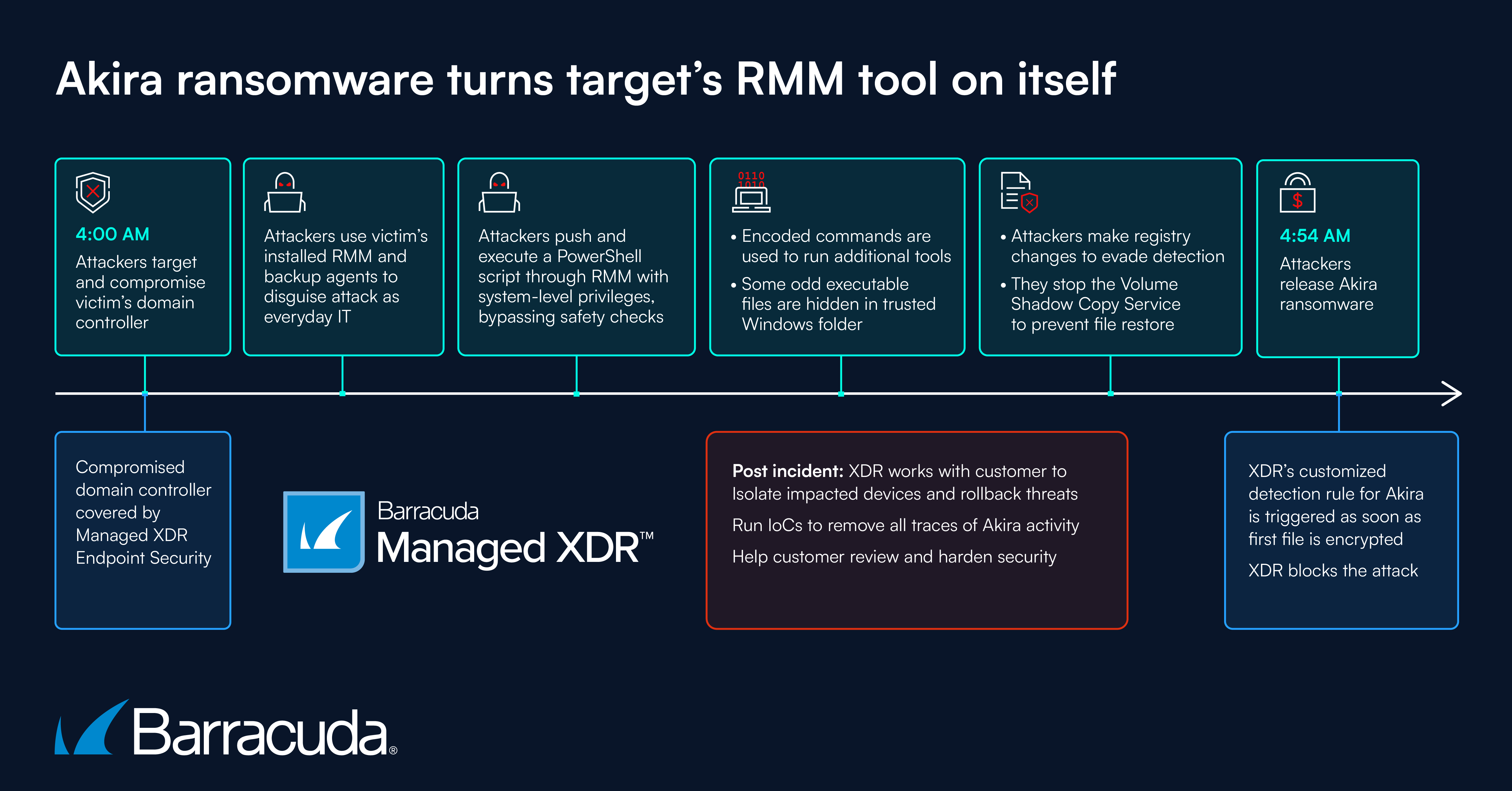

Aproveitando um feriado nacional, criminosos cibernéticos armados com Akira ransomware, um kit versátil e oportunista de Ransomware-as-a-Service (RaaS), atacaram a rede de uma organização pouco antes das 4:00 da manhã.

Os atacantes conseguiram aceder a um controlador de domínio (DC) — um servidor crítico responsável por autenticar e validar o acesso do utilizador a recursos de rede, como ficheiros e aplicações. A ferramenta de monitorização e gestão remota (RMM) da Datto foi instalada no servidor DC.

Os atacantes implementaram uma abordagem conhecida como Living Off The Land (LOTL), que envolve a utilização de conjuntos de ferramentas pré-instaladas e legítimas para realizar um ataque.

Eles concentraram-se na consola de gestão da ferramenta RMM e utilizaram-na, juntamente com vários agentes de backup previamente instalados, para implementar o ataque sem desencadear um alerta de segurança para uma nova instalação de software ou atividade suspeita.

A cadeia de ataque Akira RMM

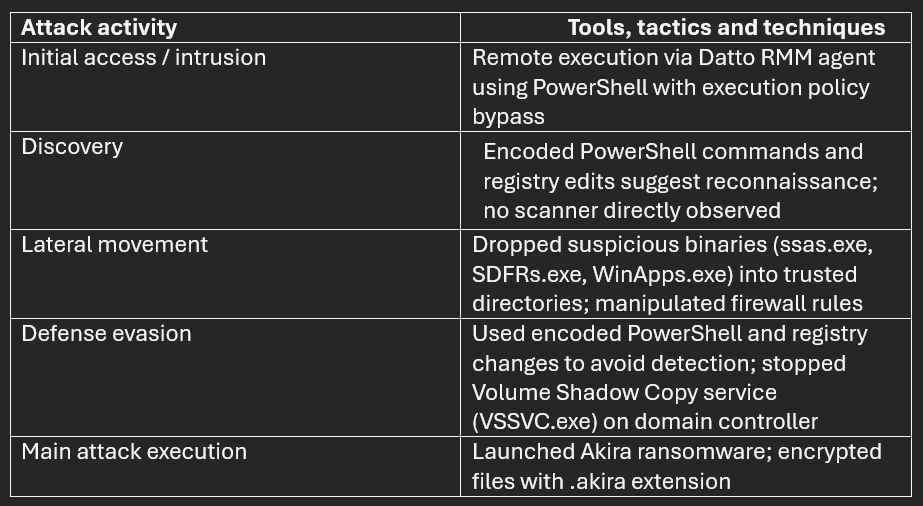

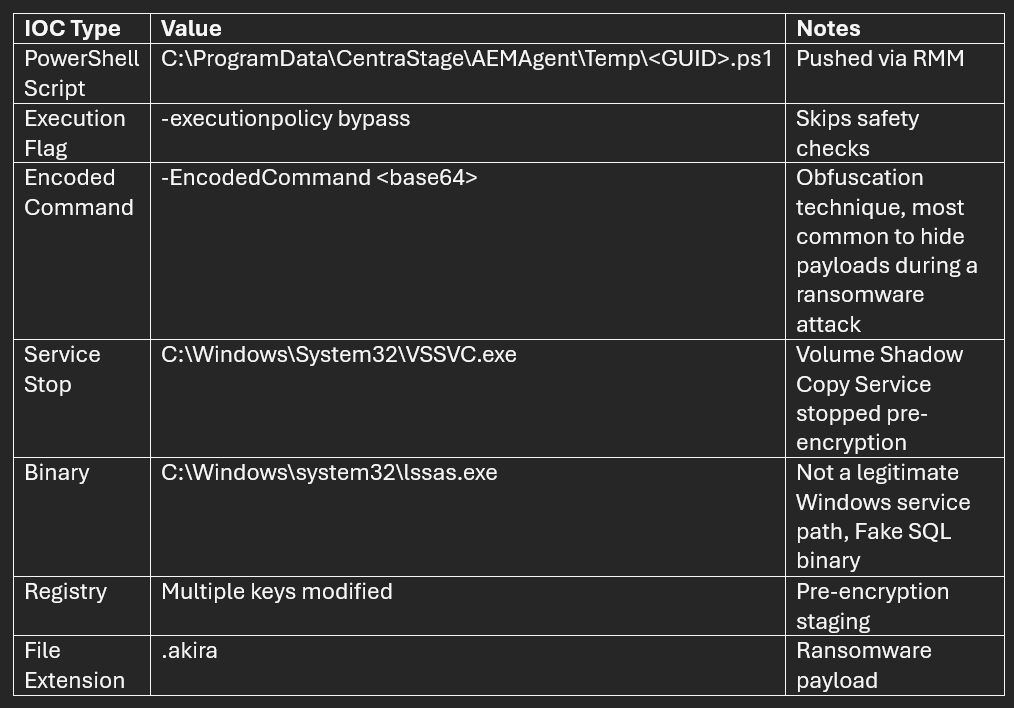

- Os atacantes utilizaram o Datto RMM para remotamente enviar e executar um script PowerShell a partir da sua pasta Temp, executando com um 'bypass de política de execução' que permitiu ignorar as verificações de segurança incorporadas do PowerShell.

- O script foi executado com privilégios ao nível do sistema, dando-lhe controlo total sobre o servidor infetado.

- Pouco depois, comandos PowerShell codificados foram utilizados para executar ferramentas adicionais, e vários ficheiros executáveis desconhecidos (binários) foram colocados em diretórios de confiança do Windows para evitar suspeitas.

- Estes ficheiros incluíam alguns scripts disfarçados, um script concebido para manipular regras de firewall, e um que tinha sido escondido num diretório não-padrão, provavelmente uma área de preparação criada por um atacante.

- Foram feitas alterações no registo para ajudar o atacante a permanecer oculto ou desativar funcionalidades de segurança.

- O Serviço de Cópia Sombra de Volume (VSSVC.exe) foi interrompido no controlador de domínio alguns minutos antes de a encriptação de ficheiros começar. Isto é frequentemente feito durante a manutenção de TI rotineira, mas também é utilizado em ataques de ransomware como um precursor da encriptação, porque elimina cópias que poderiam ser usadas para restaurar ficheiros.

- Às 4:54 da manhã, a carga útil de ransomware começou a encriptar ficheiros, modificando-os com a extensão .akira extensão.

Felizmente, o controlador de domínio estava protegido com Barracuda XDR Endpoint Security.

A primeira encriptação de ficheiros foi detetada instantaneamente pela regra de encriptação personalizada do XDR, levando ao isolamento imediato do dispositivo afetado e ao fim do ataque.

Principais aprendizagens

- Os atacantes não implementaram malware sofisticado ou ferramentas que levantassem imediatamente bandeiras vermelhas. Em vez disso, usaram o que já estava lá — o Datto RMM e os agentes de backup — ferramentas de confiança instaladas nos endpoints.

- Da mesma forma, a atividade do atacante espelhava de perto o que um agente de backup poderia legitimamente fazer durante trabalhos agendados. Isto fazia tudo parecer uma atividade regular de TI.

- Akira é um RaaS engenhoso e inventivo — os desenvolvedores por trás do malware não seguem um roteiro fixo. As suas táticas mudam regularmente, o que torna mais difícil apanhá-los nas fases iniciais de um ataque, porque não correspondem a assinaturas de ataque conhecidas.

- Para proteger eficazmente os ambientes de TI contra ataques variados e versáteis, a cobertura XDR completa que se estende por endpoints, rede, servidor, cloud e mais fornece às equipas SOC visibilidade completa e a capacidade de detetar e neutralizar ameaças o mais cedo possível no ciclo de vida do ataque.

Restaurar e recuperar

Depois de a ameaça ter sido neutralizada, a equipa da Barracuda Managed XDR trabalhou com o cliente para implementar o seguinte:

- Isolar todos os dispositivos afetados ao nível da organização

- Desencadear reversões para todas as ameaças detetadas em toda a organização

- Execute uma varredura profunda de indicadores de comprometimento (IOC) para detetar quaisquer artefactos remanescentes relacionados com Akira

- Confirmar o sucesso da reversão e a estabilidade do endpoint, reiniciando os dispositivos conforme necessário para concluir a reversão.

- Revise e trabalhe com o cliente para reforçar as políticas de endpoint após o incidente

- Validar todas as ações através de playbooks SOAR

Barracuda Managed XDR ajuda a detetar e mitigar tais incidentes. Monitoriza continuamente os endpoints e a atividade da rede para identificar comportamentos anómalos, como eliminação inesperada de ficheiros e alterações no registo. O Managed XDR fornece ainda capacidades de resposta rápida a incidentes, garantindo uma contenção e remediação rápidas das ameaças identificadas. Registos detalhados e análise forense ajudam a rastrear a origem e o âmbito do ataque, permitindo medidas de prevenção estratégicas futuras.

Ao integrar com a deteção e resposta de endpoint (EDR), o Managed XDR melhora a visibilidade em sistemas isolados e fornece insights acionáveis para mitigação. A caça proativa de ameaças suportada pelo Managed XDR ajuda a identificar mecanismos de persistência e a eliminá-los antes que os atacantes obtenham acesso sustentado.

Visite o site para mais informações sobre Barracuda Managed XDR and SOC. Para as últimas novidades sobre novas funcionalidades, atualizações e novas deteções para o Barracuda Managed XDR, consulte as notas de lançamento mais recentes.

As principais ferramentas e técnicas utilizadas neste ataque

Indicadores de comprometimento

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar