Destaque de Ameaça: Um milhão de ataques de phishing como serviço em dois meses destacam uma ameaça em rápida evolução

Nos primeiros meses de 2025, verificou-se um aumento massivo nos ataques de phishing-as-a-service (PhaaS) direcionados a organizações em todo o mundo, com mais de um milhão de ataques detetados pelos sistemas Barracuda em janeiro e fevereiro.

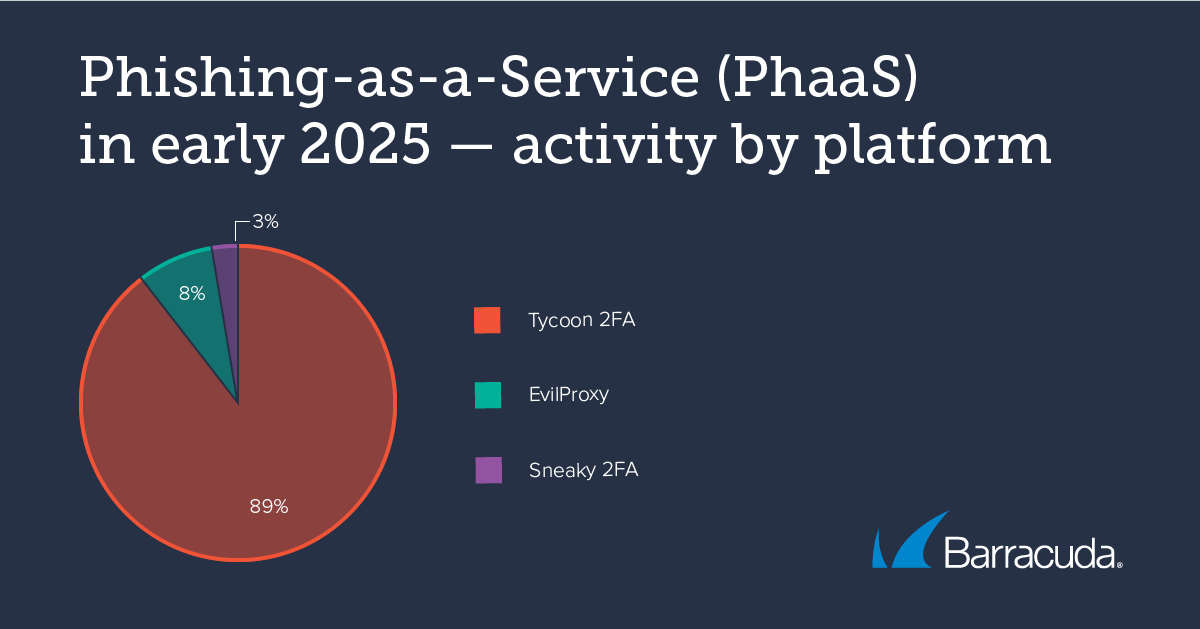

Os ataques foram impulsionados por várias plataformas PhaaS líderes, incluindo a Tycoon 2FA, EvilProxy e Sneaky 2FA. Entre elas, estas três plataformas mostram como o PhaaS está a evoluir para se tornar cada vez mais complexo e evasivo.

Tycoon 2FA foi a plataforma PhaaS mais proeminente e sofisticada ativa no início de 2025. Representou 89% dos incidentes de PhaaS vistos em janeiro de 2025. A seguir veio EvilProxy, com uma participação de 8%, seguida por um novo concorrente, Sneaky 2FA, com uma participação de 3% dos ataques.

A evolução futura do Tycoon 2FA

Em meados de fevereiro de 2025, os analistas de ameaças da Barracuda notaram um surto de ataques utilizando o Tycoon 2FA. A investigação revelou que a plataforma continuou a desenvolver e aprimorar os seus mecanismos de evasão, tornando-se ainda mais difícil de detectar.

Detalhes técnicos

Num blogue anterior sobre o Tycoon 2FA, os analistas discutiram os scripts maliciosos usados para obstruir a análise das páginas de phishing pelos defensores, por exemplo, bloqueando teclas de atalho.

Os desenvolvedores abandonaram agora essa abordagem e substituíram-na por algo ainda mais evasivo.

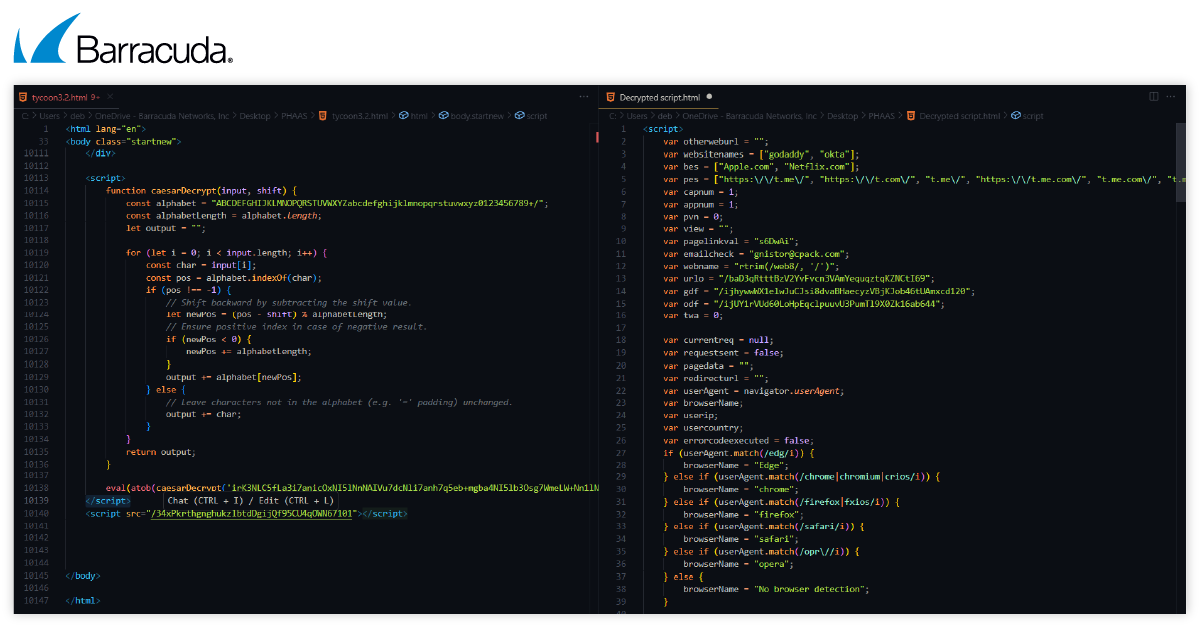

- O script melhorado está encriptado com uma cifra de César — uma cifra de substituição por deslocamento — em vez de estar em texto simples. Este script é responsável por vários processos, como roubar credenciais de utilizador e exfiltrá-las para um servidor controlado por atacantes.

- Vários exemplos do script incluem Hangul Filler (ou Unicode 3164), que é um caractere invisível (mas não um espaço) do script Hangul. Estes caracteres são frequentemente usados para preencher espaço sem exibir qualquer conteúdo e são comumente empregados em técnicas de obfuscação de phishing.

- O script atualizado identifica o tipo de navegador de uma vítima, provavelmente para evasão ou personalização de ataques. Também inclui links para o Telegram. Estes são frequentemente usados para enviar secretamente dados roubados aos atacantes. Este script também contém links de intercomunicação, como pedidos Ajax, que permitem que partes de uma página web sejam atualizadas independentemente do resto da página, e o script apresenta encriptação AES para disfarçar credenciais antes de as exfiltrar para um servidor remoto, tornando a deteção mais difícil.

Esquerda: Script cifrado de Cesar - Direita: Após a decifragem

EvilProxy — uma ferramenta perigosamente acessível

EvilProxy é um PhaaS particularmente perigoso porque requer conhecimentos técnicos mínimos, tornando ataques de phishing sofisticados acessíveis a um leque mais amplo de cibercriminosos.

O EvilProxy permite que os atacantes visem serviços amplamente utilizados, como o Microsoft 365, Google e outras plataformas baseadas na nuvem. Através de e-mails de phishing e links maliciosos, o EvilProxy engana as vítimas para que insiram as suas credenciais em páginas de login aparentemente legítimas.

Detalhes técnicos

- Os ataques de phishing EvilProxy utilizam uma configuração de proxy reverso. Um proxy reverso é um servidor que se coloca à frente dos servidores web e encaminha os pedidos dos clientes (por exemplo, navegador web) para esses servidores web. Este proxy reverso serve como uma ponte entre o atacante, a vítima e o serviço alvo.

- Quando as vítimas inserem as suas credenciais na página de login falsa, as credenciais são enviadas para o site legítimo. Isso fornece ao atacante acesso ao vivo à conta do utilizador sem levantar suspeitas.

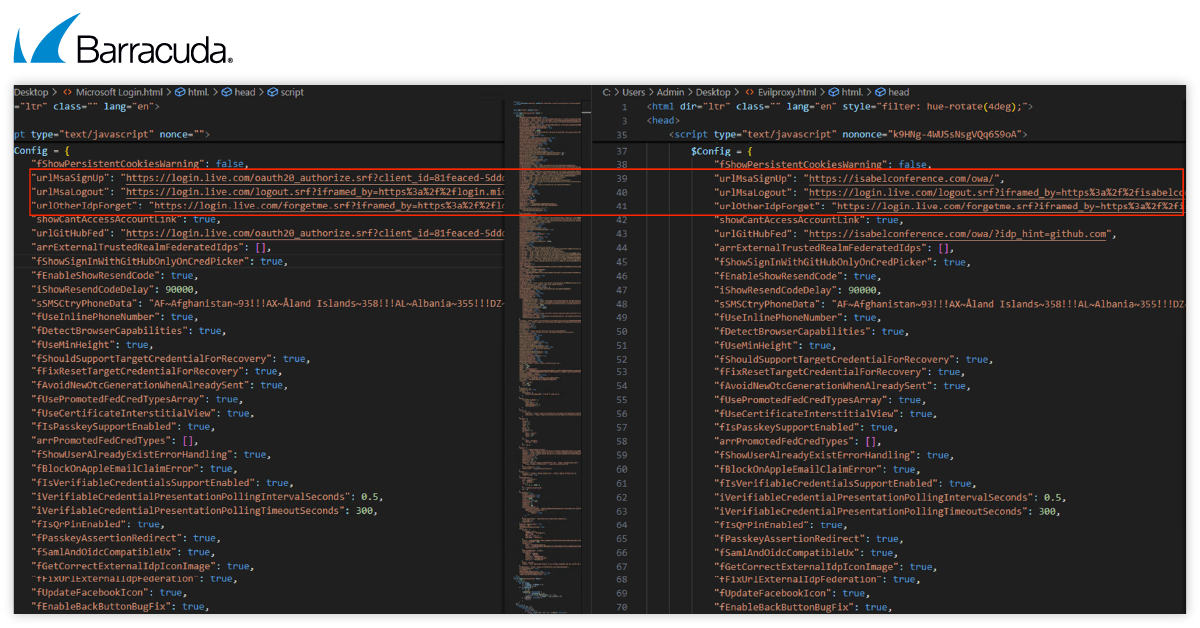

- O código fonte utilizado pelo EvilProxy para a sua página de phishing corresponde de perto ao código fonte da página de login original e legítima. Isto torna difícil distingui-la do site original e legítimo.

No visual abaixo, o código fonte da página de login legítima da Microsoft está à esquerda, enquanto o da página de phishing EvilProxy está à direita.

Esquerda: Código-fonte legítimo de login da Microsoft - Direita: Código-fonte do EvilProxy

Ajuda sorrateira do 2FA preenche formulário de phishing para vítimas

A terceira PhaaS mais proeminente no início de 2025 foi a Sneaky 2FA, a plataforma para ataques adversary-in-the-middle (AiTM) que visam contas Microsoft 365 em busca de credenciais e acesso.

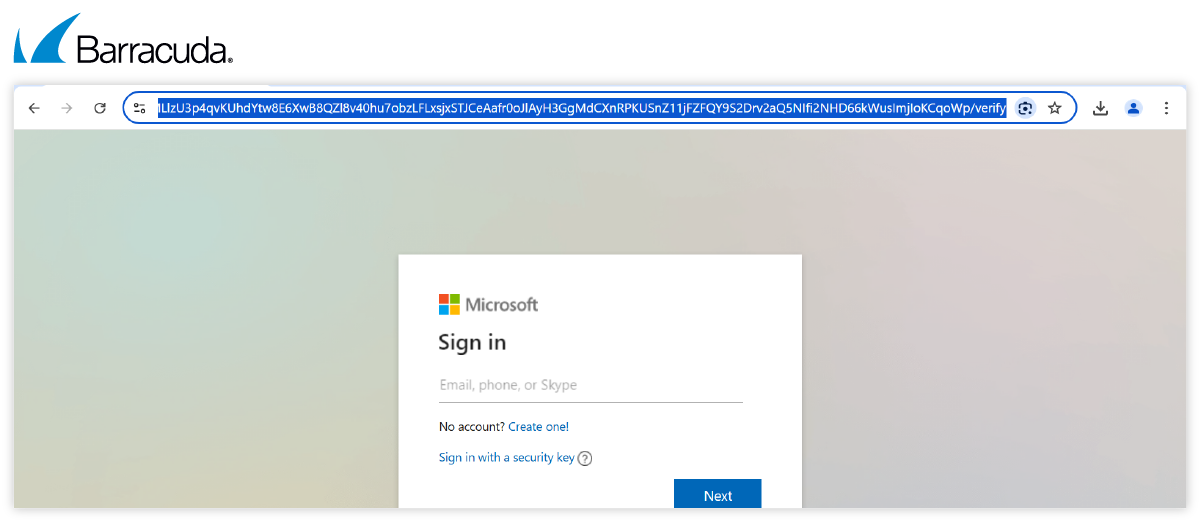

Os alvos recebem um e-mail que contém um link. Se clicarem no link, são redirecionados para uma página de login falsa e maliciosa da Microsoft. Os atacantes verificam para garantir que o utilizador é um alvo legítimo e não uma ferramenta de segurança antes de preencher automaticamente a página de phishing falsa com o endereço de e-mail da vítima, abusando da funcionalidade 'autograb' do Microsoft 365.

O kit de ferramentas de ataque é vendido como um serviço pelo grupo de cibercrime, Sneaky Log. É conhecido como Sneaky 2FA porque pode contornar a autenticação de dois fatores. O Sneaky 2FA utiliza o serviço de mensagens Telegram e opera como um bot.

Detalhes técnicos

- O URL de phishing dos atacantes inclui o endereço de email do alvo como um parâmetro, quer em texto simples ou codificado em Base64 (que permite que dados binários, como imagens ou ficheiros, sejam convertidos num formato de texto e transmitidos através de meios que apenas suportam texto, como email ou URLs.) Por exemplo: hxxps://phishing_url/00/#email_id

- Os URLs de phishing Sneaky 2FA geralmente consistem em 150 caracteres alfanuméricos, seguidos pelo caminho /index, /verify e /validate.

Este padrão permite que os atacantes rastreiem os visitantes das suas páginas falsas de login da Microsoft e filtrem os alvos que não desejam, porque é pouco provável que sejam utilizadores legítimos e potenciais vítimas.

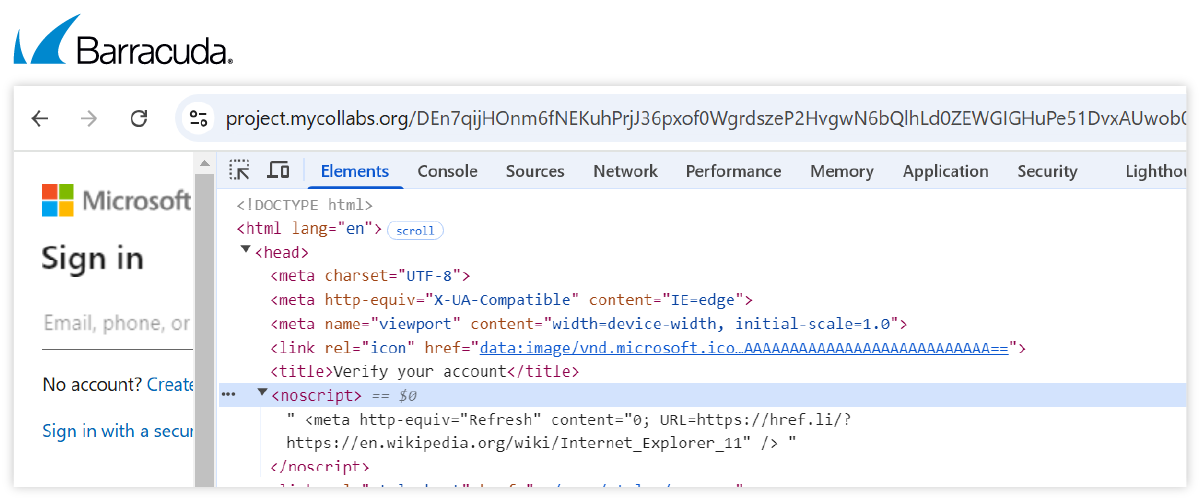

- Atacantes de 2FA sorrateiros tentam determinar se o endereço IP de um visitante se originou de um centro de dados, fornecedor de cloud, bot, proxy, VPN, ou está associado a abusos conhecidos. Se o servidor considerar que o tráfego do visitante não corresponde ao gerado por vítimas alvo, o kit de phishing redireciona o visitante para uma página da Wikipedia relacionada com a Microsoft ou Windows, usando o serviço de redirecionamento href[.]li. Podemos ver este script de redirecionamento dentro do elemento <noscript> do código-fonte.

Redirecionamento da Wikipédia

Como identificar um ataque PhaaS

Evite inserir as suas credenciais se:

- Uma página de login inclui um domínio de topo “.ru” (a última parte de um URL), e o ID de email da vítima está embutido no URL de phishing, quer sob a forma de texto simples, quer codificado em Base64. Estas pistas podem indicar um ataque Tycoon 2FA.

- Os ataques EvilProxy são mais difíceis de detectar porque utilizam um URL aleatório. No entanto, se achar que o URL da página de login da Microsoft/Google é diferente da página de login habitual, evite inserir as suas credenciais. Outra pista é a apresentação de prompts MFA incomuns, como receber prompts MFA quando não está realmente a iniciar sessão.

- Para detectar o Sneaky 2FA, verifique se o URL da página web contém uma sequência alfanumérica de 150 caracteres seguida de /verify, /index, ou /validate no final do URL.

Reforçar a segurança do email

Emails de phishing são a porta de entrada para muitos ataques, desde o roubo de credenciais à fraude financeira, ransomware, e mais. As plataformas que impulsionam o phishing-como-serviço são cada vez mais complexas e evasivas, tornando os ataques de phishing não só mais difíceis de detectar por ferramentas de segurança tradicionais, mas também mais poderosos em termos dos danos que podem causar.

Uma solução avançada de segurança de e-mail em profundidade, como Barracuda Email Security, é vital e deve estar equipada com deteção multilayered, habilitada por IA/ML para proteger organizações e funcionários contra ataques baseados em PhaaS.

Treino de sensibilização para a segurança para os funcionários que os ajude a compreender os sinais e comportamentos das ameaças mais recentes também é importante. Incentive os funcionários a reportar páginas de login suspeitas da Microsoft/Google. Se as encontrar, realize uma análise aprofundada dos registos e verifique anomalias de MFA.

Esses elementos devem ser complementados por políticas de acesso e autenticação de segurança robustas e consistentes e uma solução MFA resistente a phishing, como as chaves de segurança FIDO2.

Ashitosh Deshnur, Analista Associado de Ameaças na Barracuda, contribuiu para a pesquisa deste post no blogue.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança