Threat Spotlight: kit de phishing Tycoon revela novas técnicas para ocultar links maliciosos

E-mails de phishing frequentemente apresentam links maliciosos (URLs) que levam as vítimas a sites falsos onde são infectadas com software prejudicial ou enganadas a fornecer informações pessoais, como as suas credenciais de conta.

À medida que as ferramentas de segurança se tornam melhores na deteção e bloqueio destes links perigosos, os atacantes encontram novas formas engenhosas de os esconder para ultrapassar os sistemas de segurança.

Os analistas de ameaças da Barracuda já relataram anteriormente sobre essas táticas em evolução e cada vez mais sofisticadas. Este artigo analisa algumas das abordagens mais recentes que a equipa está a observar em ataques envolvendo o kit avançado de phishing-as-a-service (PhaaS), Tycoon. Os ataques apresentam técnicas concebidas para obscurecer, confundir e perturbar a estrutura dos links. Isto tem como objetivo confundir os sistemas de deteção automática e garantir que os links não sejam bloqueados.

Ocultar links usando espaços e caracteres obscuros

Os analistas descobriram que o Tycoon estava a usar técnicas de codificação de URL para ocultar links maliciosos em ataques que aproveitavam um serviço de contabilidade de confiança.

Os ataques apresentam mensagens de correio de voz cuidadosamente elaboradas e personalizadas:

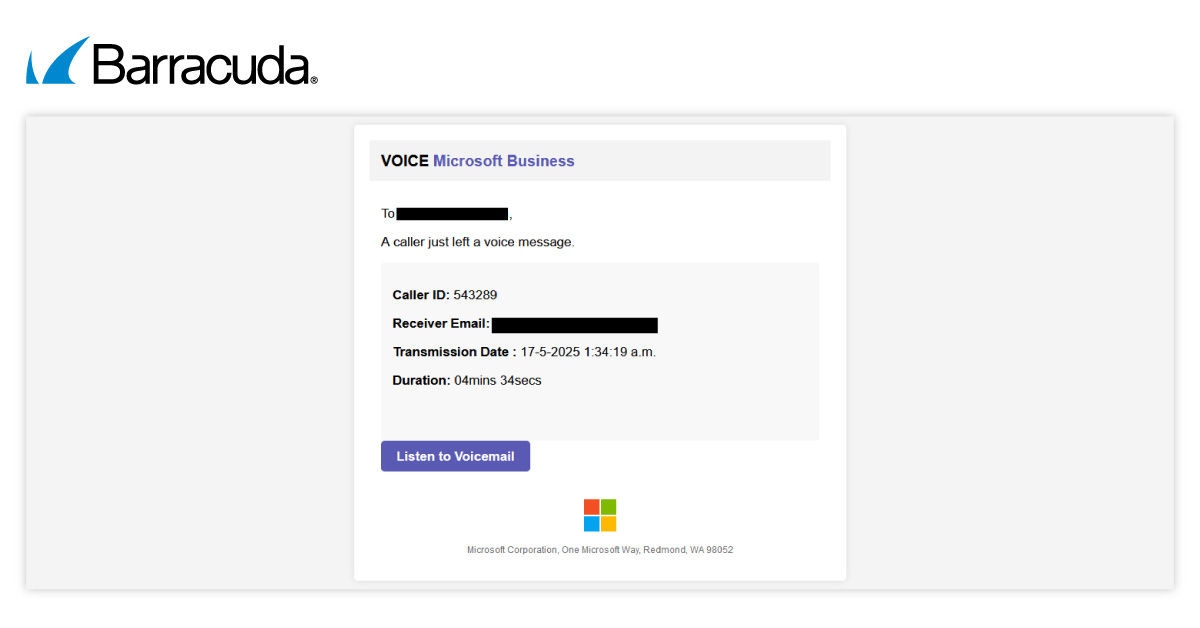

A codificação de URL utilizada pelos atacantes envolve as seguintes ações:

- Inserir uma série de espaços invisíveis no endereço web (usando o código '%20') para empurrar a parte maliciosa do link para fora da vista das verificações de segurança

- Adicionar caracteres estranhos, como um símbolo 'Unicode' que parece um ponto mas não é

- Inserção de um endereço de e-mail oculto ou código especial no final do endereço web

O caminho codificado também pode servir como um rastreador ou acionar um redirecionamento malicioso.

É assim que se parece um URL com espaços codificados (%20):

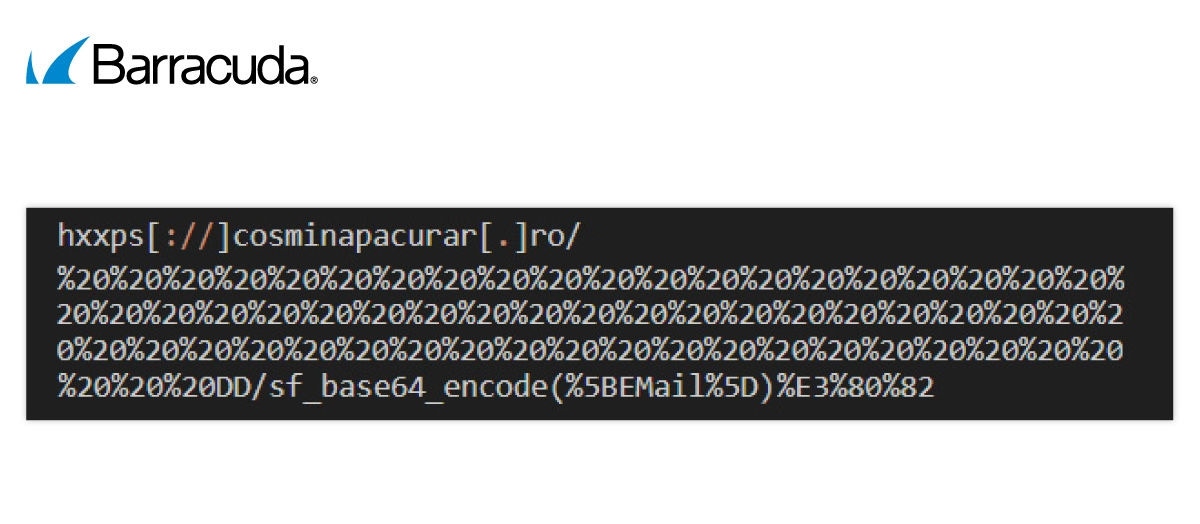

Ao usar códigos e símbolos inesperados e incomuns e fazer com que o endereço web visível pareça menos suspeito e mais como um site normal, a técnica de codificação é projetada para enganar os sistemas de segurança e dificultar o reconhecimento da ameaça por parte dos destinatários e dos filtros tradicionais.

Os ataques Tycoon também incluem uma fase de verificação falsa — um teste CAPTCHA convincente 'prove que não é um robô' — para tornar o website mais legítimo e contornar verificações básicas de segurança.

Adicionar partes extras a um endereço web para ocultar o destino real

Os analistas também descobriram que os atacantes usam a técnica do Prefixo de Protocolo Redundante. Isto envolve a criação de um URL que está apenas parcialmente hiperligado ou que contém elementos inválidos — como dois ‘https’ ou sem ‘//’ — para ocultar o destino real do link, garantindo ao mesmo tempo que a parte ativa parece inofensiva e legítima, não despertando suspeitas entre os alvos ou os controlos do seu navegador.

Outro truque é usar o símbolo ‘@’ num endereço web. Tudo antes do ‘@’ é tratado como ‘informação do utilizador’ pelos navegadores, por isso os atacantes colocam algo que parece respeitável e confiável nesta parte, como ‘office365’. O destino real do link vem depois do ‘@’.

Por exemplo:

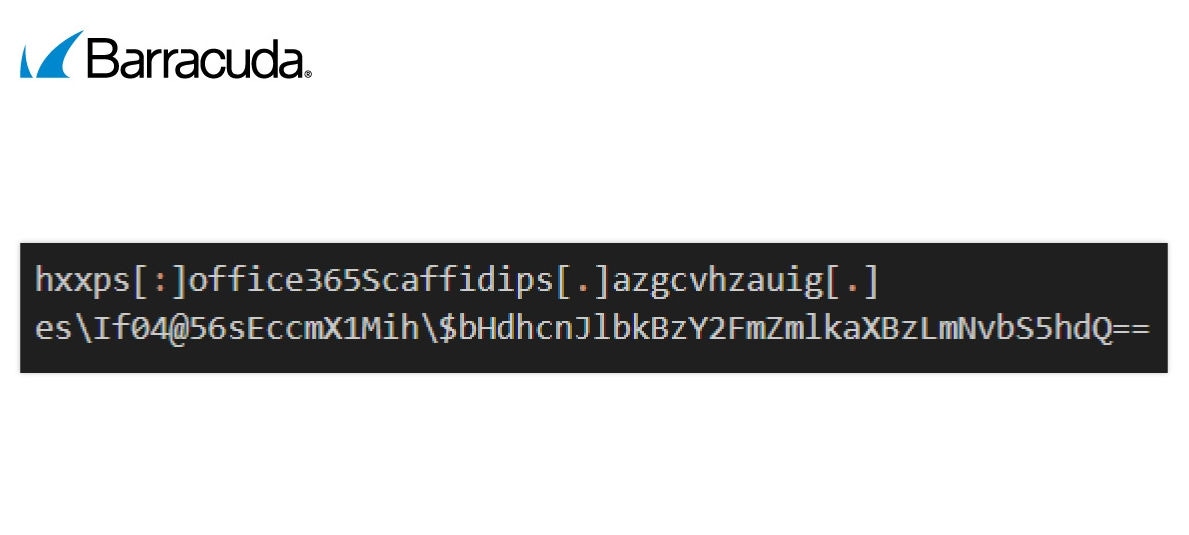

O que os destinatários e filtros veem: hxxps:office365Scaffidips[.]azgcvhzauig[.]es\If04

Onde realmente vai: Após o ‘@’ para um site oculto, gerido por atacantes

Os atacantes podem também usar endereços web com símbolos estranhos, como barras invertidas ‘\’ ou sinais de dólar ‘$’, que normalmente não são usados em URLs. Estes caracteres estranhos podem perturbar a forma como as ferramentas de segurança leem o endereço, ajudando um link tóxico a passar despercebido através dos sistemas de deteção automatizados.

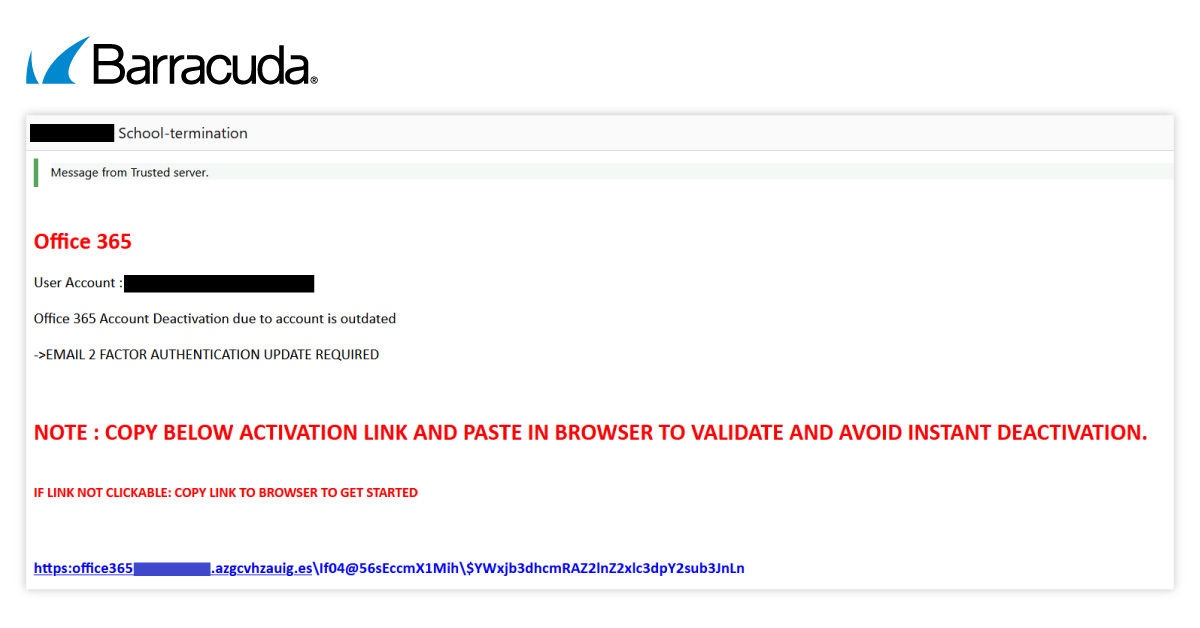

A equipa de analistas viu recentemente táticas de Protocolo Redundante utilizadas num ataque Tycoon que imita o Microsoft 365.

Neste caso, os atacantes criaram um URL onde a primeira parte é inofensiva e hiperligada, e a segunda, parte maliciosa, aparece como texto simples. Quando os utilizadores copiam e colam o URL completo no seu navegador, são direcionados para uma página de phishing de roubo de credenciais pertencente ao kit de phishing Tycoon. Como a parte maliciosa do link não está ligada a nada, não é lida corretamente pelas ferramentas de segurança.

Abusar de subdomínios para parecer confiável

O ataque Tycoon também apresentou outra divisão entre benigno/malicioso, desta vez para subdomínios.

Os atacantes criaram sites falsos usando nomes aparentemente ligados a empresas conhecidas. Por exemplo, 'office365Scaffidips.azgcvhzauig.es.' Isto dá a impressão de que o utilizador está a lidar com um subdomínio da Microsoft. No entanto, a última parte do endereço web: 'azgcvhzauig.es' é um site de phishing pertencente ao atacante.

Conclusão

Os atacantes estão constantemente a inventar formas novas e mais sofisticadas de disfarçar links perigosos em e-mails de phishing. Utilizam truques com espaços, símbolos e endereços web de uma forma que parece confiável à primeira vista. Estes métodos tornam muito mais difícil para as pessoas — e para o software de segurança tradicional — perceberem se estão a ser atraídas para um site arriscado.

A melhor defesa é uma abordagem em camadas múltiplas com vários níveis de segurança que podem identificar, inspecionar e bloquear atividades invulgares ou inesperadas. Soluções que incluem capacidades de IA e aprendizagem automática, tanto ao nível do gateway de e-mail como após a entrega, garantirão que as empresas estejam bem protegidas. Como em todas as ameaças transmitidas por e-mail, as medidas de segurança devem ser complementadas por formação de sensibilização sobre segurança ativa e regular para os colaboradores sobre as ameaças mais recentes e como identificá-las e relatá-las.

Nota: Ashitosh Deshnur ajudou na pesquisa para este relatório.

Os analistas de ameaças da Barracuda reportam regularmente sobre as ameaças de e-mail em evolução e as táticas de ataque. Subscreva o nosso blog para atualizações.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança