Novas técnicas de phishing para evadir a deteção: Códigos QR baseados em ASCII e URIs 'Blob'

Mesmo as campanhas de phishing mais sofisticadas enfrentam falhas se não conseguirem ultrapassar as defesas de segurança, por isso não é surpreendente que os ciberatacantes continuem a experimentar novas técnicas que possam ajudá-los a evitar a deteção.

Neste blog, destacamos duas novas técnicas evasivas recentemente detetadas pelos analistas de ameaças da Barracuda.

A primeira envolve um código QR que, em vez de ser uma imagem estática, é construído a partir de combinações de ASCII/Unicode caracteres de ‘bloco ( █ )’. Esta tática é projetada para impedir que o software de segurança extraia o URL malicioso do código QR.

A segunda técnica envolve o uso de ‘Blob’ (objeto binário grande) identificadores uniformes de recurso (ou URIs), que acedem a dados gerados localmente no navegador em vez de depender de domínios maliciosos conhecidos. Estes URIs Blob são criados dinamicamente e podem expirar rapidamente, o que os torna difíceis de rastrear e analisar. Além disso, como alguns controlos de segurança não examinam os URIs Blob tão minuciosamente quanto fariam com links HTTP ou HTTPS mais tradicionais, tentativas de phishing usando tais URIs podem contornar os mecanismos de deteção iniciais.

Uma nova geração de códigos QR maliciosos

Há um ano, o volume de ataques de phishing baseados em códigos QR aumentou repentinamente. Os dados da Barracuda mostram que cerca de 1 em cada 20 caixas de correio foram alvo de ataques com códigos QR no último trimestre de 2023.

Esses ataques geralmente envolviam códigos QR estáticos, baseados em imagem. Os atacantes incorporaram links maliciosos no código QR e incentivaram os utilizadores a digitalizar o código, o que os levaria a uma página falsa que parecia ser um serviço ou aplicação confiável.

As medidas de segurança adaptaram-se rapidamente. Ferramentas como a digitalização por reconhecimento ótico de caracteres (OCR) podem extrair, verificar e bloquear URLs maliciosos em códigos QR.

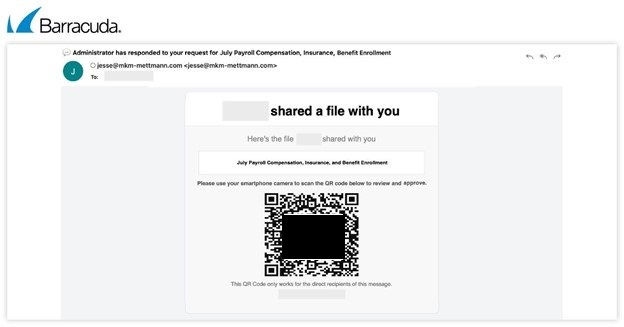

Analistas de ameaças da Barracuda identificaram uma nova geração de phishing de códigos QR, concebida para evadir defesas baseadas em OCR. Nesses ataques, a 'imagem' do código QR é criada a partir de caracteres ASCII/Unicode.

Num e-mail, parecerá um código QR tradicional. Para um sistema típico de deteção OCR, parece sem sentido.

Exemplo 1

O ataque de phishing parece ser um ficheiro de 'Inscrição em Folha de Pagamento e Benefícios' partilhado por Admin. Quando um destinatário desavisado digitaliza o código QR e clica no link, será levado a uma página de login falsa da Microsoft.

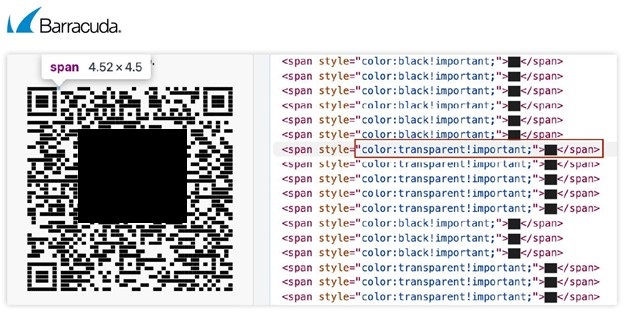

Um olhar mais atento ao código QR revela uma linha entre cada bloco. Isto deve-se ao facto de o código QR não ser uma imagem, mas sim ter sido cuidadosamente construído utilizando ‘bloco completo’ ou ‘█’.

Exemplo 2

Neste caso, o atacante tenta imitar a empresa de entregas DHL e pede ao destinatário para preencher um formulário ao digitalizar o código QR. Quando o código QR é digitalizado, redireciona a vítima para um site de phishing.

O código QR é construído usando uma combinação dos caracteres Unicode: ‘Lower Half Block’ (0x2584) para as linhas horizontais, e ‘Full Block’ (0x2588) para as linhas verticais. Neste caso, para criar as áreas brancas no código QR, é utilizado ‘non-breaking space’ (nbsp).

Uma multitude de combinações

Como mostram os exemplos acima, existem várias formas de representar um 'bloco' usando o conjunto de caracteres ASCII ou Unicode.

Na verdade, existem 32 caracteres distintos de 'bloco', em três categorias principais:

- Blocos Completos - 3

- Blocos Parciais - 17

- Quadrantes - 12

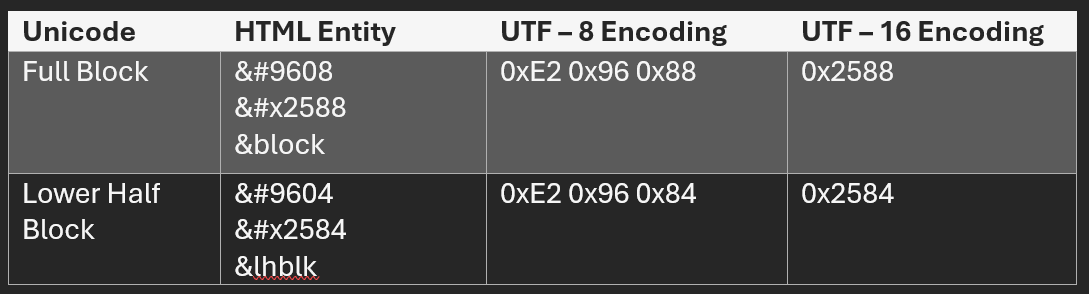

Estes podem ser codificados em e-mails de phishing usando HTML Entity, UTF-8 Encoding, ou UTF-16 Encoding. Ou seja, existem 96 combinações possíveis.

A tabela abaixo descreve as diferentes formas como os caracteres ‘block’ podem ser utilizados em páginas de phishing:

Além disso, no caso de entidades HTML, cada 'bloco' pode ter várias representações, e os atacantes podem usar blocos únicos ou combinações de blocos para gerar os seus códigos QR baseados em ASCII/Unicode. Tudo isto aumenta o número total de combinações possíveis e torna os códigos QR baseados em ASCII um desafio para detetar.

A Barracuda recomenda que, se as tecnologias de segurança sinalizarem o uso potencial de código QR ASCII num ataque de phishing, a opção mais fácil é tirar uma captura de ecrã do e-mail de phishing e passá-la ao motor de OCR para ler o URL por trás do código QR.

O potencial evasivo dos URIs de Blob

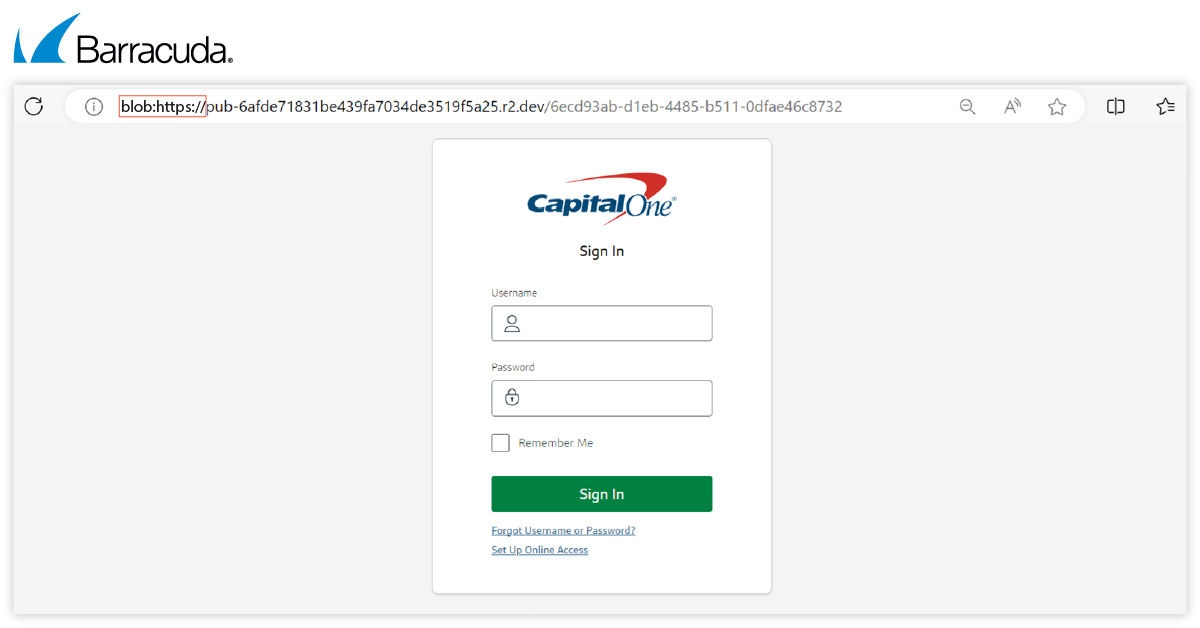

Um URI de Blob (também conhecido como URL de Blob ou URL de Objeto) é utilizado pelos navegadores para representar dados binários ou objetos semelhantes a ficheiros (chamados Blobs) que são mantidos temporariamente na memória do navegador.

Os URIs Blob permitem que os desenvolvedores web trabalhem com dados binários como imagens, vídeos ou ficheiros diretamente no navegador, sem precisar de os enviar ou recuperar de um servidor externo.

Como os URIs Blob não carregam dados de URLs externas, as ferramentas tradicionais de filtragem e análise de URLs podem não reconhecer inicialmente o conteúdo como malicioso.

Os atacantes criam páginas de phishing utilizando URIs Blob na esperança de dificultar a identificação e bloqueio de conteúdo malicioso pelos sistemas de deteção.

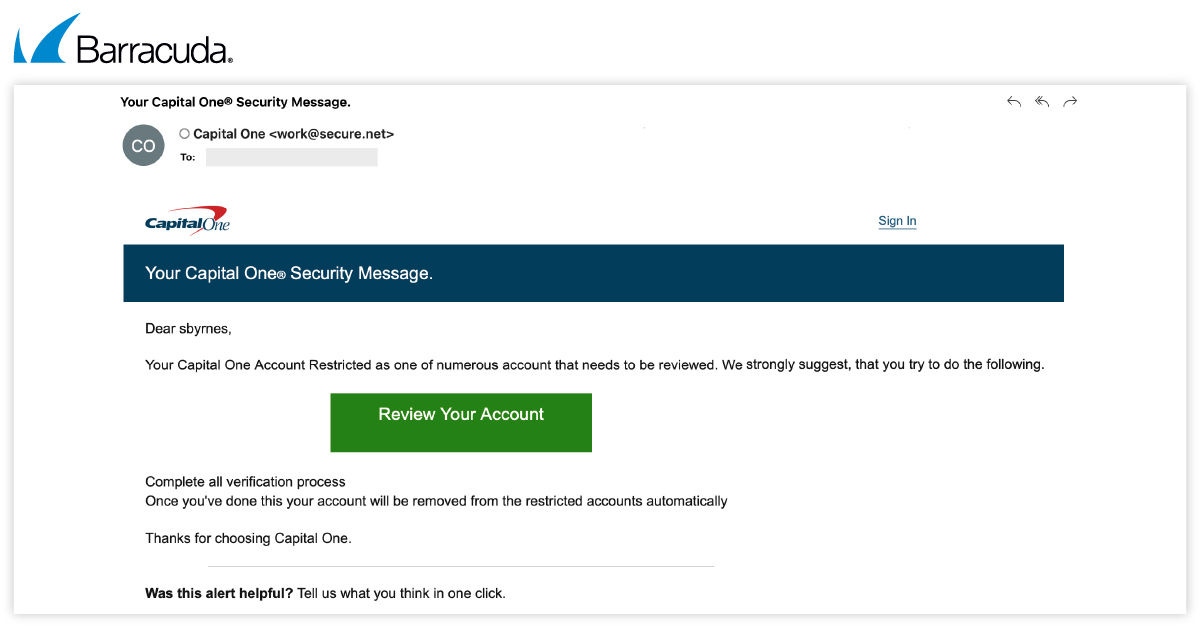

O primeiro exemplo de um ataque de phishing usando URIs Blob observado pelos analistas de ameaças da Barracuda tentou imitar a Capital One, convidando o utilizador a clicar em ‘Rever a Sua Conta’. Isto redireciona-o para uma página de phishing intermediária, que cria um URI Blob e rapidamente redireciona o navegador para o endereço do link recém-criado.

Os analistas de ameaças também notaram a técnica Blob URI a ser utilizada em ataques de phishing que imitam a Chase e a Air Canada.

Conclusão

Técnicas de phishing evasivas avançaram significativamente e representam uma crescente ameaça para as organizações. Os ciberatacantes refinam constantemente os seus métodos para contornar as medidas de segurança tradicionais. À medida que os ataques de phishing se tornam mais sofisticados, é essencial implementar estratégias de defesa em várias camadas e promover uma forte cultura de segurança.

Megharaj Balaraddi, Analista Associado de Ameaças na Barracuda, também contribuiu para a pesquisa deste post no blog.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança