Threat Spotlight: Apresentando o GhostFrame, um novo kit de phishing super furtivo

Um kit aparentemente simples que já lançou um milhão de ataques

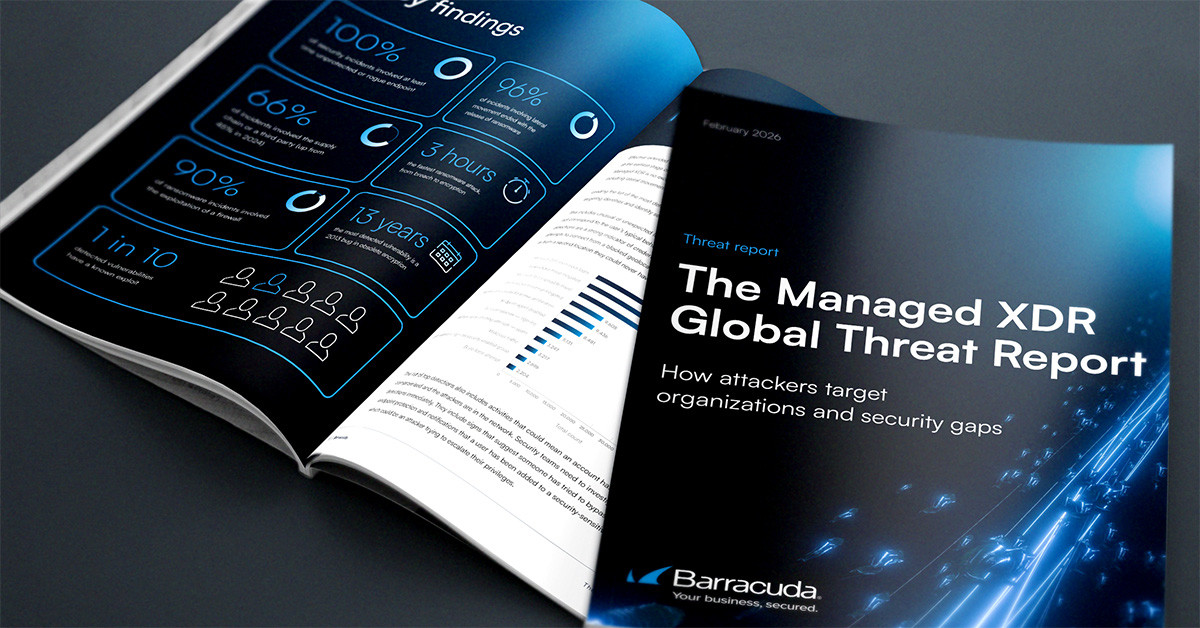

Principais conclusões

- Os analistas de ameaças da Barracuda avistaram o GhostFrame pela primeira vez em setembro.

- O código de phishing está oculto num iframe numa página HTML com aparência inofensiva.

- O kit permite a fácil troca de conteúdo e localização para ajudar a evitar a deteção.

- Um novo subdomínio é utilizado para cada vítima

Em setembro de 2025, os analistas de ameaças da Barracuda identificaram uma série de ataques de phishing apresentando ferramentas e técnicas que não correspondiam a nenhum kit conhecido de Phishing-as-a-Service (PhaaS). Em dezembro, a equipa tinha identificado mais de um milhão de ataques usando este novo kit, que chamou de GhostFrame em reconhecimento à sua abordagem inovadora e furtiva.

Uma nova abordagem

Ao contrário da maioria dos kits de phishing, o GhostFrame utiliza um ficheiro HTML simples que parece inofensivo, e toda a atividade maliciosa ocorre dentro de um iframe, que é uma pequena janela numa página web que pode mostrar conteúdo de outra fonte. Esta abordagem faz com que a página de phishing pareça autêntica enquanto esconde as suas verdadeiras origens e propósito.

O design do iframe também permite que os atacantes mudem facilmente o conteúdo de phishing, experimentem novos truques ou visem regiões específicas, tudo sem alterar a página web principal que distribui o kit.

Além disso, ao simplesmente atualizar o local para onde o iframe aponta, o kit pode evitar ser detetado por ferramentas de segurança que apenas verificam a página externa.

Embora o abuso de iframes não seja incomum no phishing, esta é a primeira vez que a Barracuda vê uma estrutura de phishing inteira construída em torno desta técnica.

Tática de ataque em duas fases

A página de phishing externa e principal — o ficheiro HTML de aparência inofensiva — que é mostrada aos utilizadores não inclui quaisquer elementos típicos de phishing. Em vez disso, apresenta alguma ofuscação básica para ocultar o seu propósito e utiliza código dinâmico para gerar e manipular nomes de subdomínios, de forma a que um novo seja gerado para cada alvo.

Dentro desta página, no entanto, existem apontadores incorporados que levam os alvos a uma página de phishing secundária através de um iframe.

Esta página secundária hospeda os componentes reais de phishing. Mesmo aqui, os atacantes esconderam os formulários de captura de credenciais dentro de uma funcionalidade de streaming de imagens projetada para ficheiros muito grandes (objetos binários grandes), tornando difícil para os scanners estáticos, que normalmente procuram formulários de phishing codificados, detetar o ataque.

Este artigo detalha como este método de duas etapas funciona na prática e por que é tão eficaz em enganar as pessoas.

O e-mail de phishing

O conteúdo dos e-mails GhostFrame alterna entre tópicos como falsos negócios e atualizações de RH falsificadas. Tal como outros e-mails de phishing, são concebidos para enganar os destinatários a clicarem em links perigosos ou a descarregarem ficheiros nocivos.

Linhas de assunto recentes incluem: "Notificação de Contrato & Proposta Segura", "Lembrete de Revisão Anual", "Fatura Anexa" e "Pedido de Redefinição de Senha".

Análise técnica

Variantes

O código-fonte do kit existe em duas formas diferentes (variantes), que estão a ser usadas simultaneamente.

Uma versão está ofuscada, tornando o código difícil de ler e analisar, enquanto a outra não está ofuscada e é facilmente compreendida por humanos. A versão não ofuscada, que foi vista com mais frequência em ataques anteriores, contém comentários que explicam as funcionalidades do código.

Esquerda: variante não ofuscada e direita: variante ofuscada

Anti-análise e anti-depuração

O kit de phishing inclui um script que obstrui qualquer tentativa de inspeção. Entre outras coisas, impede o clique com o botão direito do rato, bloqueia a tecla F12 do teclado (utilizada para ferramentas de desenvolvedor) e impede atalhos comuns do teclado como Ctrl/Cmd e Ctrl/Cmd+Shift.

Esses atalhos são geralmente usados por analistas de segurança para visualizar o código-fonte, guardar a página ou abrir ferramentas de desenvolvedor.

O script também bloqueia a tecla Enter, dificultando que os utilizadores ou analistas inspecionem ou guardem a página web.

Ao visar tanto os cliques do rato como o acesso ao menu de contexto principal, o kit de phishing garante que não há maneira de aceder ao menu de contexto.

Subdomínios aleatórios para entregar o iframe malicioso

O kit de phishing gera um subdomínio diferente e aleatório cada vez que alguém visita o site.

Por exemplo: 7T8vA0c7QdtIIfWXRdq1Uv1JtJedwDUs[.]spectrel-a[.]biz.

Esses endereços web (URLs) incluem um hash e vários parâmetros, que geralmente atuam como tokens de sessão.

Quando um alvo chega ao site pela primeira vez, o iframe malicioso permanece oculto. Só aparece depois de o script de carregamento verificar o subdomínio ou receber determinados sinais. Uma vez ativado, o carregador aguarda instruções do iframe, que pode então alterar o comportamento do navegador.

O próprio carregador não exibe qualquer conteúdo de phishing. A sua tarefa é configurar o iframe, gerir o ambiente do navegador e responder a mensagens do iframe. Ao hospedar a página de phishing em subdomínios em constante mudança, os atacantes tornam muito mais difícil para os sistemas de segurança detetar e bloquear a ameaça.

Validação dinâmica de subdomínios

Antes de exibir o conteúdo de phishing, o kit verifica o subdomínio em relação a um código gerado a partir de uma chave incorporada para garantir que está no site pretendido.

Isto ajuda o kit a distinguir entre infraestrutura de atacantes genuína e domínios redirecionadores temporários. Se o subdomínio passar neste teste, os utilizadores veem uma animação de carregamento. Caso contrário, são redirecionados para um website inofensivo.

Funcionalidades especiais do kit de phishing GhostFrame

O kit GhostFrame inclui várias capacidades avançadas que o tornam mais eficaz e difícil de detectar:

- Comunicação entre o iframe e a página pai: O conteúdo falso dentro do iframe utiliza o método ‘window.postMessage’ para instruir a página de carregamento a fazer alterações. Isto pode incluir:

- Alterar o título da página principal para imitar serviços de confiança, como "Inicie sessão na sua conta."

- Substituir o favicon do site para fazer a página parecer mais autêntica.

- Redirecionar a janela do navegador de nível superior para outro domínio, se instruído.

- Rodar subdomínios durante uma sessão para ajudar o ataque a evitar detecção.

- Iframe de reserva codificado: Se o JavaScript falhar ou for bloqueado, o kit inclui um iframe de backup na parte inferior da página. Isso garante que a tentativa de phishing possa continuar a funcionar, oferecendo aos atacantes uma forma confiável de continuar o seu esquema.

- Ecrãs de login baseados em imagem URI de blob: O kit pode exibir cópias exatas de páginas de login, como aquelas para Microsoft 365 ou Google, como imagens dentro do iframe em vez de HTML normal. Estas imagens são carregadas usando um URI de blob, o que permite que apareçam diretamente da memória do navegador. Os atacantes usam uma técnica de dupla memória intermédia para alternar imagens rapidamente, fazendo com que a página de login falsa pareça ainda mais convincente à medida que os utilizadores interagem com ela.

Como se defender contra esta ameaça

É necessária uma abordagem multilayered para proteger os e-mails e os colaboradores contra o GhostFrame e ataques de phishing furtivos semelhantes. Os seguintes passos ajudarão:

- Impor atualizações regulares do navegador para todos os utilizadores.

- Forme os funcionários para evitar clicar em links em e-mails não solicitados, verificar cuidadosamente os URLs antes de inserir credenciais e relatar páginas suspeitas que pareçam "incorporadas" em outro conteúdo ou que aparentem estar parcialmente carregadas.

- Implemente gateways de segurança de e-mail e filtros web que detetem iframes suspeitos usados em e-mails HTML ou páginas de destino.

- De uma perspetiva técnica, certifique-se de que tem controlos no seu website que restringem a capacidade de programas de carregar ou incorporar iframes. Isso impedirá o clickjacking e frames não autorizados. Deve também verificar regularmente as suas aplicações web para vulnerabilidades que permitam a injeção de iframes.

- Monitorize redirecionamentos ou conteúdos incorporados incomuns no tráfego web.

Como a Barracuda Email Protection pode ajudar a sua organização

Proteção de E-mail Barracuda oferece um conjunto abrangente de funcionalidades concebidas para defender contra ameaças avançadas de e-mail. Mais informações estão disponíveis aqui.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança