Akira: Ransomware moderno com um toque retro

O grupo de ransomware Akira emergiu em março de 2023 e rapidamente se estabeleceu como um ator ameaçador formidável. Akira é uma operação de ransomware-como-serviço (RaaS) que tem como alvo múltiplas indústrias, principalmente nos Estados Unidos e países aliados. Até 1 de janeiro de 2024, Akira tinha “afetado mais de 250 organizações e reivindicado aproximadamente $42 milhões (USD) em receitas de ransomware.”

Os atores de ameaça Akira roubaram muito dinheiro, mas os seus ataques nem sempre são bem-sucedidos. O nosso centro de operações de segurança detalhou recentemente um ataque falhado de Akira aqui. Usaremos o seu relatório mais tarde quando explorarmos a cadeia de ataque Akira.

História de origem

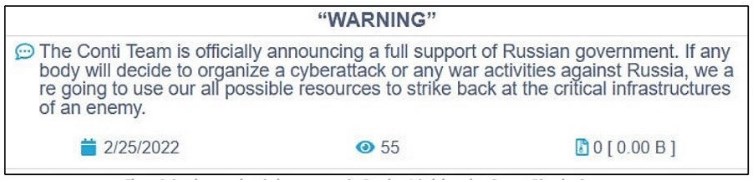

A história de Akira começa com o grupo de ransomware Conti, que realizou ataques de dezembro de 2019 a maio de 2022. Os analistas acreditam que o Conti encerrou as operações devido às consequências de o apoio do grupo à Rússia:

Em retaliação por este apoio, um ator não identificado divulgou centenas de ficheiros privados do Conti, revelando endereços de Bitcoin, mensagens privadas e o manual de ransomware do grupo. O Conti nunca pareceu recuperar do caos. O grupo parou os seus ataques em maio de 2022 e retirou o seu último site do ar no mês seguinte. Utilizando os dados divulgados e a análise dos ataques, os investigadores encontraram uma longa lista de evidências que ligam Akira ao Conti. Esta relação não foi confirmada, mas muitos especialistas atribuem o sucesso inicial de Akira ao seu acesso a recursos e expertise criminal do Conti.

Ao contrário do Conti, Akira não jurou lealdade à Rússia ou a países aliados. Akira comunica-se em russo quando utiliza fóruns da darkweb, e o seu ransomware inclui salvaguardas para evitar a execução em sistemas com um layout de teclado em língua russa. Adicionar esta evidência às ligações com o Conti sugere que Akira tem uma ligação à Rússia, mas não prova a localização do grupo. Também não é evidência suficiente para confirmar que o grupo é de origem russa.

Marca

Os pesquisadores acreditam que o nome 'Akira' é inspirado no filme de anime cyberpunk de 1988 com o mesmo nome, em que o personagem titular é uma força incontrolável e disruptiva. A teoria predominante é que o grupo utiliza o nome para se retratar da mesma forma.

O grupo também adotou uma estética retro de terminal de ecrã verde para o seu site de vazamento, que utiliza uma interface de linha de comandos (CLI) para navegação e comunicações, e aceita apenas cinco comandos.

Essa simplicidade e aparência vintage desmentem o facto de que Akira é um grupo muito sofisticado e agressivo.

Motivação

O único foco de Akira é o dinheiro. O grupo tem como alvo empresas pequenas e médias (PME), embora tenha havido algumas vítimas maiores bem conhecidas, como Nissan e Stanford University.

O grupo permite ataques a todos os setores, embora a fabricação e a infraestrutura crítica pareçam ser os seus favoritos.

Cadeia de ataque

A cadeia de ataque Akira detalha a sequência de eventos e ferramentas utilizadas num ataque, desde o acesso inicial até à exfiltração e encriptação de dados. Vamos usar a nossa recente batalha com Akira para ver como Akira utiliza a sua cadeia de ataque num ataque real contra uma vítima com defesas apenas parciais.

Acesso inicial:

Os especialistas em SOC da Barracuda encontraram várias áreas de risco pré-existentes presentes na rede da vítima, incluindo um canal VPN aberto, dispositivos desprotegidos e uso inconsistente de autenticação multifator (MFA). Estas condições foram diretamente relevantes para o ataque, começando com o acesso inicial através da VPN.

Escalação de privilégios e movimento lateral

Este é um passo inicial 'pós-infecção' na maioria das cadeias de ataque, enquanto os agentes de ameaça tentam maximizar o seu alcance dentro da rede da vítima. No nosso caso, Akira usou uma técnica de 'pass-the-hash' para obter acesso a sistemas de rede protegidos por palavra-passe. Se não estiver familiarizado com hashes de palavras-passe, aqui está um bom vídeo introdutório.

O próximo passo documentado pelo Barracuda SOC foi a execução de Advanced IP Scanner, que é uma ferramenta de software gratuita e legítima que lista dispositivos numa rede. Isto é usado para encontrar ativos de rede e estabelecer movimentação lateral.

Evasão de defesa

As técnicas de evasão de defesa de Akira dependem de uma mistura de recursos para desativar a segurança de endpoint e soluções antivírus.

- PowerTool, KillAV e Terminator são programas usados para terminar processos relacionados com antivírus.

- Os comandos do PowerShell são usados para desativar Microsoft Defender Real-Time Protection. O PowerShell também é utilizado para eliminar ficheiros do Volume Shadow Copy Services (VSS) antes da encriptação.

- As modificações no registo desativam ou reconfiguram o Microsoft Defender. Outras edições incluem uma modificação no registo Userlist para ocultar contas no ecrã de login, e uma modificação no registo DisableRestrictedAdmin para permitir o login sem credenciais.

Barracuda XDR Endpoint Security tem capacidades de proteção contra adulterações que impediram que o ataque desativasse ou reconfigurasse a sua proteção.

Exfiltração de dados e encriptação

Ao lado dos esforços de evasão, Akira começou a executar WinRar para comprimir os dados que pretende roubar da vítima. Os dados são normalmente exfiltrados usando métodos que imitam o tráfego legítimo. Durante este evento, Akira obteve com sucesso acesso ao nível de administrador num servidor desprotegido. Isso permitiu-lhes lançar o seu ataque de encriptação.

O ransomware tentou cifrar remotamente os dispositivos de rede que podiam ser alcançados a partir do servidor desprotegido. O Barracuda XDR detetou isto imediatamente e desconectou todos os endpoints protegidos da rede.

O Barracuda XDR não foi implementado em toda a rede da vítima, e as políticas de segurança internas não foram aplicadas de forma consistente. Pode ler sobre o resultado e lições aprendidas aqui.

Negociações

Num ataque bem-sucedido, Akira deixará uma nota de resgate com instruções para contactar o grupo. Isto permite que Akira prove suas reivindicações e exija um resgate. Aqui está um exemplo de um pedido de resgate:

Estamos dispostos a definir um preço de $250,000 por TODOS os serviços que oferecemos: 1) assistência completa de desencriptação; 2) evidência de remoção de dados; 3) relatório de segurança sobre vulnerabilidades que encontramos; 4) garantias de não publicar ou vender os seus dados; 5) garantias de não o atacar no futuro. Deixe-me saber se está interessado no negócio completo ou em partes. Isto afetará o preço final.

Todos sabemos que ninguém deve pagar um resgate, mas também sabemos que, por vezes, são pagos resgates. No entanto, a menos que a Akira mude as suas práticas, nunca haverá razão para pagar pelo 'serviço' de relatório de segurança da Akira.

O acesso inicial à sua rede foi comprado na dark web. Depois, foi realizado kerberoasting e obtivemos os hashes das senhas. Em seguida, simplesmente fizemos brute force a estes e obtivemos a senha de administrador de domínio.

Esta é uma declaração de copiar/colar usada em todos os chats de negociação disponíveis aqui, e é seguida por uma lista de melhores práticas. Akira não fornecerá qualquer informação sobre vulnerabilidades, credenciais comprometidas ou onde as credenciais foram compradas. Não há nada de único para a vítima neste relatório. Se estiver em negociação com Akira, considere isto e reveja os últimos chats de negociação disponíveis antes de pagar por este relatório.

Se a vítima não pagar o resgate, a Akira envia uma mensagem como esta:

Pode encontrar-se na nossa coluna de notícias: https://akiral2iz6a7qgd3ayp3l6yub7xx2uep .... [redacted] Se quiser que esta publicação seja removida, temos de chegar a um acordo.

Conclusão

Não há realmente razão para cair vítima de um ataque Akira. Este é um grupo perigoso, mas depende de brechas de segurança que muitas vezes são fechadas com as melhores práticas. Se cair vítima do Akira, revise esta informação para ajudar a preparar-se para negociações.

Barracuda Managed XDR e SOC oferecem defesas abrangentes e em camadas com visibilidade integrada e estendida. Oferece uma defesa feroz contra ameaças avançadas como Akira e é fácil de comprar, implementar e gerir.

Para mais informações:

- Os ficheiros de caso do SOC: XDR deteta ransomware Akira explorando conta 'fantasma' e servidor desprotegido

- Barracuda Managed XDR e SOC.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar