Mês da Sensibilização para a Cibersegurança: MFA é mais importante do que nunca

Outubro é o Mês da Sensibilização para a Cibersegurança (CAM), uma iniciativa global dedicada a aumentar a sensibilização sobre segurança online. O CAM é um lembrete anual de que a cibersegurança é construída sobre quatro práticas fundamentais que todas as organizações devem seguir para se manterem seguras.

CAM Core 4 – quatro passos simples para se manter seguro online, via CISA

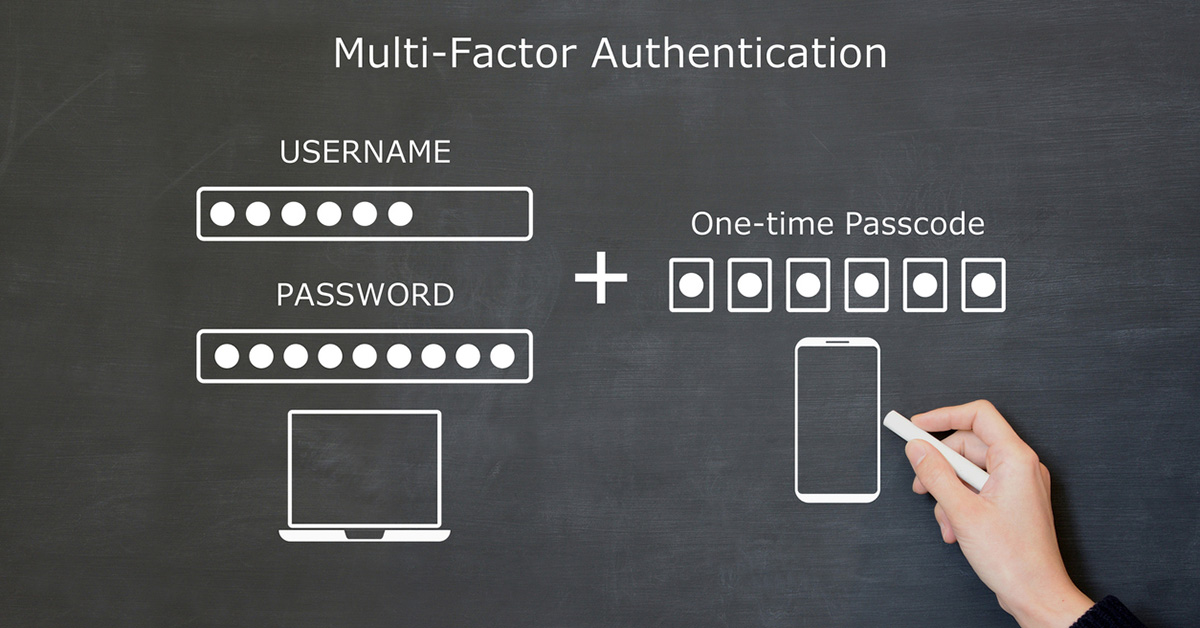

Destas práticas principais, ativar a autenticação multifator (MFA) é uma das formas mais eficazes de proteger as suas contas e dados. A Aliança Nacional de Cibersegurança relata que ativar a MFA pode prevenir 99% dos ataques de hacking automatizados. No entanto, a MFA não é infalível, por isso vamos analisar mais de perto o que é, como funciona e como podemos tirar o máximo proveito desta prática.

O que é MFA e como surgiu?

O MFA é um processo de segurança que exige que os utilizadores verifiquem a sua identidade utilizando dois ou mais fatores independentes. Estes fatores enquadram-se em várias categorias:

- Conhecimento: Algo que você sabe (palavra-passe, PIN, pergunta de segurança)

- Posse: Algo que você tem (smartphone, token de hardware, cartão inteligente, palavra-passe única)

- Inerência: Algo que você é (impressão digital, ID facial, reconhecimento de voz)

- Localização e comportamento: Algures onde está (localização, endereço IP, geofencing; usado em MFA adaptativa)

Não temos uma origem exata para a AMF, mas a ideia existe há décadas. As caixas automáticas (ATM) são geralmente citadas como a primeira utilização generalizada da AMF, porque exigiam a posse de um cheque ou cartão físico e o conhecimento do PIN. Tinha de ter ambos para ter acesso à conta associada.

Esta prática de segurança não se tornou conhecida como MFA até muito mais tarde, quando órgãos reguladores e de normas começaram a incluí-la como um controlo . À medida que os serviços online e as ciberameaças aumentaram, o MFA cresceu como uma ferramenta de cibersegurança e expandiu-se para incluir aplicações móveis, biometria e as verificações adaptativas baseadas em risco (contextuais) usadas em ambientes de confiança zero.

MFA e autenticação de dois fatores (2FA) são por vezes utilizadas de forma intercambiável, mas são duas práticas diferentes. 2FA exige exatamente dois fatores de categorias separadas, e é isto que muitas aplicações de consumo utilizam para proteger os logins dos clientes. MFA pode combinar dois ou mais tipos de credenciais, como uma palavra-passe, um dispositivo móvel ou uma verificação biométrica. A implementação de mais de dois fatores ou verificações contextuais é muito mais segura do que a 2FA.

Como os atacantes contornam 2FA / MFA

Os atacantes têm melhorado na forma de contornar a segurança MFA. Aqui estão algumas das maneiras como têm conseguido contornar a segunda autenticação:

- Kits de phishing como Whisper 2FA que podem intercetar códigos únicos.

- Ataques Adversary-in-the-middle (AiTM) ou por proxy que podem retransmitir credenciais e códigos MFA para atacantes em tempo real. Esses ataques interceptam tráfego e manipulam a autenticação.

- A fadiga de MFA/bombardeamento de push é um ataque que inunda os utilizadores com repetidos pedidos de login/MFA. Esta tática funciona quando as pessoas aprovam o login apenas para que os alertas parem.

- Os ataques de troca de SIM envolvem atacantes a sequestrar números de telefone para intercetar códigos de autorização. Aqui está um exemplo de uma troca de SIM contra a Comissão de Segurança e Câmbio dos EUA.

- Esquemas de engenharia social/help desk, onde os atores de ameaça se fazem passar por utilizadores para enganar o pessoal de TI a conceder acesso a uma conta.

Pode defender-se contra estes ataques MFA resistente a phishing (chaves de hardware, autenticadores baseados em aplicações), educar os utilizadores sobre a fadiga de notificações push e phishing, e reforçar as práticas do help desk e procedimentos de recuperação de contas.

Implementação e gestão de MFA

Uma implementação de MFA bem-sucedida começa com estratégia e formação dos utilizadores. Eduque os utilizadores sobre ataques de credenciais e por que razão o MFA é uma defesa tão importante. Tal como em qualquer projeto de TI, o apoio das partes interessadas tornará a implementação muito mais suave. Trabalhar com as partes interessadas também o ajudará a determinar os níveis de risco e os requisitos de MFA para utilizadores e grupos.

Quando estiver pronto para implantar, comece com as contas privilegiadas. Proteja as contas administrativas e executivas antes de estender para o resto dos utilizadores. Certifique-se de cobrir tudo – VPNs, email, acesso remoto, aplicações SaaS e baseadas em nuvem, etc. Se apropriado, use autenticação mais forte para contas de maior risco.

Se possível, implemente início de sessão único (SSO), MFA adaptativo e autenticação baseada em push para facilitar a autenticação segura para os utilizadores. E não se esqueça de estabelecer uma política de recuperação segura e opções de backup, formação contínua dos utilizadores e desativação de contas para funcionários que saem.

Para além da MFA: Acesso de Confiança Zero

Embora a MFA seja uma camada de defesa crítica, o acesso de confiança zero vai mais além. A confiança zero assume que nenhum utilizador ou dispositivo é intrinsecamente confiável, mesmo dentro da rede. As plataformas modernas de confiança zero, como Barracuda SecureEdge Zero Trust Access, combinam MFA com controlos de acesso avançados para bloquear acessos não autorizados—mesmo que os atacantes possuam credenciais válidas ou tokens de sessão.

A cibersegurança é uma responsabilidade partilhada. Ativar a MFA é um dos passos mais simples e eficazes que pode dar para se proteger a si e à sua organização. À medida que os kits de phishing e os ataques adversários no meio se tornam mais sofisticados, é essencial usar uma MFA forte e resistente ao phishing e considerar a transição para um acesso de confiança zero para uma proteção ainda maior.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança