Mês da Sensibilização para a Cibersegurança: Mantenha o seu software atualizado

Um dos temas recorrentes do Mês de Sensibilização para a Cibersegurança (CAM) é que o software deve ser mantido atualizado. Sistemas operativos, aplicações, firmware e utilitários são todos candidatos a atualizações, e aplicar essas atualizações de forma atempada é uma das defesas mais poderosas que temos. As vulnerabilidades são descobertas frequentemente, muitas vezes através de programas de recompensa por bugs ou testes internos. Com diligência e um pouco de sorte, podemos corrigir essas lacunas de segurança antes que um atacante consiga infiltrar-se.

Zero days e outras coisas

Algumas vulnerabilidades são apenas descobertas depois de atores de ameaça as terem atacado. Estas são informalmente referidas como ‘zero-days’ porque o fornecedor tem literalmente zero dias para corrigir a falha antes de ser explorada. Após a descoberta, vulnerabilidades e instruções de mitigação são divulgadas publicamente e rastreadas com identificadores únicos e outros dados.

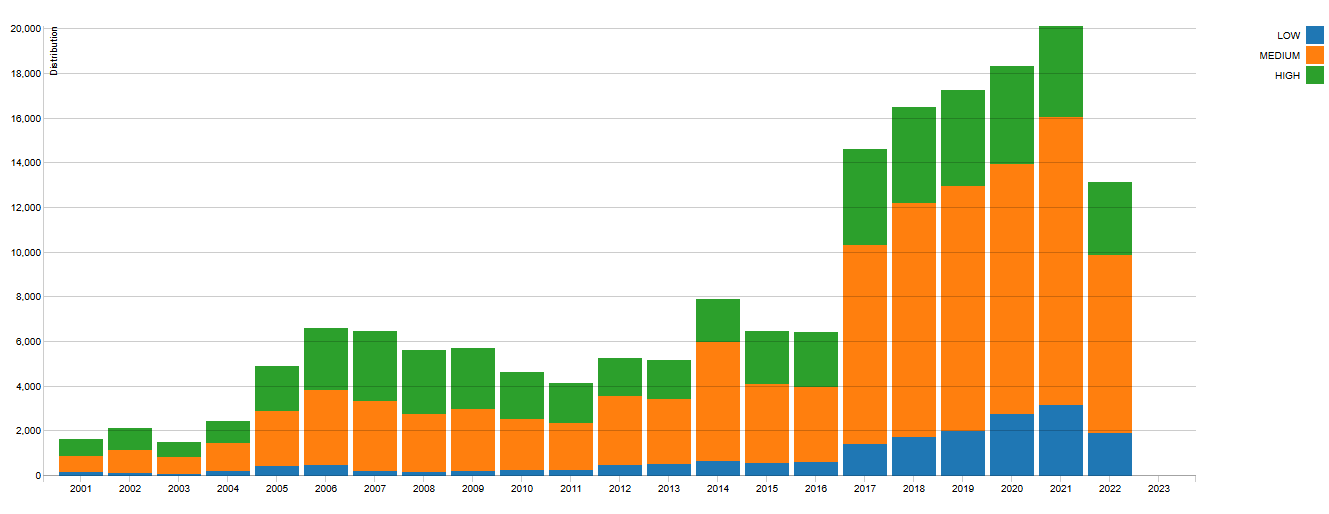

Nem todas as vulnerabilidades de software representam o mesmo nível de risco. Este gráfico mostra a gravidade das vulnerabilidades publicadas entre 2001 e 2022:

Instituto Nacional de Padrões e Tecnologia (NIST). Distribuição de Severidade CVSS ao Longo do Tempo.

Os fornecedores geralmente entregam uma correção de segurança ou outra mitigação o mais rapidamente possível quando é encontrada uma vulnerabilidade grave.

Às vezes, um fornecedor opta por remover um software em vez de emitir um patch. A Microsoft abordou seis vulnerabilidades de dia zero nas atualizações de 14 de outubro de 2025 da Microsoft, incluindo uma que havia sido integrada ao sistema operativo desde o Windows Vista. Esta vulnerabilidade é CVE-2025-24990 e resulta de um driver que suporta dados analógicos e modems de fax, que são sistemas legados raramente utilizados hoje em dia. Em vez de corrigir a vulnerabilidade, a Microsoft emitiu uma atualização para remover o driver. Os utilizadores que dependem do driver precisarão encontrar uma substituição após instalar a atualização de 14 de outubro.

As atualizações abordaram vários outros zero days envolvendo componentes do sistema operativo, como o Remote Access Connection Manager (RasMan), Windows Server Update Services (WSUS), componentes do Entra ID e serviços Bluetooth. Os componentes do sistema operativo Microsoft estão sob intenso escrutínio, mas as vulnerabilidades continuam a ser descobertas e exploradas. Mesmo as atualizações mais recentes não podem protegê-lo de uma vulnerabilidade não descoberta.

Eternamente azul

E depois há aquelas atualizações que são emitidas mas nunca instaladas. Existem algumas razões principais pelas quais as atualizações de segurança não são instaladas:

- Medo de interrupção ou tempo de inatividade: As equipas de TI podem recear que a instalação de atualizações interrompa os sistemas e introduza novos erros. Por causa disso, algumas empresas esperam até testarem as atualizações em sistemas não produtivos. Por vezes, os utilizadores aceitam o risco da vulnerabilidade em vez de instalarem as atualizações.

- Consciência limitada: Os utilizadores não técnicos podem perceber as atualizações como opcionais ou sem importância. Eles ignoram as notificações de atualização e assumem que o seu antivírus ou firewall os protegerá. Simplesmente não sabem quão significativas estas atualizações podem ser.

- Inconveniência e sobrecarga administrativa: As atualizações podem demorar, exigir reinícios ou requerer privilégios administrativos — tudo isso é considerado inconveniente pelos utilizadores. Alguns sistemas não estão configurados para atualizações automáticas, ou as atualizações podem falhar se o espaço em disco ou outros recursos forem escassos. As equipas de TI podem ter um processo cansativo de aprovação de correções em vigor. Estes problemas podem criar lacunas de segurança significativas em toda a rede.

Esses sistemas não corrigidos podem criar enormes problemas. Foi o caso em 2017, quando a campanha de ransomware ‘Wannacry’ utilizou o exploit ‘EternalBlue’ contra o protocolo SMB da Microsoft. A Microsoft tinha lançado uma correção de segurança dois meses antes deste ataque mundial de ransomware, mas centenas de milhares de máquinas afetadas permaneceram sem correção. Apesar da natureza global e de alto perfil do ataque, não havia uma solução fácil ou correção rápida. Um artigo da SecureList descreveu as consequências:

O fabricante de automóveis Renault teve de encerrar a sua maior fábrica em França e os hospitais no Reino Unido tiveram de recusar pacientes. O gigante dos transportes alemão Deutsche Bahn, a espanhola Telefonica, a empresa de distribuição de energia de Bengala Ocidental, a FedEx, a Hitachi e o Ministério do Interior russo também foram afetados. Um mês após o surto inicial ter sido contido, o WannaCry continuava a fazer vítimas, incluindo a Honda, que foi forçada a encerrar uma das suas instalações de produção, e 55 câmaras de controlo de velocidade em Victoria, Austrália.

Centenas de milhares de computadores foram comprometidos através de uma vulnerabilidade divulgada e corrigida há dois meses. Quanto dano pode ser causado a sistemas Windows 10 não corrigidos daqui a dois meses?

Fim de vida do Windows 10

A Microsoft lançou a última das atualizações gratuitas do Windows 10 a 14 de outubro. Deram-nos bastante aviso prévio, e, a esta altura, a maioria dos utilizadores empresariais já terá feito o upgrade para o Windows 11 ou adquirido atualizações estendidas para o Windows 10. Se ainda não o fez, agora é a hora de agir. Pode optar pelas Atualizações de Segurança Estendidas (ESU) para o Windows 10 ou fazer o upgrade para o Windows 11. A solução ESU está disponível por três anos, mas isso deve ser tempo suficiente para mudar para outro sistema operativo. Permanecer numa versão não suportada do Windows 10 é um risco de segurança que continuará a crescer.

Não é tudo sobre o Windows

Embora o Windows 10 atraia muita atenção, os atacantes também visam outros componentes que não são tão visíveis para o utilizador. Estas vulnerabilidades podem ser mais difíceis de corrigir, especialmente se estiverem presentes em dispositivos críticos para a missão. Os agentes maliciosos adoram alvos como este porque as vítimas estão sob mais pressão para pagar um resgate se estes dispositivos de produção forem comprometidos.

Uma gestão de patches eficaz requer visibilidade em todas as camadas de software e hardware e a priorização dos componentes de alto risco. A atualização para o Windows 11 ou a compra de ESU para o Windows 10 pode fechar alguns dos principais vetores de ataque, mas a defesa não termina aí. O firmware, as aplicações, os sistemas embutidos e os sistemas operativos de dispositivos móveis devem fazer parte do seu programa de gestão de patches.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar