Destaque da Ameaça: Como os atacantes estão a visar as suas aplicações web neste momento

Aplicações web são programas de computador que são acedidos através de um navegador web. Bons exemplos são o Microsoft 365 e o Google Docs/Gmail. As aplicações web oferecem muitos benefícios empresariais, como velocidade, compatibilidade e escalabilidade.

Eles são também um alvo principal para ataques cibernéticos. De acordo com o mais recente DBIR, as aplicações web foram o principal vetor de ação em 2023, utilizadas em 80% dos incidentes e 60% das violações.

Por que as aplicações web são um alvo principal para ataques

Existem duas razões principais. Primeiro, muitas aplicações web apresentam vulnerabilidades ou erros de configuração. Segundo, muitas contêm informações extremamente valiosas, como dados pessoais e financeiros – e uma violação bem-sucedida dará aos atacantes acesso direto a esses dados. A investigação da Barracuda mostra que 40% dos profissionais de TI envolvidos em hacking ético acreditam que os ataques a aplicações web estão entre os mais lucrativos para os cibercriminosos, e 55% afirmam o mesmo relativamente às APIs.

Os principais ataques OWASP que visam aplicações web

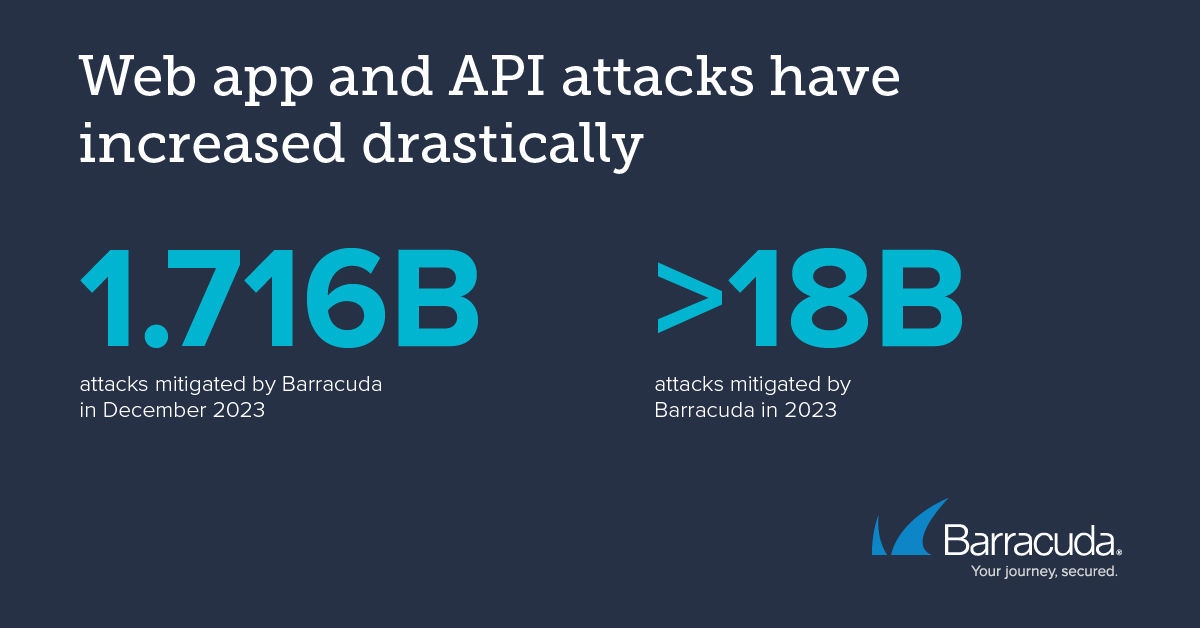

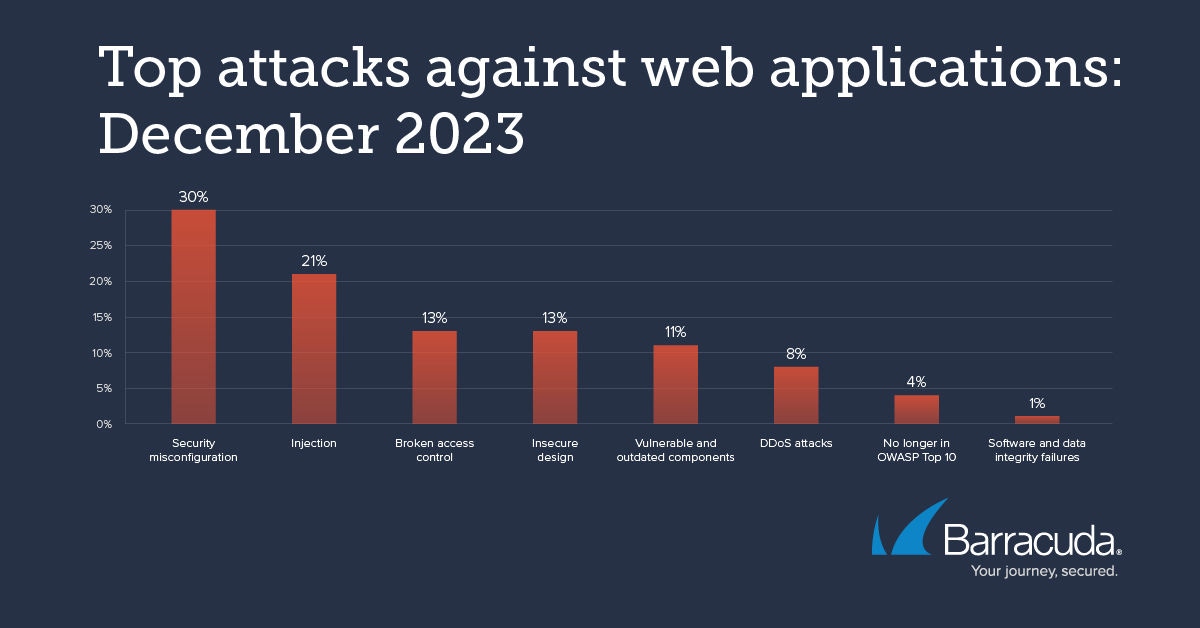

Para entender onde os atacantes estão a focar o seu tempo e recursos, fizemos uma análise aprofundada dos incidentes de aplicações web detetados e mitigados pela Barracuda Application Security durante dezembro de 2023.

Concentrámo-nos nos ataques identificados pelo Open Worldwide Application Security Project (OWASP).

Isto é o que encontramos:

- 30% de todos os ataques contra aplicações web tiveram como alvo configurações de segurança incorretas – como erros de codificação e implementação.

- 21% envolveram injeção de código. Estas foram mais do que apenas injeções SQL (geralmente concebidas para roubar, destruir ou manipular dados.) Ataques Log4Shell e injeção LDAP também foram populares. O LDAP é utilizado pelas organizações para gestão de privilégios, gestão de recursos e controlo de acesso, por exemplo, para suportar single sign on (SSO) para aplicações.

A lista OWASP Top 10 é atualizada anualmente. Vale a pena notar que recentemente houve algumas alterações na lista OWASP Top 10. Estas envolvem principalmente a integração de táticas de ataque de 'nível superior' em outras categorias. Exemplos incluem cross-site scripting (XSS) e cross-site request forgery (CSRF) que permitem que atacantes roubem dados ou enganem a vítima para realizar uma ação que não pretendem. Ambas as táticas ainda estão a ser utilizadas em números significativos. O XSS, em particular, está a ser amplamente usado por caçadores de recompensas de bugs de nível iniciante ou hackers que tentam invadir redes.

Cuidado com os bots

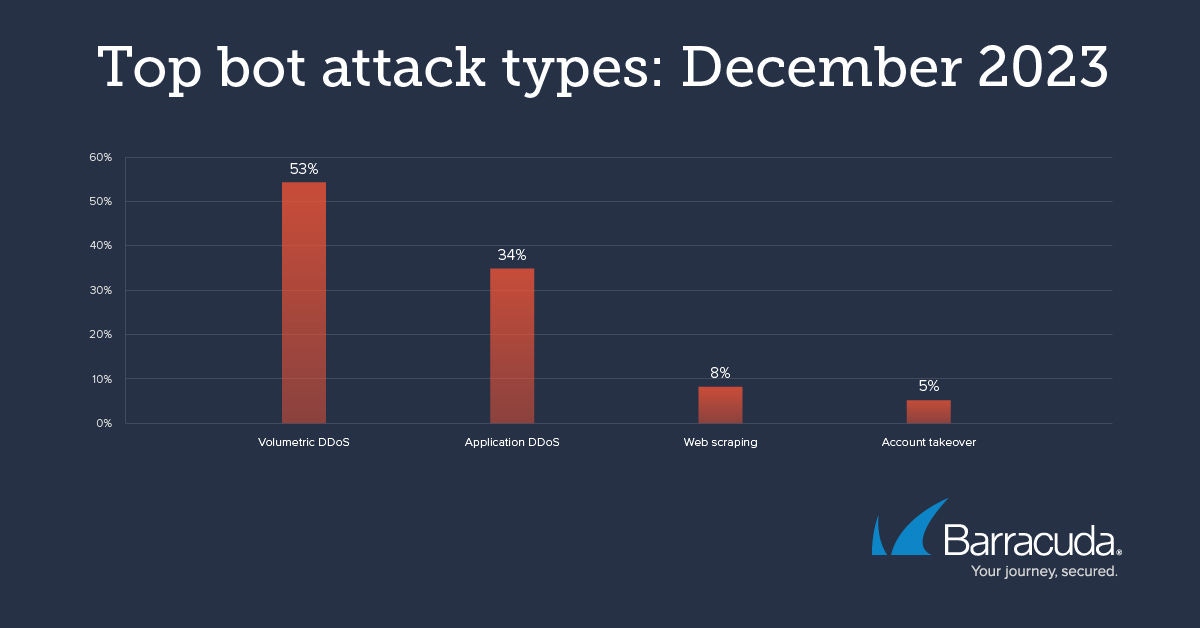

Os dados de deteção anti-botnet da Barracuda mostram que a maioria (53%) dos ataques de bots direcionados a aplicações web em dezembro de 2023 foram ataques de negação de serviço distribuída (DDoS) volumétricos.

Os ataques de DDoS volumétricos são geralmente lançados por vastas botnets de dispositivos conectados (IoT). Os ataques baseiam-se em técnicas de força bruta que inundam o alvo com pacotes de dados para consumir largura de banda e recursos. Vale a pena notar que tais ataques podem ser usados como uma cobertura para um ataque mais sério e direcionado contra a rede.

Os dados também mostram que cerca de um terço (34%) dos ataques de bots foram ataques de DDoS de aplicação, visando uma aplicação específica, e 5% foram tentativas de apropriação de conta impulsionadas por bots.

Os ataques de apropriação de conta são detetados com Machine Learning e a funcionalidade de Proteção de Conta Privilegiada da Barracuda. A Proteção de Conta Privilegiada examina padrões de login para detetar anomalias e alertar os administradores de segurança sobre qualquer atividade incomum que possa ser um ataque. Isto significa que os incidentes são bloqueados numa fase inicial.

Componentes da aplicação vulneráveis e desatualizados

Componentes vulneráveis e desatualizados em aplicações são os presentes que continuam a dar para atacantes. As vulnerabilidades complexas do ProxyShell de 2021 têm sido continuamente exploradas, levando a uma série de violações de alto perfil, incluindo ransomware.

Existem algumas vulnerabilidades mais antigas e menos proeminentes que são alvo de atores de ameaças de tempos a tempos – como o atual Androxgh0st Malware, para o qual a Agência de Cibersegurança e Infraestrutura dos EUA (CISA) emitiu um aviso em 16 de janeiro de 2024.

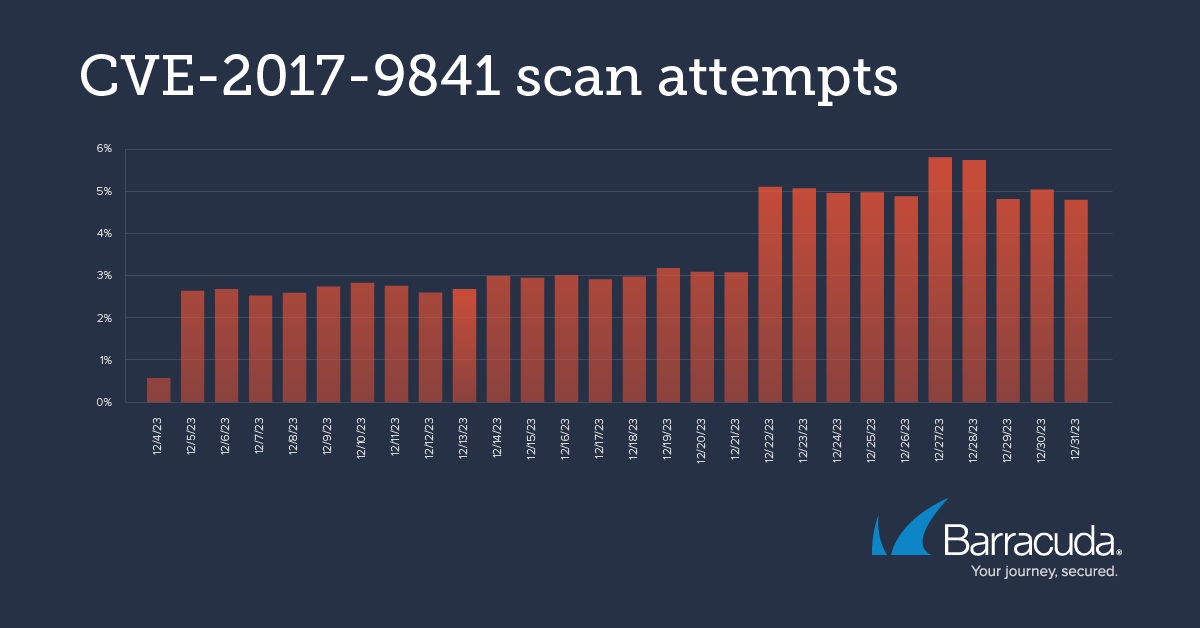

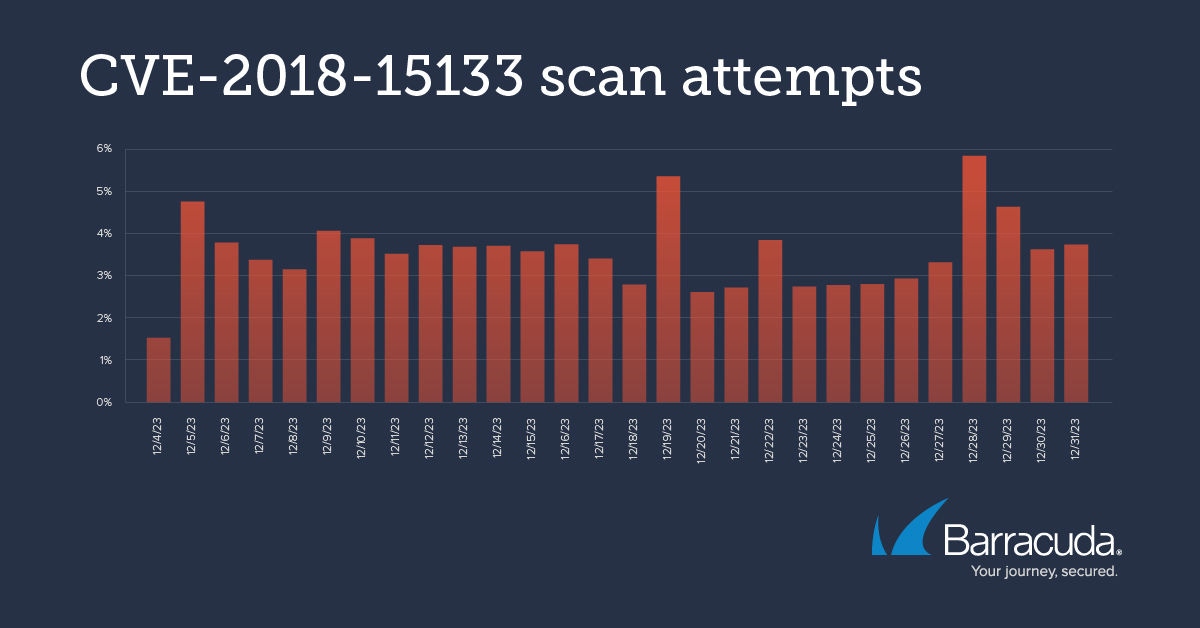

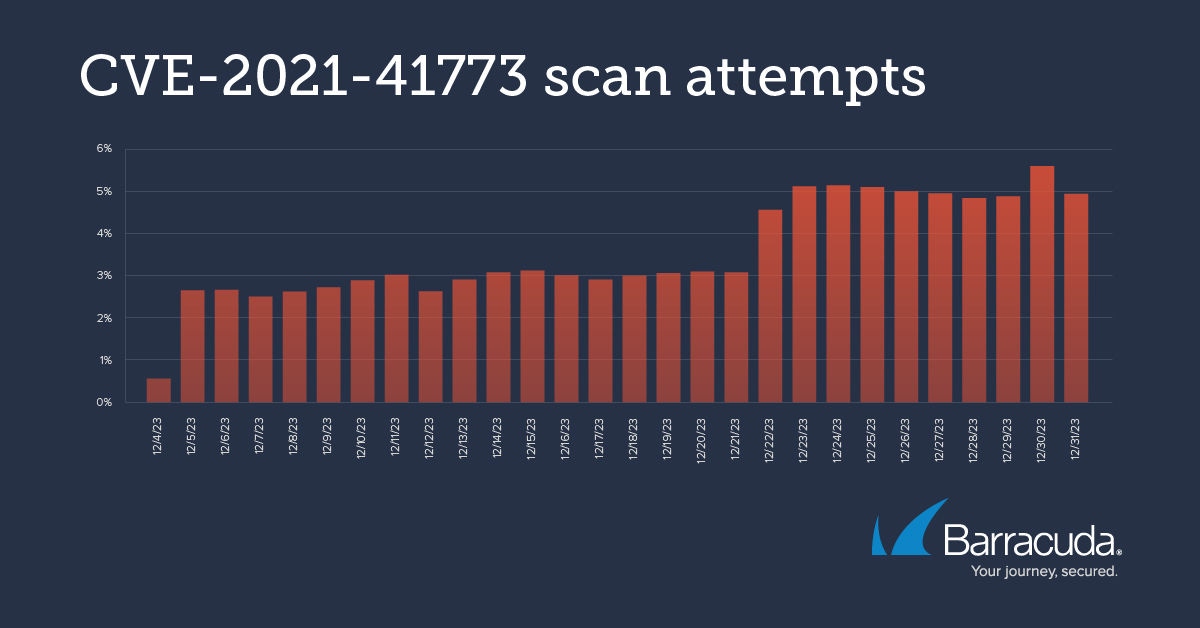

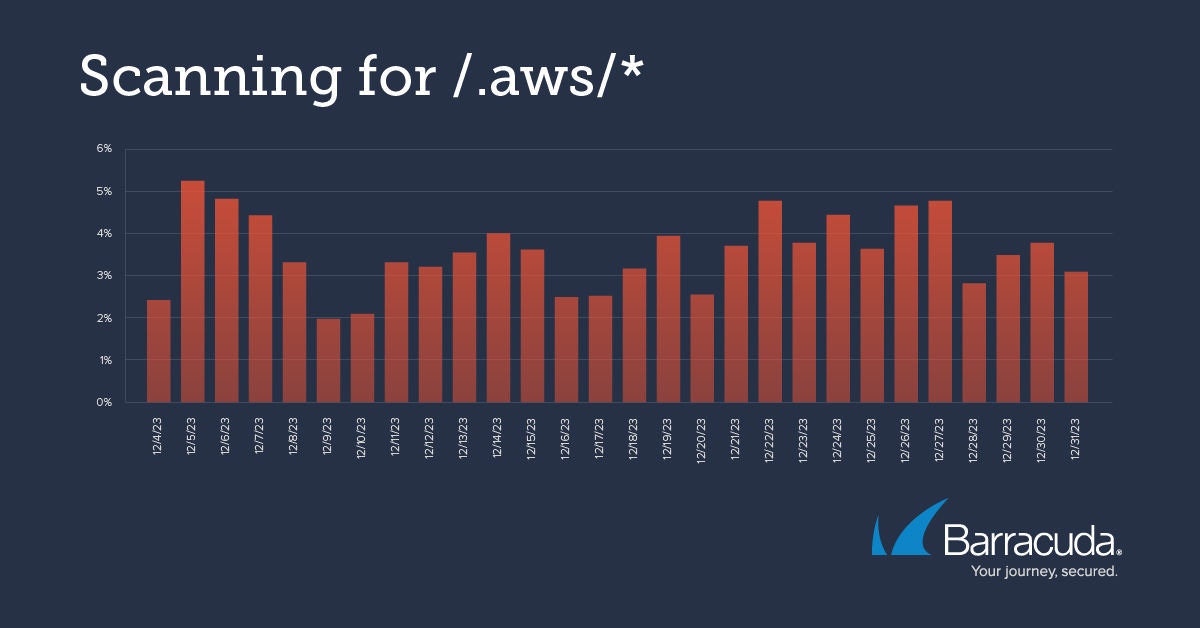

As seguintes vulnerabilidades e exposições comuns (CVEs) foram detetadas em números significativos a investigar instalações Barracuda nos últimos meses. Os gráficos mostram que as tentativas de varredura começaram aproximadamente ao mesmo tempo para todas estas vulnerabilidades, com picos semelhantes – sugerindo que há uma campanha de ataque única ou coordenada em curso.

A fonte das digitalizações

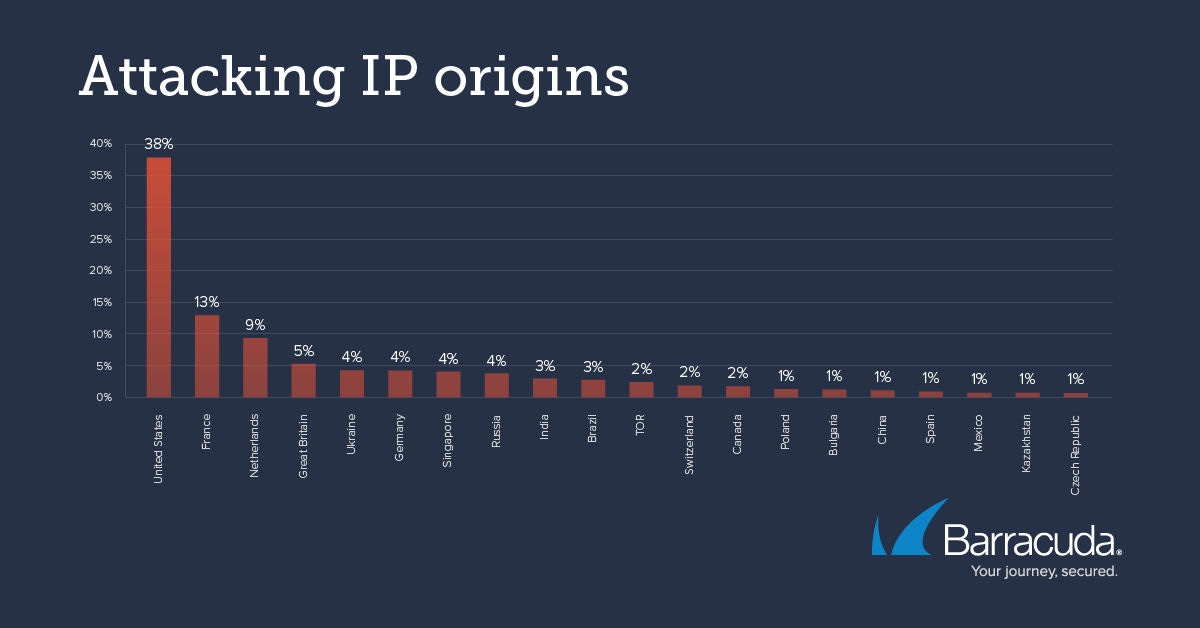

Estes são os países de onde estão a vir as análises destas vulnerabilidades.

É interessante ver o número ligeiramente superior de IPs Tor bloqueados, assim como os números dos EUA. A elevada proporção de varreduras provenientes dos EUA é provavelmente um reflexo do facto de muitos dos ataques virem de servidores públicos que estão sediados nos EUA.

Também é interessante ver as mudanças regionais ao longo do tempo. No início de dezembro, o Tor estava entre as 5 principais 'regiões', mas saiu da lista à medida que o mês avançava – provavelmente devido à frequência com que há um bloqueio completo para o Tor.

Filtrando o ruído

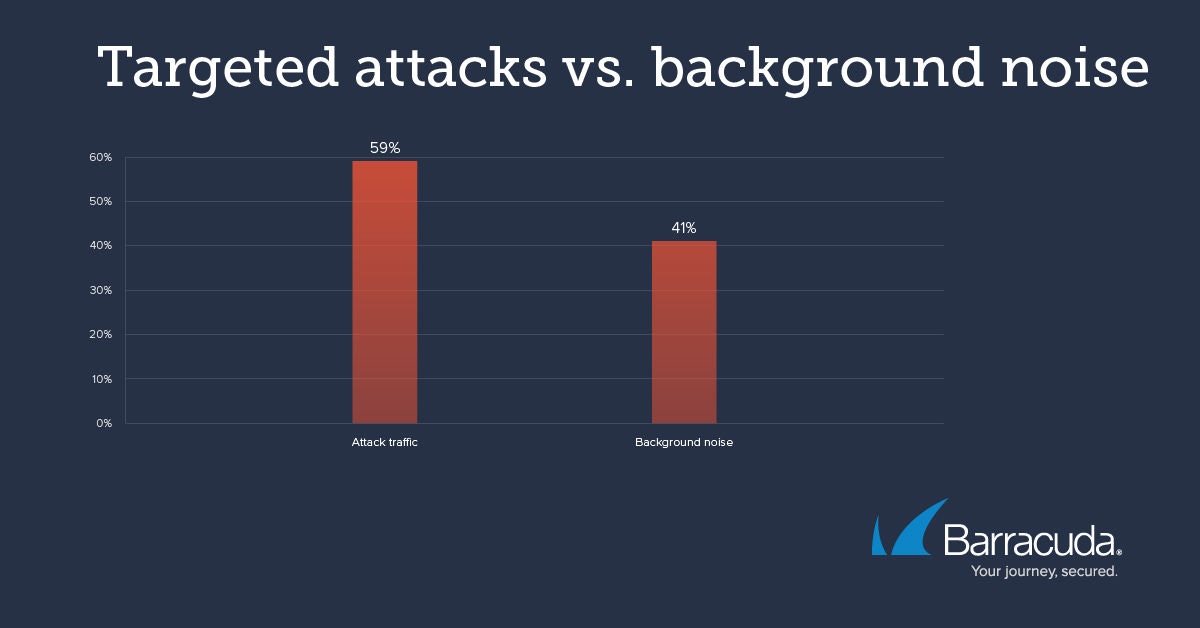

A nossa análise de registos revelou a proporção de sondagens ou varreduras perpetradas por atacantes em comparação com o ruído de fundo.

O ruído de fundo, neste caso, é uma varredura relativamente inofensiva por vários CERTs, Shodan etc., enquanto o tráfego de ataque representa atacantes – automatizados ou não – que tentam realizar ataques reais. No caso destas três vulnerabilidades, a proporção é muito mais voltada para o tráfego de ataque válido em comparação com a varredura.

Proteger as suas aplicações

Conforme mencionado acima, as aplicações web e as APIs são vetores de ataque lucrativos para os cibercriminosos – e estão a ser alvo de ataques crescentes.

Os defensores estão sob pressão para acompanhar o crescente número de vulnerabilidades. Eles têm de lidar tanto com zero-days como com vulnerabilidades mais antigas. A cadeia de fornecimento de software para aplicações críticas pode também ter vulnerabilidades – como demonstrado pela vulnerabilidade Log4Shell.

Os atacantes irão frequentemente visar vulnerabilidades antigas que as equipas de segurança esqueceram para tentar violar uma aplicação negligenciada e não corrigida e depois espalhar-se na rede.

Como a Barracuda pode ajudar

Pense na proteção de aplicações como uma “cebola” defensiva – com várias camadas para detetar e prevenir que um incidente escale. Barracuda Application Protection cobre várias partes dessa estratégia defensiva, oferecendo proteção de aplicações web & API, proteção contra DDoS, proteção contra bots, incluindo proteção contra apropriação de conta, e muito mais. Para um teste gratuito de 30 dias, clique aqui. Também pode agendar uma demonstração aqui.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança