Royal ransomware: um ator de ameaça que deve conhecer

O ecossistema do ransomware está sempre a mudar. As ferramentas do ofício estão em constante desenvolvimento, os operadores de ransomware movem-se de um grupo para outro, e os grupos de ransomware desaparecem e rebrandam-se em resposta às forças da lei, sanções ou políticas internas. Hoje, estamos a analisar o ransomware Royal, que pode ser mais conhecido como o grupo que atacou a cidade de Dallas em maio de 2023.

Quem e o que é o ransomware Royal?

O Royal Ransomware (Royal, Royal Hacking Group) é um grupo de ameaças relativamente novo que tem lucrado bastante à custa de organizações de saúde, empresas privadas e governos locais. O Royal inicialmente operava como Zeon quando foi descoberto em 2022, mas foi rebatizado para Royal em setembro desse ano. O Health Sector Cybersecurity Coordination Center (HC3) publicou uma nota de análise descrevendo o Royal como uma ameaça para o Setor de Saúde e Saúde Pública (HPH) em dezembro. Em março de 2023, o Federal Bureau of Investigation (FBI) e a Cybersecurity and Infrastructure Security Agency (CISA) emitiram um extenso Aviso Conjunto de Cibersegurança (CSA) #StopRansomware: Royal Ransomware detalhando as ameaças colocadas por este grupo.

Havia indicações iniciais de que os operadores do Royal Ransomware são atores de ameaça experientes que se separaram do Conti e de outros grupos de ransomware. Os primeiros ataques focaram-se em organizações de saúde nos Estados Unidos, mas em breve se expandiram para outros setores e alvos internacionais. As exigências de resgate variam de $250,000 a mais de $2 milhões USD. De setembro de 2022 a novembro de 2023, Royal tinha como alvo mais de 350 vítimas conhecidas em todo o mundo e os resgates exigidos dessas vítimas excederam $275 milhões.

Ataques notáveis

O ataque mais amplamente reconhecido do Royal pode ser a cidade de Dallas, Texas, que foi vítima do grupo em maio de 2023. A cidade publicou um extenso relatório pós-ação que identifica os atacantes como o Grupo de Hackers Royal e detalha as atividades do grupo nos sistemas da cidade. O relatório também inclui detalhes sobre os custos de mitigação direta, que foram de 8,5 milhões de dólares na altura do relatório. As horas dedicadas à mitigação abrangente foram relatadas como 39.590 na altura do relatório.

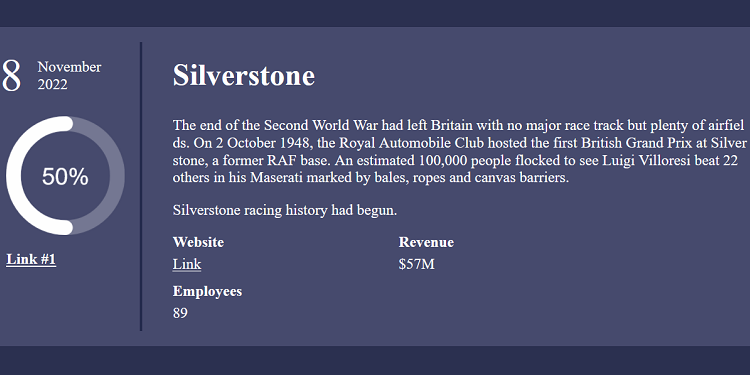

Silverstone Formula One (Silverstone, Silverstone Circuit) foi atacado com sucesso pela Royal no final de 2022. Silverstone descobriu isto quando a Royal publicou este anúncio no seu site de vazamentos:

Características e métodos de intrusão

Encriptação Parcial: O ransomware Royal utiliza uma abordagem única onde pode escolher uma percentagem específica de dados dentro de um ficheiro para encriptar. Isto torna muito difícil, senão impossível, desencriptar ficheiros sem a chave de desencriptação mantida pelos atacantes.

Dupla Extorsão: Antes de encriptar os dados da vítima, a Royal realiza exfiltração de dados e extorsão, ameaçando publicar os dados se as suas exigências não forem atendidas.

Indicadores de Comprometimento (IOCs): Alguns IOCs associados ao ransomware Royal incluem a extensão de ficheiro encriptado `.royal`, notas de resgate nomeadas `README.TXT` e vários endereços IP maliciosos.

A seguinte lista de métodos de intrusão foi retirada do aviso da CISA sobre o Royal:

- Phishing: Os e-mails de phishing são um vetor principal para o acesso inicial do Royal, com um significativo 66% do seu acesso inicial alcançado através deste método. Eles utilizam tanto phishing padrão quanto phishing de retorno para atrair vítimas.

- Remote Desktop Protocol (RDP): A violação de RDP tem sido o ponto de acesso inicial em cerca de 13,3% dos incidentes. Este é o segundo tipo de ataque mais eficaz para o Royal.

- Aplicações voltadas para o público: O FBI também observou atores da ameaça Royal obter acesso inicial através da exploração de aplicações voltadas para o público.

- Corretores: Relatórios de fontes confiáveis de terceiros indicam que atores de ameaça Royal podem usar corretores para obter acesso inicial e origem de tráfego, recolhendo credenciais de rede privada virtual (VPN) a partir de registos de roubo.

Relação com Outras Ameaças

Conti: Os operadores Royal parecem ser antigos membros do ransomware Conti, que se acredita ter sido desmantelado em maio de 2022.

BlackSuit: O ransomware BlackSuit é dito ser "um sucessor direto da notória operação Conti ligada à Rússia.” Os investigadores observaram o Royal a usar o encriptador BlackSuit, e há suspeitas de que o Royal se rebrandirá como BlackSuit ou outro grupo. Alguns investigadores acreditam que o BlackSuit é uma experiência do Royal e pode, em última análise, ser utilizado pelo Royal através de um subgrupo com alvos específicos. Até à data desta escrita, Royal e BlackSuit são ameaças ativas.

Storm-0569 (anteriormente Dev-0569): Este grupo de ameaças é um interveniente chave, tanto como desenvolvedor como distribuidor do ransomware Royal. São conhecidos por técnicas inovadoras de implementação, como uma campanha de malvertising do Google Ads.

Conclusão

Royal é um produto de uma indústria de ransomware em amadurecimento. À medida que os atores de ransomware ganham mais experiência, eles avançam para novas oportunidades e levam seu conhecimento com eles. Grupos podem dissolver-se ou fragmentar-se, mas a ameaça não desaparece. Alguns operadores individuais são presos, mas os que permanecem formam novos grupos e são atores de ameaça eficazes no primeiro dia.

Existem muitas formas de ransomware entrar nos seus sistemas. A melhor maneira de pensar na defesa contra ransomware é pensar em termos de vetores de ameaça. Nunca estará totalmente seguro se olhar apenas para pontos de entrada específicos como os listados acima. Aproveite a inteligência avançada contra ameaças com capacidades de resposta a incidentes para proteger todas as suas superfícies de ataque. A Barracuda oferece uma plataforma de cibersegurança com capacidades avançadas para proteger o seu e-mail, redes, aplicações e dados. Visite o nosso site para ver a nossa plataforma completa de cibersegurança e mapear o seu próprio plano de proteção contra ransomware.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar