A ascensão e queda do ransomware LockBit

Uma força-tarefa internacional apreendeu uma parte significativa da infraestrutura pertencente ao grupo de ransomware LockBit. Esta é uma grande disrupção para a empresa criminosa do LockBit, tornando-a "efetivamente redundante" segundo Graeme Biggar, diretor geral da Agência Nacional do Crime (NCA). O "desmantelamento" do LockBit foi anunciado pela Europol e pelo Departamento Federal de Investigação dos EUA (FBI) em conferências de imprensa separadas. O Diretor Assistente Adjunto de Cibersegurança do FBI, Brett Leatherman, disse que a operação perturbou a infraestrutura "frontal e de retaguarda do LockBit nos EUA e no exterior" e dificultou a capacidade do LockBit de atacar novamente.

As autoridades estão também a entrar em contacto com as vítimas conhecidas do LockBit para distribuir chaves de desencriptação e outras assistências disponíveis. Se for uma vítima do LockBit ou de outro ransomware, pode encontrar assistência visitando o site do FBI para vítimas do LockBit ou o portal internacional No More Ransom.

Operação Cronos

A Operação Cronos é um esforço internacional para alvejar e interromper o ransomware LockBit. Há dez agências membros da força-tarefa e outras quatro agências que não eram membros, mas ajudaram na operação. Estas agências internacionais são detalhadas nos anúncios da Europol e do FBI. O FBI começou a alvejar o LockBit em 2021 com uma campanha de várias fases para eliminar este grupo. As agências de aplicação da lei e de inteligência dos EUA alvejaram os operadores do LockBit, as suas finanças, as suas comunicações, o seu malware e a infraestrutura de suporte. Uma vez que isto foi realizado, o próximo passo foi a apreensão de toda esta infraestrutura e as acusações criminais contra os atores da ameaça.

Os resultados atualmente conhecidos da Operação Cronos são resumidamente apresentados aqui:

- A Operação Cronos apreendeu um total de 34 servidores, incluindo quatro nos EUA.

- Dois afiliados do LockBit foram detidos e acusados pelo Departamento de Justiça. Mais três afiliados terão acusações anunciadas em breve.

- O Gabinete de Controlo de Ativos Estrangeiros (OFAC) dos EUA impôs sanções a dois atores de ameaça LockBit responsáveis por atividades cibernéticas maliciosas habilitadas por tecnologia.

- Mais de 1.000 chaves de desencriptação foram apreendidas e serão distribuídas às vítimas.

- O Departamento de Estado dos EUA está a oferecer uma recompensa de até 15 milhões de dólares através do Programa de Recompensas por Crimes Transnacionais Organizados para quem tiver informações sobre associados do LockBit.

- Mais de 200 carteiras de criptomoedas afiliadas à LockBit foram apreendidas.

A longa vida do LockBit

LockBit é um grupo antigo que estava a operar como ABCD ransomware quando foi observado pela primeira vez em 2019. Rebatizou-se para LockBit e adotou o modelo Ransomware-como-Serviço (RaaS) em 2020. É um grupo interessante porque operava sob um modelo de negócios que incluía investimentos contínuos em operações, recrutamento proativo e relações públicas. Aqui está um cronograma aproximado dos eventos notáveis do LockBit:

2021:

Junho - LockBit 2.0 (também conhecido como LockBit Red) é observado em ambiente real.

Outubro - LockBit 2.0 adiciona funcionalidades que têm como alvo Linux e VMware ESXi .

2022:

Março - LockBit 3.0 (também conhecido como LockBit Black) é observado em ambiente real.

Agosto – Os operadores do LockBit adicionam ataques de Negação de Serviço Distribuída (DDoS) às suas operações, criando efetivamente uma ameaça de tripla extorsão.

Setembro – O construtor LockBit 3.0 é divulgado ao público, e atores de ameaça não LockBit começam a usar o código divulgado para iniciar as suas próprias operações.

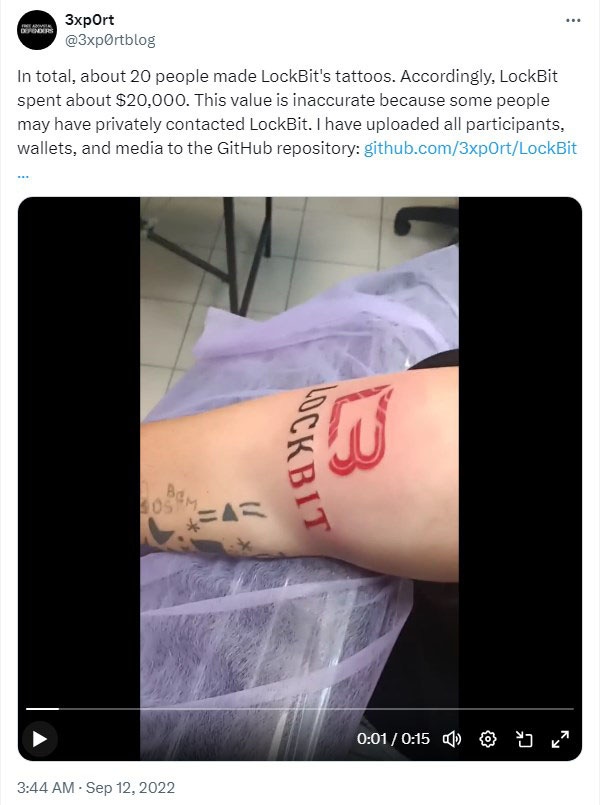

setembro – LockBit oferece-se para pagar às pessoas para fazerem tatuagens de LockBit e carregarem fotografias nas redes sociais.

2023

Janeiro - LockBit Green é lançado. Esta versão inclui código-fonte do ransomware Conti.

Fevereiro – A agência de inteligência cibernética do Canadá descreve o LockBit como um “grupo de ransomware prolífico com ligações à Rússia” e chama-o de “ameaça duradoura” para o estado.

Março – LockBit alega ter violado a Cidade de Oakland, embora isso não fosse considerado uma alegação credível na altura.

Abril - LockBit lança ransomware que tem como alvo o MacOS.

Junho - LockBit é dito ter sido a variante de ransomware mais implantada em todo o mundo em 2022.

Junho – LockBit e 8Base ransomware são identificados como os dois principais agentes de ameaça contra alvos industriais.

Agosto – Os operadores do LockBit contribuem com dinheiro para os prémios nas competições de escrita em fóruns russos, que têm como objetivo desenvolver e recrutar atores de ameaças.

Novembro – O esquema de compensação RaaS da LockBit é alterado para forçar demandas de resgate mais altas por afiliados.

Dezembro – LockBit recruta ativamente desenvolvedores e afiliados dos grupos de ransomware BlackCat/ALPHV e NoEscape.

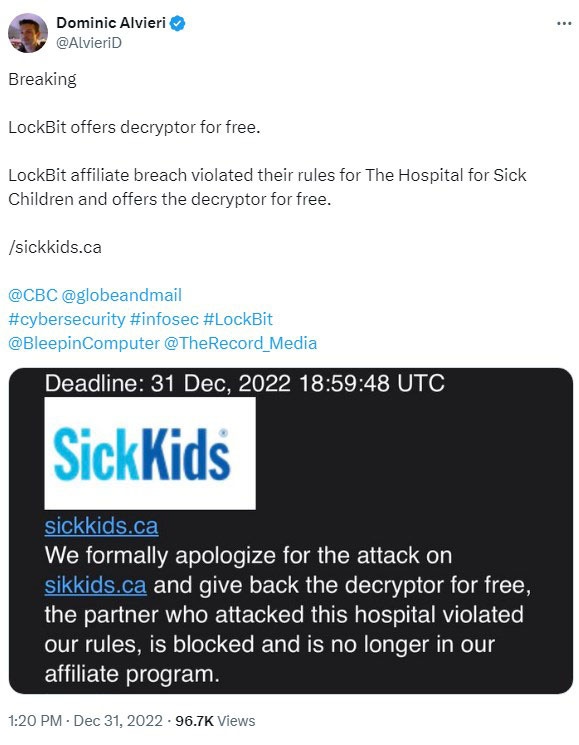

Dezembro – LockBit pede desculpa publicamente por um ataque a um hospital infantil

Na primeira metade de 2023, investigadores encontraram a média de vida útil de um ator de ameaças de ransomware ser de 262 dias, e a mediana de vida útil ser de 167 dias. No momento desse relatório, LockBit 3.0 estava em operação há 367 dias.

Jon Dimaggio escreveu extensivamente sobre as operações do LockBit. Em janeiro de 2024 ele descreveu por que o LockBit tem estado presente há tanto tempo:

Eles são o grupo de ransomware mais notório, devido ao volume puro. E a razão do seu sucesso é que o líder é um bom empresário.

…

Fizeram um ransomware de apontar e clicar que qualquer pessoa poderia usar, atualizam o seu software, estão constantemente à procura de feedback dos utilizadores, preocupam-se com a experiência do utilizador, aliciam pessoas de gangues rivais. Ele gere-o como um negócio, e por causa disso, é muito, muito atrativo para criminosos.”

As autoridades policiais e os investigadores de segurança também atribuíram a longevidade do LockBit a esta abordagem empresarial.

Versões e objetivos

A história do LockBit também é revelada nas funcionalidades e alvos do seu Malware. Existem quatro versões do LockBit comumente referenciadas por investigadores e media:

LockBit é a versão original do ransomware que surgiu em 2019. Destacou-se pela sua capacidade automatizada de implementar encriptação em menos de cinco minutos e espalhar-se rapidamente dentro de uma rede. As principais características desta versão incluem:

- Algoritmos de encriptação fortes tornaram os ficheiros nos sistemas infectados inacessíveis para a vítima.

- Movimento lateral através da rede infectou outros sistemas e dispositivos conectados à mesma rede.

- Após encriptar os ficheiros, o LockBit exibiu uma nota de resgate exigindo pagamento em troca de uma chave de desencriptação.

LockBit 2.0 foi "oficialmente" lançado em julho de 2021 e representou uma melhoria significativa em relação à versão anterior. Esta versão podia explorar políticas de grupo do Active Directory para encriptar automaticamente domínios Windows. Alguns meses após o lançamento, a versão 2.0 acrescentou a capacidade de direcionar hosts Linux e servidores ESXi e encriptar imagens VMware hospedadas nestas plataformas. Outras funcionalidades principais:

- LockBit 2.0 introduziu uma tática de "dupla extorsão" utilizando StealBit para exfiltração de dados. Isto permitiu que os operadores de LockBit roubassem dados sensíveis de sistemas infetados, ameaçando depois divulgar esses dados publicamente se o resgate não fosse pago. As táticas de dupla extorsão aumentaram a pressão sobre as vítimas para pagar o resgate em vez de restaurar a partir do backup.

- Técnicas de encriptação melhoradas tornaram mais difícil desencriptar ficheiros sem a chave de desencriptação.

- As capacidades de evasão e furtividade foram melhoradas, dificultando a deteção e bloqueio do ransomware pelo software de segurança.

LockBit 3.0 foi lançada no final de junho de 2022. Esta versão aumentou ainda mais a velocidade de encriptação e introduziu técnicas de anti-análise, execução apenas por senha e aumento da linha de comando. Com esta versão, os operadores do LockBit adicionaram um programa de recompensa por bugs para incentivar a comunicação de vulnerabilidades em troca de recompensas financeiras.

- O 3.0 utiliza algumas funcionalidades conhecidas por serem usadas pelo ransomware BlackMatter e Alphv (BlackCat).

- O LockBit 3.0 utiliza algoritmos de encriptação ainda mais fortes, tornando virtualmente impossível desencriptar ficheiros sem a chave de desencriptação.

- As capacidades de furtividade são significativamente melhoradas, tornando ainda mais difícil para o software de segurança detectar e bloquear o ransomware.

- A versão 3.0 adiciona funcionalidades para eliminar ficheiros de log, esvaziar a reciclagem e alterar o papel de parede e os ícones do sistema anfitrião.

- As capacidades de DDoS dão ao LockBit a capacidade de ameaçar uma extorsão tripla.

LockBit Green foi lançado em janeiro de 2023 e incorporou código-fonte do ransomware Conti. Visava ambientes Windows e foi especificamente modificado para atacar serviços baseados em nuvem.

Cada versão do LockBit melhorou as capacidades existentes. Isso era de esperar. O que é notável é a capacidade do LockBit de seguir as tendências da adoção de cloud e da aceleração digital, o que pode ser observado pela sua capacidade melhorada de direcionamento. Estavam plenamente cientes da crescente tolerância das empresas a violações de dados, por isso adicionaram DDoS como uma ameaça adicional de interrupção de negócios. Foram ousados com a manobra de RP da tatuagem e demonstraram astúcia empresarial com as suas práticas de recrutamento e repetidas declarações de que não tinham afiliações políticas. A sua afirmação de serem apenas interessados em dinheiro estava por vezes em desacordo com o que se sabia sobre as várias afiliações do grupo. No entanto, o LockBit tinha muitos afiliados, e grupos criminosos como este não podem avaliar cada membro quanto à ideologia, nem podem continuar a crescer sem criar algum descontentamento nas suas fileiras. O LockBit já estava a ser desafiado pelo Royal como a ameaça dominante, e o 3.0 já tinha sido divulgado ao público. Na ausência da Operação Cronos, o LockBit pode ter-se fragmentado em vários novos grupos por conta própria.

O que significa tudo isto?

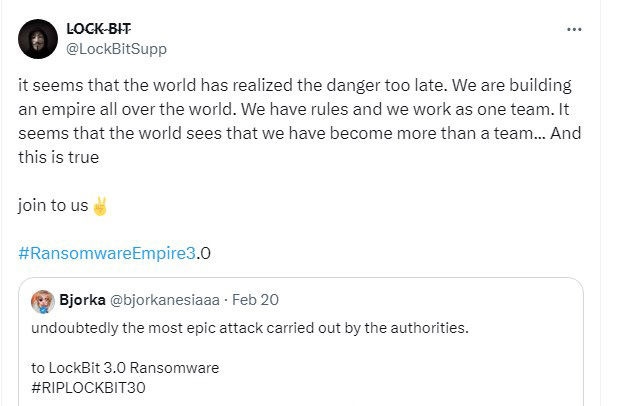

Embora seja uma boa notícia saber que o LockBit foi perturbado, não podemos fingir que a ameaça do LockBit desapareceu. O porta-voz @LockBitSupp diz-nos que está tudo bem:

Embora isso provavelmente não seja verdade, o LockBit 3.0 foi divulgado ao público e está a ser utilizado por atores não associados ao LockBit. Parte da infraestrutura do LockBit provavelmente permanece em vigor, mas quem sabe quanto e quão eficaz é essa infraestrutura? É difícil prever o que acontecerá a seguir.

Também não podemos exagerar a influência do LockBit no ecossistema de ransomware em geral. Se estiver inclinado a estabelecer uma empresa global de ransomware, a operação LockBit fornece muitos exemplos do que se deve e não se deve fazer. Os desenvolvedores e distribuidores afiliados ao LockBit que permanecem livres continuarão o seu trabalho criminoso em outros grupos de ransomware. No improvável caso de que tudo o que é LockBit desapareça, essas tatuagens ainda estarão por aí, mantendo vivo o sonho do império de ransomware.

Mas o reverso dessa moeda é que agentes de ameaça em todo o lado acabaram de ver o poderoso LockBit cair devido a um esforço internacional sem precedentes. Existem recompensas separadas de vários milhões de dólares oferecidas por informações sobre os agentes de ameaça do LockBit, Hive e BlackCat RaaS. Foram apresentadas acusações criminais, foram feitas detenções e foram impostas sanções. Se existisse um alerta vermelho para operadores de ransomware, seria este.

A partir de a conferência de imprensa do FBI:

Continuaremos a reunir provas, a desenvolver o nosso mapa de desenvolvedores, administradores e afiliados do LockBit e a usar esse conhecimento para promover detenções, apreensões e outras operações, seja pelo FBI ou pelos nossos parceiros, aqui e no estrangeiro.

Embora isto seja, sim, uma luta para proteger o nosso país, os nossos cidadãos e a nossa segurança nacional, não se engane—a luta pela cibersegurança abrange o mundo inteiro. Mas a presença e as parcerias do FBI também.

Portanto, um lembrete para os cibercriminosos: Não importa onde estejam, e não importa o quanto tentem se contorcer para encobrir os seus rastros—a vossa infraestrutura, os vossos associados criminosos, o vosso dinheiro e a vossa liberdade estão todos em risco. E haverá consequências.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar