grupo de ransomware ALPHV-BlackCat fica inativo

Enquanto o grupo LockBit luta para manter os afiliados, o grupo ALPHV dispensa os seus. ALPHV desapareceu depois de receber o que parece ser um pagamento de resgate de $22 milhões da Optum, a operadora da plataforma Change Healthcare que foi derrubada por um ataque de ransomware no início de fevereiro. A Optum é uma subsidiária do UnitedHealth Group (UHG), um fornecedor de seguros de saúde com uma presença massiva em todo os Estados Unidos. Pode encontrar as informações de resposta cibernética da UHG aqui.

Quem e o que é a ALPHV?

ALPHV é também referido como BlackCat ou ALPHV/BlackCat, dependendo de quem está a falar. Os investigadores de segurança nomearam esta ameaça BlackCat devido à imagem de um gato preto no site de pagamento de resgates do grupo. O desenvolvedor e outros atores de ameaças referem-se ao grupo como ALPHV. Muitas vezes verá notificações e alertas de segurança usando uma combinação dos dois nomes. Também poderá ver ALPHV referido como Ransom.Noberus (Noberus), que é como os analistas da Symantec acompanham esta ameaça. Seja qual for o nome que lhe dê, para já é tudo a mesma coisa.

Investigadores da @MalwareHunterTeam observaram o ALPHV pela primeira vez a 21 de novembro de 2021. Eles partilharam a sua pesquisa no X (anteriormente Twitter) e com a Bleeping Computer, que o chamou de “o ransomware mais sofisticado deste ano.” Detalhes das capacidades avançadas podem ser encontrados aqui.

ALPHV opera como Ransomware-as-a-Service (RaaS), o que significa que outros atores de ameaças podem tornar-se afiliados adquirindo acesso ao ransomware ALPHV, à infraestrutura e a outros recursos. Os afiliados da ALPHV conduzem ataques, enquanto a ALPHV se concentra no apoio aos afiliados, no desenvolvimento de ransomware e na expansão do negócio.

Os afiliados adoraram o ALPHV quando surgiu em cena em 2021. O ALPHV era um RaaS generoso, oferecendo sites únicos de resgate e violação de dados por vítima, ferramentas de negociação melhoradas e até 90% de um resgate recolhido. Era também um ransomware maduro, construído do zero utilizando a linguagem Rust, o que melhorou o desempenho do ataque. Os ataques do ALPHV por vezes utilizavam "extorsão tripla" para aumentar a pressão sobre as vítimas. A maioria das gangues de ransomware ameaça com extorsão dupla através de encriptação e dados roubados. Os ataques de extorsão tripla vão mais longe e ameaçamum ataque de negação de serviço distribuído (DDoS)nas vítimas que não pagam. Isto deu ao ALPHV uma vantagem com os afiliados que queriam essa opção.

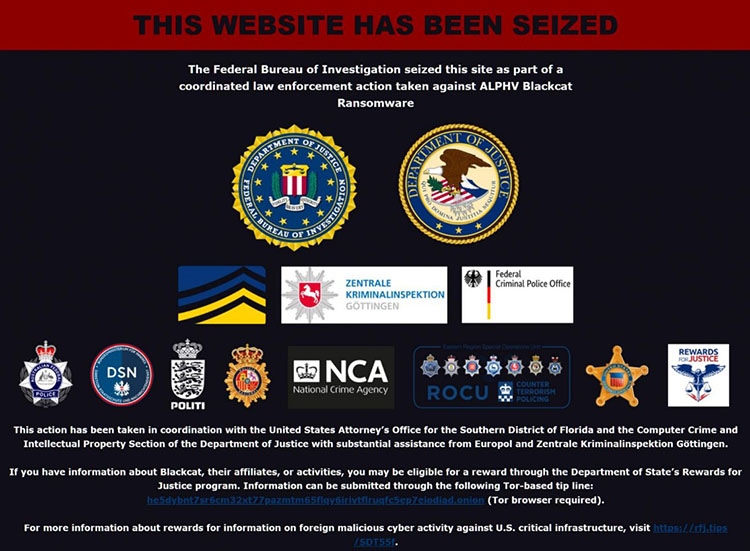

Em setembro de 2023, o Departamento Federal de Investigação dos EUA (FBI) relatou que ALPHV tinha comprometido mais de 1.000 vítimas e arrecadado quase 300 milhões de dólares em resgate. Isso representa um aumento significativo em relação a cerca de 60 vítimas em março de 2022. ALPHV tornou-se um dos atores de ameaça RaaS mais prolíficos, ficando atrás apenas de LockBit. As autoridades responderam com uma campanha de perturbação internacional que levou à apreensão dos sites ALPHV/BLackCat e de algumas das chaves de desencriptação necessárias para as vítimas.

ALPHV mudou as operações para outro local e anunciou novas regras de conduta:

Como todos sabem, o FBI obteve as chaves do nosso blog... Devido às suas ações, estamos a introduzir novas regras, ou melhor, a remover TODAS as regras, exceto uma: não podem tocar no CIS, agora podem bloquear hospitais, centrais nucleares, qualquer coisa e em qualquer lugar.

A declaração sobre a CIS não é surpreendente. A CIS é a Commonwealth of Independent States, composta por antigos membros da União Soviética. A ALPHV é um grupo de língua russa que tem histórico com outros atores de ameaça russos. Atacar estados membros da CIS pode desencadear uma resposta das autoridades locais, tornando as operações mais difíceis para os atores de ameaça baseados na CIS. E, embora a ALPHV sempre tenha dito que restringem ataques a certas entidades, isso só é aplicado durante o registo de afiliados. Numa entrevista com Dmitry Smilyanets da Recorded Future, a ALPHV esclareceu as restrições no setor da saúde:

"Não atacamos instituições médicas estatais, ambulâncias, hospitais. Esta regra não se aplica a empresas farmacêuticas, clínicas privadas."

Seja o que for que estava a acontecer com as suas regras, este grupo atingiu duramente o setor de saúde dos EUA. No início de 2023, o Centro de Coordenação de Cibersegurança do Setor de Saúde dos EUA (HC3) nomeou ALPHV/BlackCat uma das ameaças mais agressivas e sofisticadas para o setor de saúde. Esta é uma das razões pelas quais foi um alvo de alta prioridade para as agências de aplicação da lei.

ALPHV estava de volta online e operacional pouco depois da interrupção do FBI.

Ataques Notáveis

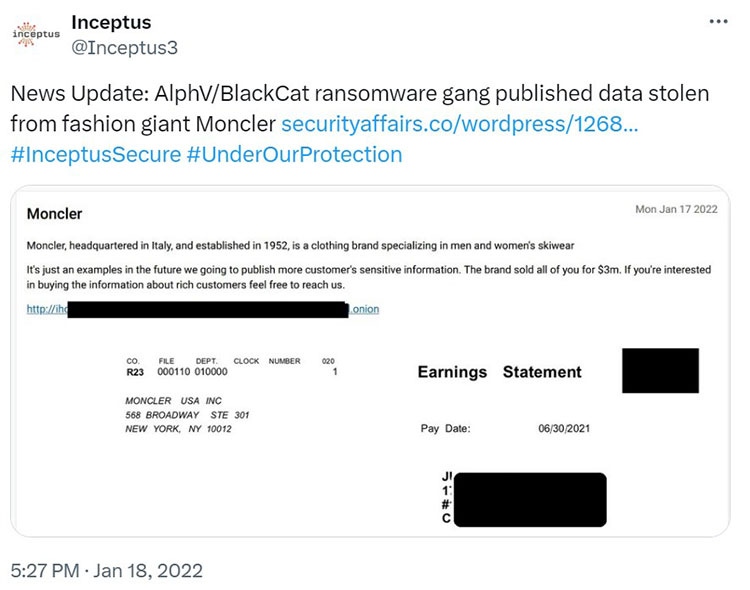

ALPHV tem como alvo vítimas em vários países e em vários sectores económicos. Solar Industries India, NJRC, Montcler, Creos Luxembourg S.A., e Swissport International A.G. estão entre as muitas vítimas de 2022-2023.

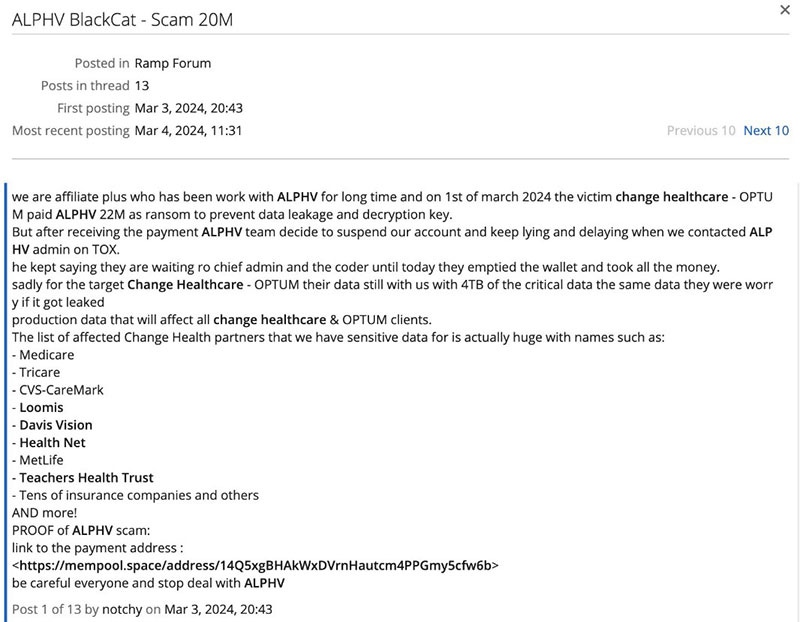

Vítimas com maior reconhecimento de marca incluem MGM Resorts, McClaren Health Care, e Lehigh Valley Health Network. O operador da Change Healthcare mencionado acima é a vítima mais recente e amplamente divulgada do ALPHV. Este ataque precedeu uma mudança significativa para o grupo. ALPHV cobrou um resgate de $22 milhões da Change Healthcare, mas nunca pagou o afiliado que conduziu o ataque. Este afiliado compartilhou a notícia nos fóruns de crime:

ALPHV acabou por responder:

"Sim, sabíamos do problema e estávamos a tentar resolvê-lo. Dissemos ao afiliado para esperar. Poderíamos enviar-lhe os nossos registos de chat privado, onde estamos chocados com tudo o que está a acontecer e a tentar resolver o problema com as transações, utilizando uma taxa mais alta, mas não faz sentido fazer isso porque decidimos encerrar completamente o projeto. Podemos afirmar oficialmente que fomos tramados pelas autoridades."

A Change Healthcare não confirmou nem negou o pagamento do resgate, e não houve relatos de novas exigências de resgate por parte de “Notchy”, que afirma ter os dados da vítima. Muitos analistas especulam que ALPHV estava a planear uma estratégia de saída, e este grande pagamento foi tudo o que precisavam para fechar o negócio. Relata-se que a ALPHV está em negociações para vender o seu código-fonte.

Árvore genealógica ALPHV

Podemos traçar as origens de ALPHV até GandCrab, que encerrou voluntariamente em 2019. Este grupo renomeou-se para REvil e operou até à interrupção do FBI em 2021. Não é correto dizer que a REvil se renomeou para Darkside, mas muitos dos afiliados e táticas da REvil apareceram em ataques da Darkside. Devido às semelhanças ao longo da operação, os operadores da Darkside eram considerados ex-operadores da REvil. A Darkside encerrou as suas operações pouco depois do seu ataque em 2021 à Colonial Pipeline.

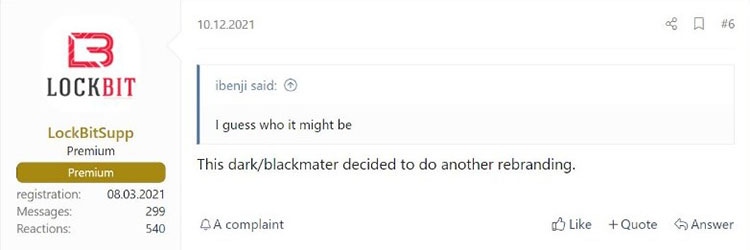

O grupo tornou-se novamente ativo como BlackMatter, mas apenas operou durante alguns meses sob esse nome. O nosso velho amigo LockBitSupp ‘revelou’ BlackCat como uma rebranding de BlackMatter / Darkside.

Conclusão

Como Royal e LockBit, ALPHV/BlackCat é um operador de ransomware maduro. As marcas dividem-se, as estirpes evoluem e os desenvolvedores-operadores avançam com todo o seu conhecimento e experiência. As autoridades e as comunidades de cibersegurança estão a fazer o seu melhor para os parar. E ao contrário dos operadores de RaaS que roubam dos seus afiliados, os mocinhos beneficiam de cooperação sem precedentes entre agências de aplicação da lei internacionais e partilha robusta de sinais entre fornecedores de cibersegurança.

O ransomware procurará sempre novas formas de entrar no seu sistema, e a sua melhor defesa é proteger cada vetor de ameaça com uma plataforma de cibersegurança abrangente. Visite o nosso website para ver a nossa plataforma completa de cibersegurança e construir o seu plano de proteção contra ransomware.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança