Change Healthcare e RansomHub redefinem a dupla extorsão

No mês passado, falámos sobre o ator de ameaça russo ALPHV/BlackCat, um grupo de Ransomware-as-a-Service (RaaS) que desapareceu após receber um pagamento de resgate de $22 milhões da Change Healthcare. Hoje vamos atualizar o que aconteceu desde então.

Vamos começar com algum contexto. O ataque Change Healthcare tem estado regularmente nas notícias desde que foi divulgado a 21 de fevereiro de 2024. A Change Healthcare tem uma presença significativa em todo o setor de saúde e representa um ponto único de falha em muitos locais diferentes.

A Change Healthcare é uma unidade tecnológica dentro do negócio Optum Insight do UnitedHealth Group. A Optum oferece uma miríade de soluções para empresas de saúde, planos de saúde e farmácias. A Change Healthcare era uma empresa de capital aberto oferecendo soluções de dados e análises para organizações de saúde antes de se fundir com a Optum em 2022. Quando foi atacada em fevereiro de 2024, a Change Healthcare tinha mais de 100 aplicações apoiando serviços de saúde e bem-estar como farmácia, registo médico, clínico, envolvimento de pacientes, pagamento e mais. Este portfólio de soluções coloca a Change Healthcare profundamente numa cadeia de abastecimento que entrega bilhões de prescrições a cada ano. A empresa tem acesso aos registos médicos de aproximadamente um terço de todos os pacientes de saúde nos Estados Unidos.

O ataque

Embora o ataque tenha sido divulgado a 21 de fevereiro, não sabemos quando os sistemas da Change Healthcare foram infiltrados. É comum que os atacantes explorem a rede, exfiltrem dados e estabeleçam acesso remoto persistente antes de lançar o ataque de encriptação de ransomware. Não está claro como e quando os atores da ameaça infiltraram os sistemas da Change Healthcare, mas sabemos como a ALPHV tem operado em ataques anteriores:

Fase 1: Acesso Inicial e Estabelecimento (dias 1 – 5). O atacante iniciou o ataque comprometedendo primeiro a rede de um fornecedor terceirizado, utilizando um servidor de terminal local na rede do cliente como ponto de apoio para lançar o ataque.

Fase 2: Movimento Lateral (dias 6-20). O atacante utilizou várias técnicas de execução remota de código e a plataforma Cobalt Strike para mover-se lateralmente entre os domínios on-premises da vítima e o ambiente Azure através de RDP e conexões tuneladas.

Fase 3: Exfiltração de Dados e Movimento Lateral Adicional (dias 27-30). Usando a ferramenta 'Rclone', o atacante exfiltrou um grande volume de dados de servidores locais para um serviço de armazenamento de ficheiros na nuvem chamado 'Wasabi'.

Fase 4: Tentativas de Extorsão (dias 30-45). O atacante inundou a vítima com mensagens de e-mail ameaçando publicar informações sensíveis se um resgate não fosse pago, enquanto exagerava o volume e a sensibilidade das informações roubadas.

O grupo de ransomware ALPHV/BlackCat listou a Change Healthcare no seu site de vazamento de dados em 28 de fevereiro, alegando ter roubado seis terabytes (6 TB) de dados pertencentes a "milhares de prestadores de cuidados de saúde, fornecedores de seguros, farmácias, etc." A listagem foi removida mais tarde nesse dia, levando muitos a especular que a Change Healthcare estava a negociar com o atacante.

Estas especulações pareciam ser confirmadas a 1 de março:

Há provas de uma grande quantia a entrar na carteira Bitcoin controlada pelo AlphV. E este afiliado liga este endereço ao ataque à Change Healthcare. Portanto, é provável que a vítima tenha pago o resgate.

Pagando o resgate

A Change Healthcare não confirmou nem negou o pagamento do resgate, e essa é provavelmente a melhor ação a tomar. Pagar um resgate é uma questão jurídica complicada, uma vez que os EUA proíbem pagamentos a agentes de ameaça sancionados através do Office of Foreign Assets Control (OFAC). Os criminosos de ransomware sancionados pelo OFAC são listados como indivíduos e não como grupos de agentes de ameaça. As autoridades dos EUA não se importam se você sabe ou não que um indivíduo sancionado faz parte do grupo que recebe o resgate.

Também não é bom para uma empresa de saúde dar 22 milhões de dólares a uma das ameaças mais agressivas e sofisticadas para o setor da saúde. Não quer ser visto como financiador de futuros ataques contra os seus clientes e parceiros da indústria, mesmo que a transação seja uma extorsão.

Todos, desde agentes federais até líderes de TI e eu mesmo, dirão para nunca pagar um resgate. Não se pode ter certeza de que a chave de desencriptação funcionará, não se pode ter certeza de que os dados roubados serão destruídos, e é provável que se torne um alvo para futuros ataques.

"Se Change pagou, é problemático... Destaca a rentabilidade dos ataques ao setor dos cuidados de saúde. Os grupos de ransomware são previsíveis: se encontrarem um setor particularmente lucrativo, vão atacá-lo repetidamente, enxaguar e repetir."

A Change Healthcare, sem dúvida, sabia de tudo isso, mas ainda encontrou uma razão para pagar. Provavelmente foi uma ou mais das seguintes:

- Desencriptação e restauração do sistema. O resgate pago por uma chave de desencriptação que facilitaria a recuperação.

- Proteção de dados. A Change Healthcare pagou para que os 6 TB de dados roubados fossem eliminados em vez de vendidos.

- Prevenção de DDoS. ALPHV/BlackCat utilizou ataques de Distributed Denial of Service (DDoS) no passado. Esta ameaça pode ter sido adicionada ao ataque.

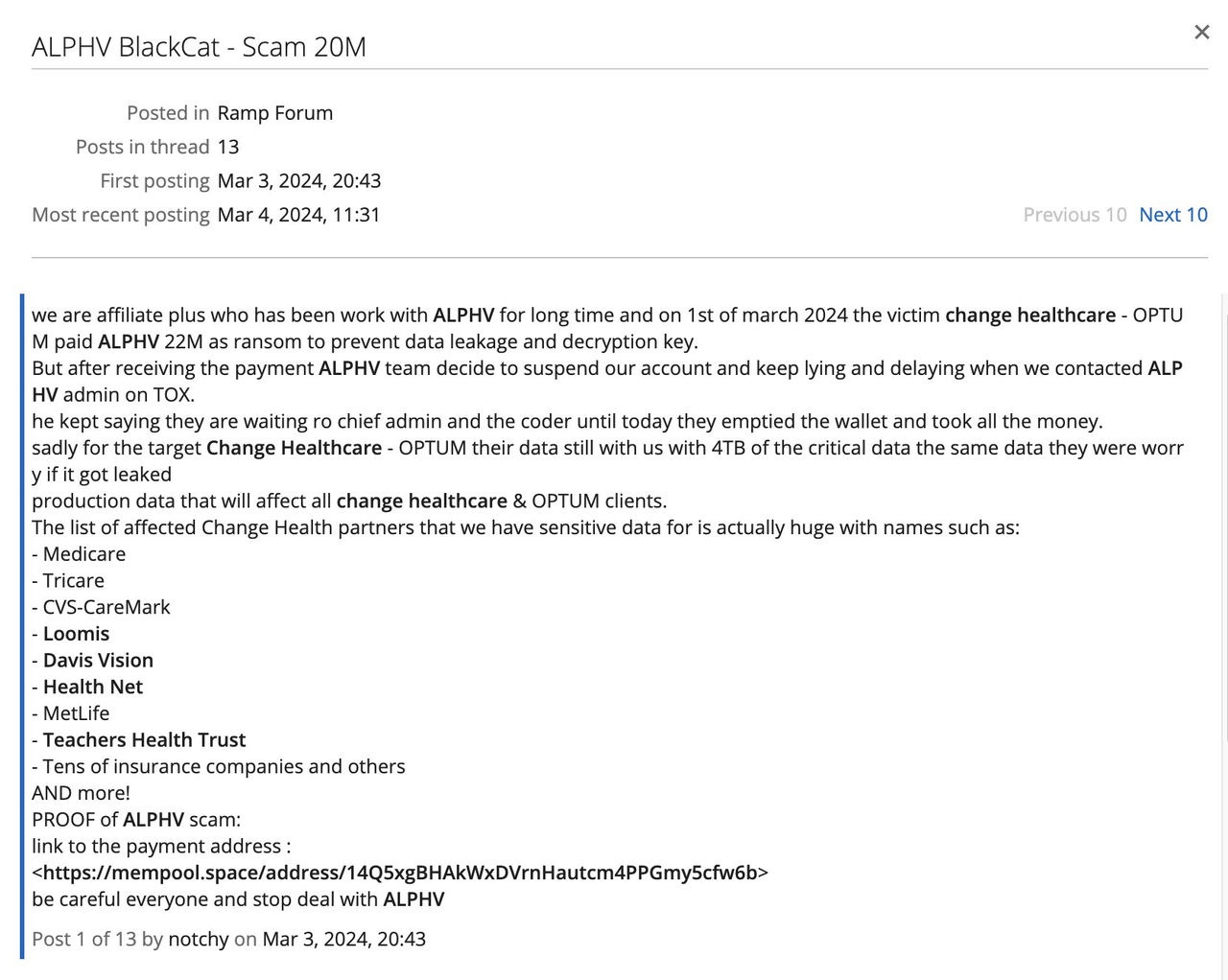

O pagamento do resgate deu à Change Healthcare tempo para se concentrar no apoio aos clientes e na normalização dos sistemas, mas o drama do ransomware ainda não tinha terminado. Lembre-se, a ALPHV era um operador de RaaS. Os assinantes, ou afiliados, são os agentes de ameaça que implantaram o ransomware e roubaram os dados da vítima. A ALPHV forneceu a infraestrutura, que incluía os sites de negociação e o sistema de pagamento. E quando o grande pagamento de $22 milhões chegou, a ALPHV fugiu dos seus afiliados.

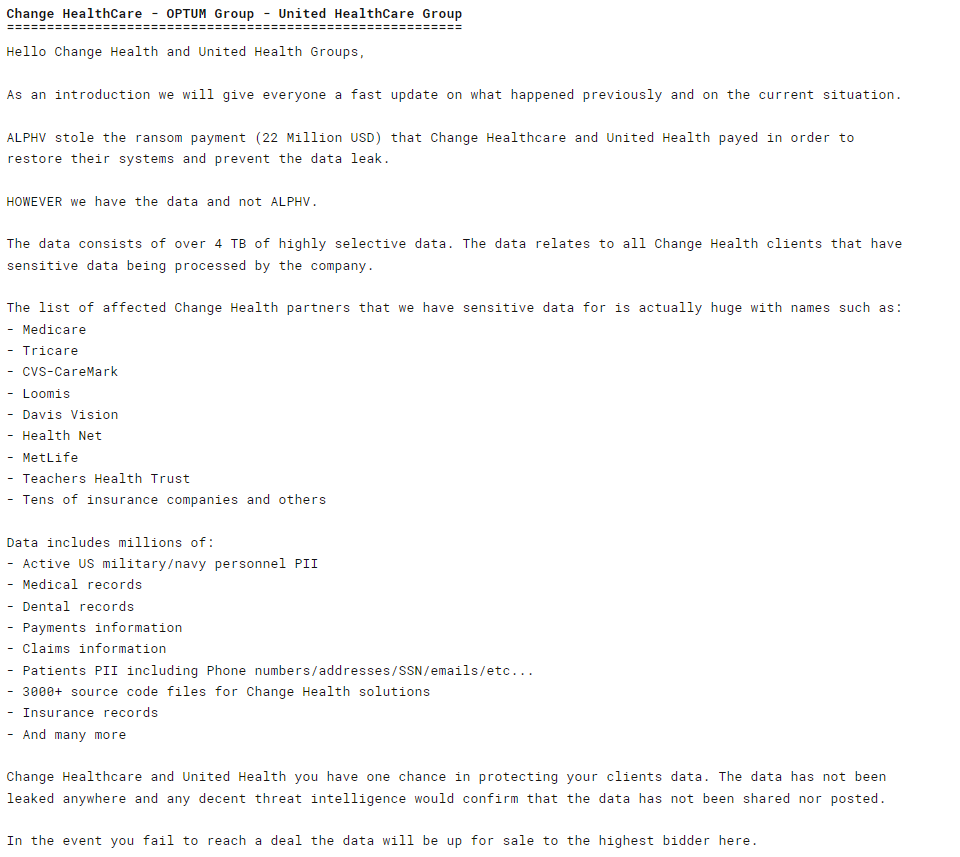

Isto foi publicado por 'notchy', que afirma ser o atacante que atacou a Change Healthcare. Ele também afirma ter os dados que foram roubados no ataque.

Enquanto notchy lidava com as consequências de ter sido enganado pelo seu colega golpista, ALPHV começou discretamente o processo de lavagem do dinheiro do resgate:

"De acordo com a empresa de inteligência em blockchain TRM Labs, fundos foram recentemente movimentados de carteiras de bitcoin ligadas a outros resgates pagos à ALPHV, com esses fundos transferidos para vários outros endereços e através de um mixer, uma ferramenta utilizada para ofuscar transações que podem ser rastreadas num livro-razão público."

E isso leva-nos a 7 de abril de 2024.

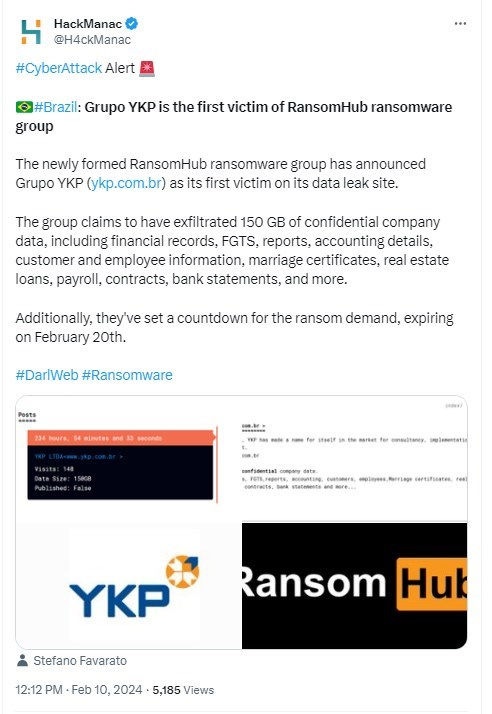

RansomHub

RansomHub é um grupo RaaS observado pela primeira vez em fevereiro, quando assumiu a responsabilidade pelo ataque à YKP Brasil. Desde então, tem reivindicado dezenas de vítimas, mas não teve grande destaque na mídia até que isto aconteceu:

RansomHub está agora a exigir que a Change Healthcare pague um resgate para que estes dados sejam eliminados em vez de vendidos. Uma segunda jogada de extorsão em torno de dados roubados é comum. Grupos modernos de ransomware adicionaram esta ameaça há anos. Mas uma segunda jogada de extorsão em torno de dados roubados por um segundo ator de ameaça? Isso é perturbador. Mas é real?

Existem três teorias comuns sobre o RansomHub neste momento:

- RansomHub é uma rebranding de ALPHV e tem os dados.

- O ator de ameaça notchy juntou-se ao RansomHub e tem os dados.

- RansomHub está a blefar e não tem os dados.

Ninguém parece saber muito sobre o RansomHub. Os dados de ataque sugerem que a atividade do RansomHub disparou após o encerramento do ALPHV, e outras pesquisas mostram que o RansomHub segue as mesmas regras que o ALPHV:

- Sem ataques a organizações sem fins lucrativos.

- Nenhum ataque a qualquer pessoa num estado da CIS ou amigo da CIS.

- Sem ataques repetidos a uma vítima que pagou.

- Os afiliados que violarem estas regras são banidos.

Ainda é cedo para determinar se o RansomHub tem dados do ataque ALPHV. A Change Healthcare confirmou que dados foram comprometidos mas não confirmou nem negou que dados foram roubados. Se a alegação do RansomHub for legítima, o grupo receberá o seu dinheiro, seja através de um resgate ou de uma venda no submundo. E mesmo que a alegação do RansomHub não seja legítima, milhões de prestadores de serviços de saúde e consumidores têm sido e continuarão a ser negativamente afetados por decisões empresariais que a Change Healthcare nem confirma nem nega.

Plataforma de cibersegurança Barracuda

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria. Visite o nosso website para ver como defendemos o e-mail, a rede, as aplicações e os dados.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar