Ransomware Rhysida: O criminoso rastejante e assustador que se esconde nas sombras

Hoje, estamos a analisar o ransomware Rhysida, uma operação de ransomware-como-serviço (RaaS) que utiliza a dupla extorsão para forçar as vítimas a pagar um resgate. O Rhysida foi observado pela primeira vez em maio de 2023, mas mais tarde descobriu-se que estava em operação desde janeiro desse ano.

Rhysida ainda está ativo hoje e publicou 91 vítimas no seu site de vazamentos. A atividade deste grupo aumentou em novembro de 2023 e reduziu desde então. A vítima mais recente é Unimed Vales do Taquari e Rio Pardo (Unimed), que recebeu sete dias para pagar antes que Rhysida publique os dados roubados.

Quem é Rhysida?

A operação Rhysida é claramente motivada por interesses financeiros, mas pouco se sabe sobre este grupo de ransomware. Não parece estar afiliado a nenhum estado-nação ou associado a qualquer ideologia política. Os investigadores acreditam que o grupo está localizado na Rússia ou na Comunidade dos Estados Independentes (CEI), que é um grupo de estados-nação que anteriormente faziam parte da União Soviética. Isto baseia-se em várias observações, como a língua principal das comunicações internas (russo) e a presença de palavras e frases em russo no site de vazamentos Rhysida. O grupo tem como alvo empresas em todos os países, exceto aqueles localizados na Rússia e em outros estados da CEI. Isto sugere que estão ao alcance das autoridades policiais russas ou da CEI.

O grupo adota o seu nome do género Rhysida de centopeias, que os analistas especularam ser para projetar uma imagem de furtividade e sombras. Alguns Redditors divertidamente consideraram a ideia de que o nome era uma homenagem a Jack Rhysider, que é a mente e a voz por trás do excelente podcast Darknet Diaries. Duvido que alguém tenha levado essa ideia a sério, mas só para garantir, aqui está uma captura de ecrã do site de vazamentos Rhysida:

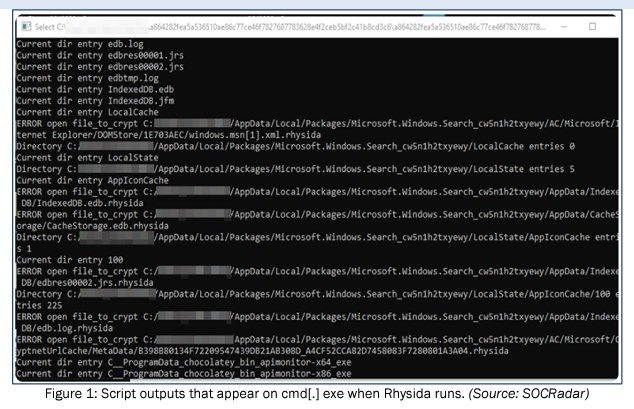

Em agosto de 2023, o Centro de Coordenação de Cibersegurança do Setor de Saúde (HC3), uma agência dentro do Departamento de Saúde e Serviços Humanos dos EUA (HHS) emitiu um alerta setorial sobre o ransomware Rhysida e a ameaça crescente para organizações de saúde e saúde pública. Neste relatório, o HC3 afirmou que o ransomware Rhysida parecia estar nos estágios iniciais de desenvolvimento, e outros analistas observaram que 'as amostras continuam a carecer de funcionalidades comuns como a remoção de VSS, múltiplos mecanismos de persistência, término de processos ou desengate.' Isto alinhou-se com outros analistas que especularam que Rhysida era 'malware iniciante' porque o ataque era visível para o utilizador final. Aqui está uma captura de ecrã do ataque em ação:

Os ataques maduros são concebidos para operar em segundo plano e permanecer ocultos. Os ataques de malware inexperientes são menos sofisticados e mais fáceis de detetar e mitigar. Infelizmente, Rhysida revela-se uma ameaça mais avançada apenas alguns meses após o alerta HC3 ser publicado.

Como funciona o Rhysida

Os operadores Rhysida utilizam vários métodos para obter acesso e estabelecer-se dentro de um sistema. Aqui estão alguns dos seus favoritos:

- Spear Phishing com anexos maliciosos que executam malware ou os redirecionam para um site malicioso que facilita o download de malware.

- Exploração de vulnerabilidades não corrigidas em servidores web, servidores de e-mail ou outra infraestrutura de rede.

- Atacar pontos de acesso de protocolo de ambiente de trabalho remoto (RDP) e rede privada virtual (VPN). Para obter acesso através destes pontos, atacantes podem usar credenciais roubadas, stuffing de credenciais, exploração de vulnerabilidades ou ataques de força bruta.

- Sequestro ou implementação de ferramentas administrativas legítimas como PowerShell, WinSCP, Cobalt Strike, PsExec e outras para acesso inicial e para facilitar o movimento lateral dentro das redes comprometidas.

Dependendo de quem você perguntar, ou ataques de phishing ou RDP são os métodos principais de acesso inicial, mas Rhysida é capaz de usar muitos métodos diferentes.

Assim que Rhysida está no sistema, eles vão elevar o seu ataque instalando o seu malware personalizado e preparando-se para o evento de encriptação:

- A escalada de privilégios é tentada para obter permissões de nível superior na rede. Isso dá-lhes muitas mais capacidades, incluindo a capacidade de despejar e capturar credenciais de rede Windows.

- O movimento lateral é iniciado o mais rapidamente possível, mas geralmente é mais eficaz após a escalada de privilégios. Neste ponto, recolhem informações sobre os sistemas e dados e espalham malware por todo o sistema para preparar um ataque generalizado.

- A exfiltração de dados é o próximo passo. O Rhysida rouba dados do sistema antes de iniciar a encriptação. Isto permite-lhes ameaçar divulgar os dados roubados se a vítima se recusar a comprar uma chave de desencriptação.

Agora estamos no ponto de encriptação.

- O binário do ransomware Rhysida é executado usando PsExec, que é uma ferramenta de sistema que permite executar programas em sistemas remotos. Isto ajuda-os a expandir o 'raio de explosão' através da rede. O ransomware deixa os dados do servidor e das estações de trabalho encriptados e renomeados com uma extensão de ficheiro .rhysida.

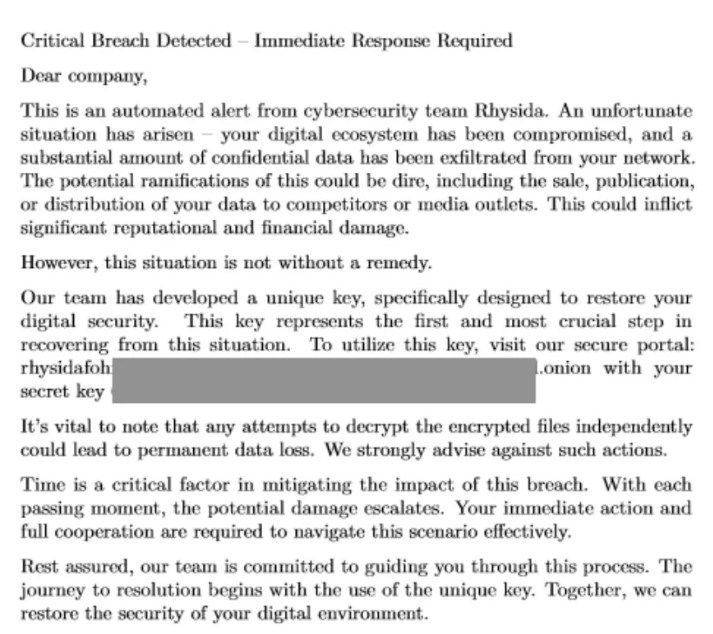

- Um pedido de resgate é deixado nos sistemas infectados. A nota deixa instruções para o pagamento e afirma que a 'equipa de cibersegurança Rhysida' está a notificar a vítima de uma violação detetada:

A nota de resgate é um PDF chamado 'CriticalBreachDetected.pdf'.

A partir daqui, a extorsão prossegue como a maioria dos outros ataques de ransomware: às vítimas é dito como pagar o resgate e dado um prazo antes de os seus dados serem publicados ou vendidos. O nome da vítima é publicado no site de vazamentos do Rhysida juntamente com capturas de ecrã ou partes selecionadas dos dados roubados. Isto configura o esquema completo de dupla extorsão.

Rhysida também tenta manter a sua presença na rede para monitorizar a situação, impor as suas exigências e preparar-se para futuros ataques.

ransomware personalizado de Rhysida

Uma das coisas interessantes sobre o Rhysida é que, embora tenha parecido ser um malware iniciante até agosto de 2023, foi descrito como malware sofisticado já em outubro de 2023. Em fevereiro de 2024, investigadores da Universidade Kookmin e da Agência Coreana de Internet e Segurança (KISA) descobriram uma vulnerabilidade no código-fonte do ransomware Rhysida. Estes investigadores publicaram informações detalhadas sobre a vulnerabilidade e um método de desencriptação comprovado.

Investigadores de segurança observaram que o ransomware Rhysida utiliza um mecanismo de autoeliminação que remove o binário do ransomware do sistema após a encriptação. Isto esconde informações sobre o ataque e complica a análise forense. Rhysida é também compatível com versões anteriores ao Windows 10 do Microsoft Windows. Isto amplia a base potencial de alvos em alguns pontos percentuais. Uma estimativa rápida baseada em quota de mercado e outros dados indica que esta compatibilidade retroativa expõe mais 63,3 milhões de sistemas Windows. No entanto, espera-se que o número real não seja tão elevado. Muitos desses sistemas estão provavelmente isolados ou finalmente a ser substituídos à medida que o Windows 10 se aproxima do fim de vida. Continua a ser um risco, e se estiver a utilizar esses sistemas mais antigos e sem suporte, a compatibilidade retroativa do Rhysida é mais uma razão para atualizar.

Vítimas notáveis

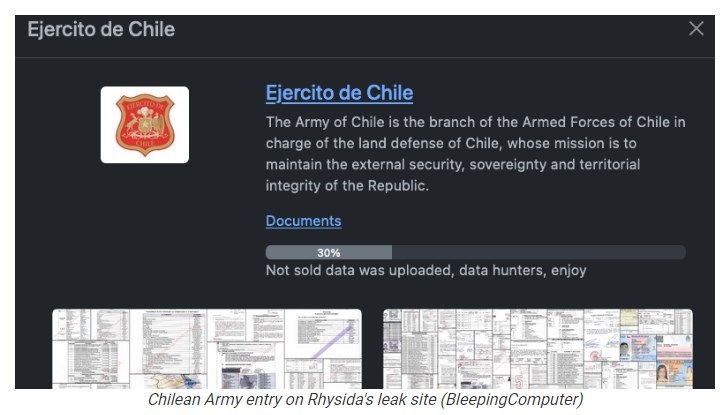

Os ataques de Rhysida visam empresas em todos os sectores económicos. O grupo captou a atenção da indústria de segurança com a sua invasão bem-sucedida do Exército Chileno, que foi descoberta por funcionários do Exército Chileno no fim de semana de 27 de maio de 2024. Rhysida obteve acesso através de um ataque de phishing e, por fim, divulgou cerca de 30% dos documentos que afirma ter roubado.

Rhysida também teve várias vítimas significativas no setor de saúde, incluindo a Unimed (mencionada acima), Prospect Medical Holdings e Lurie's Children's Hospital. O ataque à Prospect Medical Holdings afetou 17 hospitais e 166 clínicas nos Estados Unidos. Rhysida afirmou ter exfiltrado 1,3 terabytes de bases de dados SQL e um terabyte de documentos. A Security Boulevard compilou esta sequência de eventos relacionados com o ataque:

- O ransomware Rhysida começou a semear o ataque ao espalhar ficheiros infectados via e-mails de phishing e Cobalt Strike.

- 3 de agosto de 2023 Os funcionários do Prospect tomam conhecimento do ataque, com o pessoal a descobrir que os seus computadores estão desativados por ransomware.

- Mais tarde nesse dia, a Prospect começou a desligar sistemas e ligações de rede para conter o incidente.

- Como resultado, todos os registos de pacientes e a gestão devem voltar ao papel, retardando o tratamento e dificultando o atendimento.

- O potencial cliente iniciou o árduo processo de restaurar os sistemas para a funcionalidade e restabelecer a conectividade de rede em toda a sua organização.

- 24 de agosto de 2023, Rhysidia reivindica crédito, anunciando os seus bens roubados na dark web.

- Setembro de 2023, a Prospect anuncia que os seus “sistemas informáticos estão agora novamente a funcionar”

- Nos próximos meses e possivelmente anos, a Prospect irá investigar todo o alcance do ataque e gerir as consequências relacionadas com a HIPAA decorrentes do incidente.

Rhysida atacou com sucesso a Biblioteca Britânica em novembro de 2023, encriptando ficheiros e roubando cerca de 600GB de dados, incluindo detalhes pessoais sensíveis de utilizadores e funcionários da biblioteca. As perturbações operacionais na biblioteca continuaram em 2024, e os custos de recuperação foram estimados entre $7,5 - 8,7 milhões. A biblioteca decidiu não pagar o resgate, que era inferior a $1 milhão na altura.

A Biblioteca Britânica lançou uma revisão detalhada do incidente aqui. Um dos principais pontos a reter é este parágrafo na página 2 do relatório:

Os nossos principais sistemas de software não podem ser restaurados na sua forma pré-ataque, quer porque já não são suportados pelo fornecedor, quer porque não funcionarão na nova infraestrutura segura que está atualmente a ser implementada. Isto inclui a nossa principal plataforma de serviços bibliotecários, que suporta serviços que vão desde a catalogação e ingestão de material de depósito legal não impresso (NPLD) ao acesso à coleção e empréstimo interbibliotecas. Outros sistemas necessitarão de modificação ou migração para versões de software mais recentes antes de poderem ser restaurados na nova infraestrutura. Os nossos sistemas baseados em nuvem, incluindo finanças e folha de pagamento, funcionaram normalmente durante todo o incidente.

(emphasis mine)

Aponto isto porque discutimos o risco dos sistemas legados e a dificuldade de os proteger. Se estiver à procura de alguma justificação para o ajudar a obter um orçamento para atualizar os seus sistemas, este relatório pode ser de ajuda.

Em dezembro de 2023, a Rhysida teve um grande êxito com o ataque bem-sucedido à Insomniac Games, que é uma produtora de jogos de vídeo que estava a trabalhar no jogo "Marvel's Wolverine" na altura. Os dados roubados revelaram-se um tesouro para os criminosos. Os dados incluíam documentos internos de recursos humanos, digitalizações de passaportes de funcionários, capturas de ecrã de conversas no Slack, detalhes de projetos futuros, acordos de confidencialidade e outros contratos. Enquanto os criminosos mais perigosos estão atrás dos ficheiros pessoais, o pirata comum está interessado nos jogos que foram divulgados como parte dos dados. Ainda existe um subreddit ativo dedicado à partilha das fugas de informação do "Grande hack da Insomniac e PlayStation de dezembro de 2023".

Árvore genealógica de Rhysida

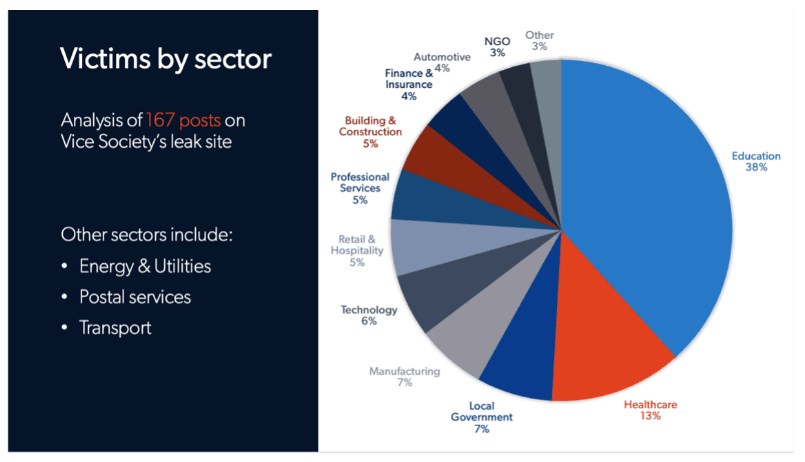

Rhysida e Vice Society estão ligados de alguma forma, mas as opiniões divergem sobre o seu relacionamento. A maioria dos relatórios concluiu que Rhysida é uma reformulação do grupo anterior.

A ligação entre a Vice Society e a Rhysida baseia-se em táticas sobrepostas e na sua ocasional utilização dos payloads de ransomware um do outro . Os métodos de encriptação da Rhysida e a estrutura das suas notas de ransomware também são semelhantes, e foi observado que a Rhysida utiliza os servidores e domínios que foram utilizados pela Vice Society.

Vice Society é um operador de ransomware de dupla extorsão que surgiu em 2021 e rapidamente se tornou uma das principais ameaças ao setor da educação, especialmente nas escolas públicas. Pode lembrar-se do nome devido ao seu ataque massivo ao Distrito Escolar Unificado de Los Angeles (LAUSD) em 2022. O LAUSD não pagou o resgate, e a Vice Society cumpriu as suas ameaças. O ataque causou uma disrupção significativa e resultou na fuga de milhares de registos de estudantes e funcionários. Uma análise independente pelo The 74 revelou que aproximadamente 2.000 avaliações psicológicas de estudantes foram incluídas na fuga de dados.

Ao contrário de muitos grupos de ransomware, o Vice Society é um grupo fechado que não tem afiliados e não opera como um RaaS. Pensa-se que seja uma organização baseada na Rússia.

A atividade da Vice Society começou a diminuir precisamente quando a Rhysida surgiu. Por esta razão e pelas outras mencionadas acima, é amplamente aceito que as origens da Rhysida estão na Vice Society. O que é estranho nisso é que o malware personalizado da Rhysida foi considerado 'básico' quando apareceu pela primeira vez. Como mencionado na secção 'Quem é Rhysida', o ransomware era considerado um malware de novato. Isso parece incomum para um agente de ameaça com ataques bem-sucedidos em alvos de alto perfil na educação, saúde e outros setores.

A Vice Society também listou a San Francisco Bay Area Rapid Transport (BART) no seu site de vazamentos em janeiro de 2023. BART não pagou o resgate e aproximadamente 120.000 documentos foram vazados. Estes ficheiros foram roubados da Polícia de BART, e incluíam algumas informações potencialmente prejudiciais e embaraçosas:

Os ficheiros incluem relatórios não redigidos detalhando suspeitas de abuso infantil, incluindo os nomes e datas de nascimento das crianças e, em alguns casos, as descrições do adulto e do alegado incidente de abuso infantil.

A fuga também expôs formulários de registo de saúde mental que o departamento de polícia de trânsito poderia usar para recomendar alguém para avaliação de saúde mental, relatórios que ligam suspeitos nomeados a vários crimes, nomes e números de carta de condução de empreiteiros da BART, e documentos de candidatos a recrutamento.

Parece estranho que um grupo tão experiente evoluísse para um grupo que usa malware de novatos. Mas Rhysida melhorou o seu ransomware muito rapidamente, e talvez isso se deva ao facto de terem recrutado alguns atores de ameaças experientes da Vice Society.

O que se segue?

Os cronogramas da Vice Society e da Rhysida sobrepõem-se, tal como as suas táticas. Não houve muitas notícias sobre a Vice Society desde agosto de 2023, quando os investigadores perceberam a ligação entre os grupos.

O problema com nomes como Vice Society e Rhysida é que são apenas marcas temporárias para grupos de atores de ameaças individuais que podem facilmente mudar de um para outro. Os grupos de ameaças por trás das marcas estão sempre ativos, mesmo quando a marca encerra ou simplesmente desaparece.

A melhor forma de se defender contra famílias de ransomware como a Rhysida é adotar uma mentalidade de zero confiança. Assuma que tudo é um ataque e verifique tudo o tempo todo. A Agência de Cibersegurança e Infraestrutura dos EUA (CISA) recomenda que as empresas façam o seguinte de imediato:

- Priorizar a correção de vulnerabilidades conhecidas exploradas.

- Ative a autenticação multifator (MFA) para todos os serviços na medida do possível, especialmente para webmail, VPN e contas que acedem a sistemas críticos.

- Segmente redes para prevenir a propagação de ransomware.

Há mais informações no aviso da CISA publicado aqui.

A Barracuda pode ajudar

A Barracuda é a única que oferece proteção multifacetada que cobre todos os principais vetores de ameaça, protege os seus dados e automatiza a resposta a incidentes. Mais de 200.000 clientes em todo o mundo confiam na Barracuda para proteger o seu email, redes, aplicações e dados. Visite o nosso site para explorar a nossa plataforma abrangente de cibersegurança.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar