RansomHub. Porque todo afiliado abandonado precisa de um lar.

Às vezes, a vida simplesmente não é justa. Um dia, és um pequeno e intrépido afiliado da ALPHV/BlackCat a cuidar dos teus negócios e a tentar ganhar a vida de forma desonesta. No dia seguinte, o teu parceiro no cibercrime faz um grande negócio e fecha a loja, deixando-te sem marca, sem infraestrutura e sem dignidade. Para onde vais a partir daí?

Não se preocupe, todos os afiliados abandonados são bem-vindos a juntar-se à RansomHub, uma marca de ransomware relativamente nova que muitos atores de ameaças experientes agora chamam de lar.

RansomHub anunciou-se a 2 de fevereiro de 2024, com esta publicação no fórum criminoso RAMP:

Convidamo-lo a juntar-se ao nosso programa de afiliados raas RANSOMHUB.

Considerámos todos os prós e contras dos programas de afiliados anteriores e criámos a próxima geração de ransomware.

Notámos que alguns afiliados foram apreendidos pela polícia ou fugiram de atividades fraudulentas, causando a perda dos seus fundos. Adoptámos uma nova estratégia. Pode enviar a sua carteira para a sala de chat e enviar o decifrador após confirmar o pagamento. Não precisa de se preocupar com a segurança dos seus fundos.

A nossa taxa fixa é de 10%, e paga-nos quando receber o dinheiro.

Oito dias depois, RansomHub reivindicou a sua primeira vítima, e em abril, eles reivindicaram a sua maior.

A Change Healthcare foi notificada de que teria de pagar um segundo resgate para proteger os seus dados, uma vez que a ALPHV tinha roubado o primeiro.

Até à data, o RansomHub reivindicou 74 (conhecidas) vítimas, incluindo a Frontier Communications e a Christie's Auction House.

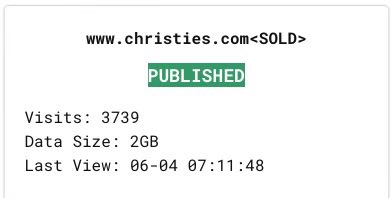

RansomHub alegadamente vendeu os dados da Christie’s Auction House a 4 de junho.

A violação da Christie pode ter um impacto inesperado nas leis de proteção do consumidor devido a uma ação coletiva que inclui alguns tipos intrigantes de alegados danos:

"...a corretagem de dados compreende um mercado de $200 mil milhões ... os clientes da Christie já não podem vender voluntariamente os seus dados pessoais nele pelo valor total, porque esses dados já foram expostos pela violação do RansomHub."

O processo também alega danos causados por conjuntos parciais de dados serem combinados para criar pacotes “fullz” , que são perfis completos de um indivíduo. Um ator de ameaça com um pacote fullz pode causar sérios danos à vítima perfilada.

Provavelmente, isto não será litigado, mas seria interessante ver como um âmbito alargado de danos afetaria as leis de divulgação, responsabilidade, etc. Este artigo tem mais informações sobre o processo.

Quem é o RansomHub?

Não se sabe muito sobre os afiliados e operadores do RansomHub. A marca opera como um RaaS e aproveitou o vazio deixado pela ALPHV para recrutar alguns afiliados experientes. Além disso, os operadores do RansomHub estruturaram o seu esquema de pagamento para dar prioridade ao pagamento ao afiliado primeiro. O rápido crescimento do RansomHub pode ser atribuído, em parte, a este arranjo de pagamento.

Os afiliados do RansomHub operam globalmente, mas afirmam explicitamente que não têm como alvo países da Comunidade de Estados Independentes (CEI), Cuba, Coreia do Norte e China. Esta é uma prática comum entre os grupos de ransomware afiliados à Rússia. O grupo também se anunciou no Russian Anonymous Market Place, também conhecido como o fórum de crime RAMP.

Como a maioria dos grupos de ransomware, o RansomHub parece ser movido por ganho financeiro e não por qualquer ideologia política ou propósito socioeconómico. Eles atacam vítimas em países e indústrias ricos em alvos, onde acham que obterão os resgates mais altos. A maioria das vítimas encontra-se nos Estados Unidos, Reino Unido, Alemanha, Canadá e Austrália. O grupo gosta de atacar os setores de saúde, finanças e manufatura.

Até abril de 2024, o RansomHub era o quinto grupo de ransomware mais ativo, e afirmavam ter quase tantas vítimas a cada mês como LockBit e Play.

Árvore genealógica do RansomHub

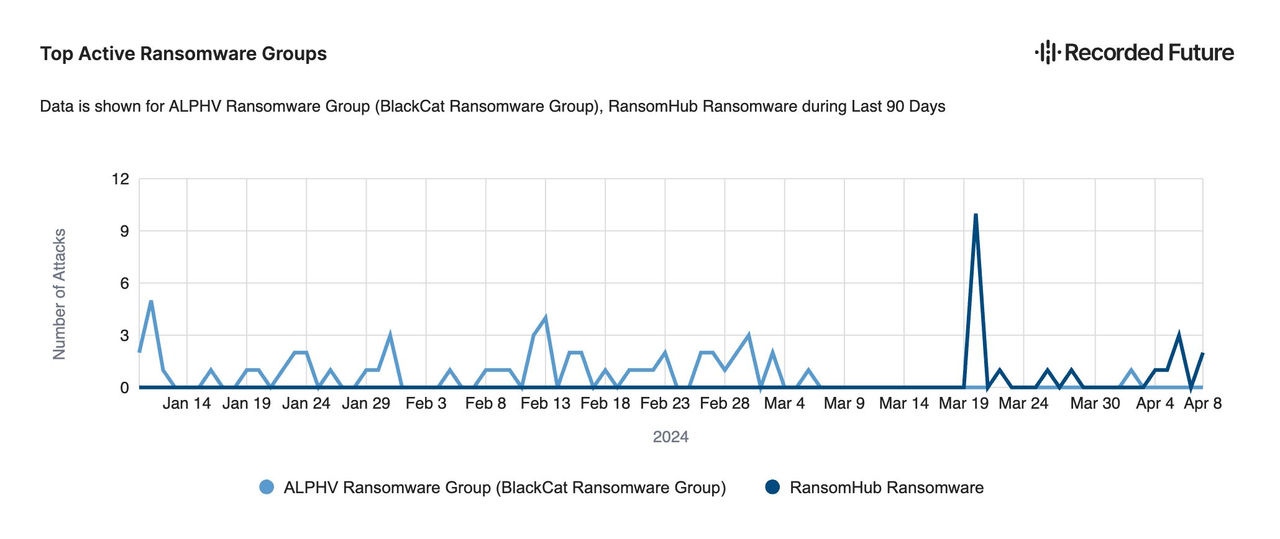

Houve especulação inicial de que o RansomHub era uma rebrand do ALPHV. Embora ambos os grupos de ameaças estivessem ativos de fevereiro a abril, os ataques do RansomHub aumentaram pouco depois do ALPHV encerrar as suas atividades. Dmitri Smilyanets foi um dos primeiros a ilustrar esta cronologia:

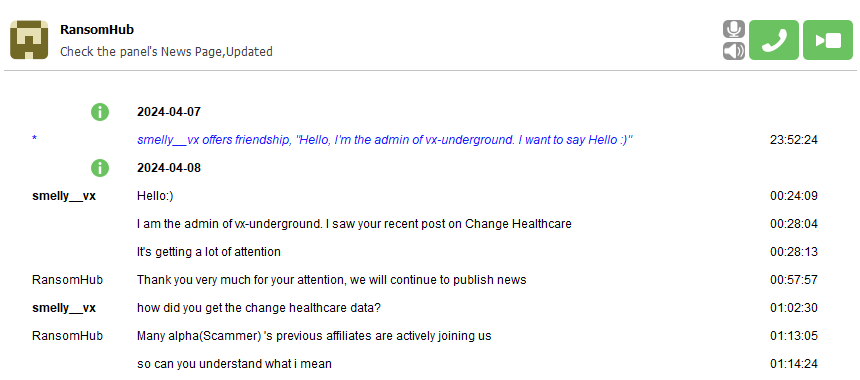

Depois houve a ligação óbvia da Change Healthcare. A ALPHV foi paga, mas a RansomHub tinha os dados. Isto foi abordado numa conversa num fórum entre vx underground e o operador da RansomHub:

Neste ponto, parece que Notchy foi para o RansomHub com os dados da Change Healthcare, e foi acompanhado por muitos outros afiliados ALPHV.

Depois, existem as táticas, técnicas e procedimentos (TTPs) utilizados tanto pelo ALPHV quanto pelo RansomHub. Os investigadores observaram semelhanças significativas nos métodos operacionais e ferramentas utilizados pelos atores de ameaça RansomHub e ALPHV. Isso inclui os métodos de implantação, estilos de notas de resgate e algoritmos de encriptação. Ambos os grupos utilizam uma infraestrutura de comando e controlo (C2) semelhante, incluindo endereços IP e domínios sobrepostos. E o ransomware RansomHub inclui código que parece ser copiado diretamente do ransomware ALPHV.

Pode recordar-se de que a árvore genealógica ALPHV remonta ao GandCrab, que encerrou em 2019. Pensa-se que os operadores do GandCrab passaram para o ransomware REvil, que surgiu em abril de 2019. Ambos os grupos estiveram ativos de abril a junho desse ano, tinham códigos de ransomware semelhantes e utilizaram parte da mesma infraestrutura.

REvil saiu do ar no final de 2021, e muitos dos seus afiliados e TTPs pareceram surgir em ataques do DarkSide pouco depois. O DarkSide encerrou em maio de 2021, pouco depois do incidente da Colonial Pipeline, que foi declarado uma questão de segurança nacional. Reemergiu como Blackmatter em julho de 2021, mas encerrou novamente em novembro de 2021, citando novas regulamentações que dificultavam a cobrança de resgates.

E como mencionámos num post anterior, acredita-se que Blackmatter foi rebranded para ALPHV/BlackCat. Isto leva-nos de volta ao recrutamento de afiliados ALPHV por parte do RansomHub.

Os investigadores encontraram semelhanças de código entre o RansomHub e o ALPHV, Cyclops, e Knight (Cyclops 2.0).

Ransomware Cyclops surgiu como um RaaS em 2023 e tornou-se conhecido por desenvolver variantes personalizadas destinadas a explorar vulnerabilidades na rede alvo. O grupo utilizava métodos avançados de encriptação e extorsão dupla, e podia atacar Windows, Linux e macOS. No entanto, a marca Cyclops não durou muito, pois anunciou publicamente que se rebatizaria para ransomware Knight quando a próxima versão fosse lançada.

Houve então alegações de que Knight tinha ligações com Babuk e LockBit, o que Knight negou em esta entrevista com SuspectFile:

"Não afirmamos ter qualquer relação com eles, é algum disparate mediático que estão a reportar para chamar a atenção, e temos um código completamente diferente do deles e utilizamos uma linguagem de desenvolvimento diferente."

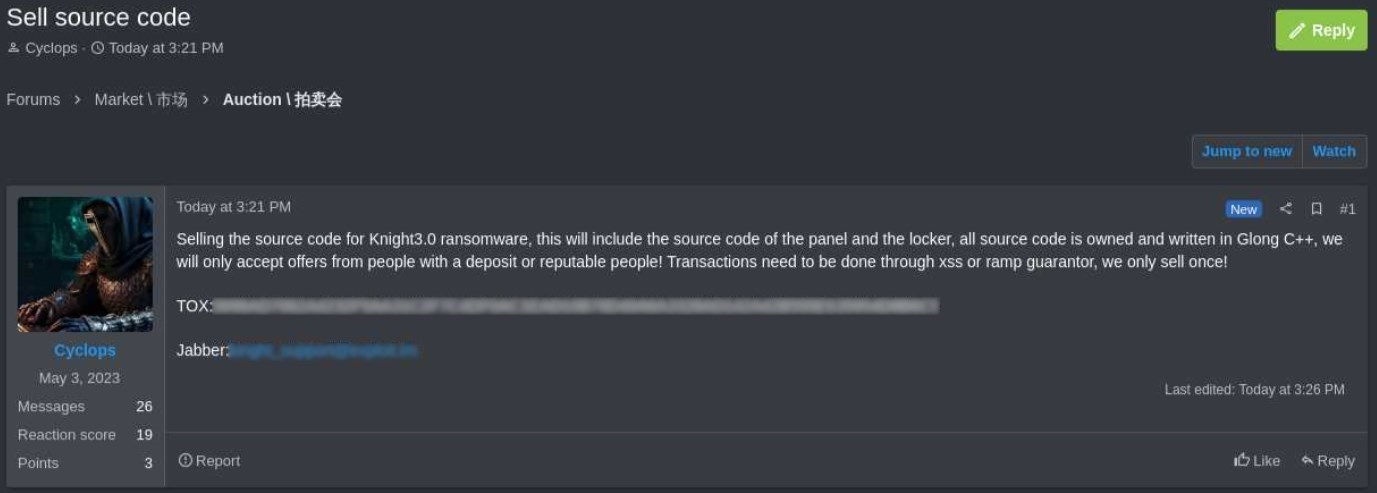

O grupo de ransomware Knight colocou o seu software à venda em fevereiro de 2024, aproximadamente na mesma altura em que o RansomHub nasceu.

Muitos investigadores acreditam agora que o RansomHub utilizou o código-fonte do Knight para criar a sua própria variante. O software RansomHub pode ser considerado uma reformulação do software Knight, mas o grupo não é uma reformulação do outro.

Os investigadores aprendem a maior parte desta informação examinando cronogramas, TTPs, e outros tipos de inteligência. Exemplos de código, endereços IP, e semelhanças em notas de resgate e outros detalhes fornecem pistas sobre as origens e identidades destas ameaças. Os operadores de ameaças mudam os nomes das marcas, e os atores de ameaças mudam de afiliações, mas os seus ataques quase sempre começam com credenciais roubadas, pontos de acesso remoto mal protegidos, ou vulnerabilidades e exploits.

Proteja o seu negócio

A Agência de Cibersegurança e Segurança de Infraestruturas dos EUA (CISA) Stop Ransomware pode ajudá-lo a prevenir ataques de ransomware. Deve consultar este site para obter informações sobre comunicações de emergência, más práticas e resposta a ataques de ransomware. Além disso, certifique-se de que está a seguir as melhores práticas padrão, como backups regulares de dados e gestão oportuna de patches.

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria . Visite o nosso site para ver como defendemos e-mail, rede, aplicações e dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança