5 maneiras como a IA está a ser utilizada para melhorar a segurança: Resposta a incidentes automatizada e aumentada

Nos últimos meses, temos explorado a inteligência artificial (IA) e o seu papel na cibersegurança e na aceleração digital. Se perdeu estas publicações, pode encontrá-las aqui.

Hoje, estamos a explorar como a IA pode melhorar o processo de resposta a incidentes de cibersegurança. Antes de começarmos, vamos rever os conceitos básicos de resposta a incidentes (IR).

O que é Resposta a Incidentes?

Embora seja tecnicamente correto dizer que a resposta a incidentes é uma resposta a um incidente, esse nível de resposta a incidentes não é suficiente para cibersegurança, e não é do que estamos a falar hoje. Estamos a falar de um nível mais elevado de resposta a incidentes que é verdadeiramente um domínio próprio na cibersegurança. Neste contexto, é mais apropriado pensar na resposta a incidentes como um conjunto abrangente de práticas e estratégias que contribuem ativamente para a postura de segurança da empresa. O mercado global de resposta a incidentes foi avaliado em $23,45 mil milhões em 2021 e espera-se que atinja uma taxa de crescimento anual composta (CAGR) de 23,55% até 2030.

Resposta a incidentes é um conceito, uma estrutura, um conjunto de soluções e muito mais. A RI cresceu juntamente com a Internet e outras tecnologias digitais, e surgiu como uma disciplina estruturada na década de 1980, quando a Carnegie Mellon University estabeleceu as primeiras Equipas de Resposta a Emergências Informáticas (CERT) . Mais ciberameaças levaram a mais CERTs em todos os níveis. Empresas, municípios e países estabeleceram as suas próprias equipas de resposta, e na década de 2000, a RI foi reconhecida como uma função crítica. Recomendações e diretrizes da indústria em torno da RI foram publicadas no início da década de 2010.

- Guia de Gestão de Incidentes de Segurança Informática do Instituto Nacional de Padrões e Tecnologia (NIST) (Publicação Especial 800-61)

- Manual do Gestor de Incidentes do Instituto SANS

As duas publicações diferem de algumas maneiras, mas ambas oferecem uma estrutura abrangente para uma estratégia de RI:

Aspeto |

Manual do Gestor de Incidentes SANS |

NIST SP 800-61 |

Visão geral |

Guia prático para profissionais de resposta a incidentes. |

Guia abrangente para resposta a incidentes em organizações. |

Fases do Framework |

Seis fases: Preparação, Identificação, Contenção, Erradicação, Recuperação, Lições Aprendidas |

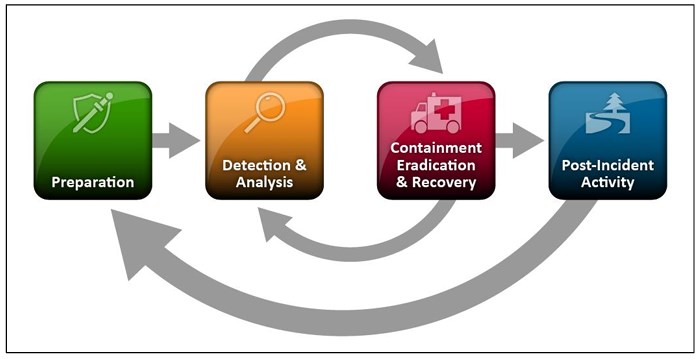

Quatro fases principais: Preparação, Deteção e Análise, Contenção, Erradicação e Recuperação, Atividade Pós-Incidente. Veja a imagem abaixo para perceber como estas quatro fases funcionam em conjunto. |

Preparação |

Estabelecer e formar a equipa de resposta a incidentes, desenvolver planos de RI, garantir ferramentas e recursos |

Desenvolvimento de políticas e procedimentos, estabelecimento de uma equipa de resposta a incidentes, fornecimento de ferramentas necessárias, realização de formação e exercícios |

Deteção e Análise |

Identificação: Detetar e confirmar incidentes, categorizar e priorizar incidentes |

Monitorização contínua, deteção e confirmação de incidentes, análise do âmbito e impacto dos incidentes |

Confinamento |

Implementar estratégias de contenção a curto e longo prazo para limitar o impacto |

Medidas de contenção a curto e longo prazo para isolar os sistemas afetados e prevenir danos adicionais |

Erradicação |

Eliminar a causa raiz dos incidentes, remover malware e fechar vulnerabilidades |

Identificar e eliminar a causa raiz, garantindo que todos os artefactos maliciosos sejam removidos |

Recuperação |

Restaurar os sistemas afetados para operações normais, verificando a integridade e segurança |

Restaurar sistemas e serviços, verificando a sua funcionalidade e segurança após o incidente |

Atividade Pós-Incidente |

Lições Aprendidas: Realizar uma revisão pós-incidente para melhorar os esforços de resposta futuros |

Atividade Pós-Incidente: Realizar revisões, documentar lições aprendidas, atualizar planos e procedimentos |

Ferramentas e Técnicas |

Recomendações práticas sobre ferramentas e técnicas para cada fase, incluindo listas de verificação e modelos |

Discussão abrangente sobre várias ferramentas e tecnologias de apoio à resposta a incidentes, incluindo ferramentas forenses e sistemas de Gestão de Informações e Eventos de Segurança (SIEM) |

Comunicação e Coordenação |

Enfatiza a importância de uma comunicação clara dentro da equipa de resposta a incidentes e com as partes interessadas externas. |

Estratégias para comunicação interna e externa eficaz, coordenando esforços durante um incidente |

Melhoria Contínua |

Foca-se em formação regular, exercícios e atualizações baseadas nas lições aprendidas |

Enfatiza a necessidade de melhoria contínua através de revisões regulares, atualizações de políticas e formação contínua. |

Casos de Uso e Exemplos |

Inclui exemplos do mundo real e estudos de caso para ilustrar pontos chave |

Fornece cenários hipotéticos e exemplos para explicar os processos de resposta a incidentes |

As diretrizes do NIST são mais detalhadas e enfatizam o desenvolvimento de políticas, a preparação abrangente e a melhoria contínua. O documento destina-se a fornecer uma estrutura detalhada que qualquer organização pode transformar num programa de resposta a incidentes adequado. O documento SANS é mais prático e ajudará a implementar o seu programa de resposta a incidentes o mais rapidamente possível. Vamos utilizar as diretrizes do NIST neste post.

A resposta a incidentes começou como um domínio reativo e fragmentado e tornou-se mais estruturada e formalizada à medida que as ameaças proliferaram. Talvez o maior avanço tenha sido a resposta coletiva ao Bug do Ano 2000 (Y2K). Este foi um evento global significativo que trouxe atenção para a resposta a incidentes e gestão de riscos. O Y2K levou ao desenvolvimento de melhores práticas, colaboração entre indústrias e ao estabelecimento de equipas formais de RI. Este evento também revelou a importância de medidas proactivas e da deteção precoce, prevenção e mitigação de ameaças potenciais. Esta abordagem proactiva é a base para a RI moderna.

Cronograma de resposta a incidentes e melhorias de IA

A explicação mais básica de IA é que se refere a sistemas de computador capazes de realizar tarefas que normalmente requerem inteligência humana. A tomada de decisões é um resultado chave, mas a IA forte também requer outras capacidades semelhantes às cognitivas. A perceção visual, o reconhecimento de fala e a tradução de idiomas são exemplos do que pode ser necessário por certas aplicações melhoradas com IA.

Vários fatores-chave influenciam a velocidade da inovação em torno da inteligência artificial. O poder computacional, a disponibilidade de dados, as plataformas de desenvolvimento e colaboração de código fechado ou aberto são exemplos disso. Os avanços nestas áreas possibilitam os avanços na IA. Aqui está uma linha do tempo básica dos capacitadores de inovação e melhorias de IA para a resposta a incidentes:

Década |

Principais Facilitadores |

Integrações de IA em Ferramentas de Resposta a Incidentes |

1990s |

- Aumento do poder computacional (Lei de Moore (vídeo explicativo animado )) Desenvolvimento da Internet - Disponibilidade de conjuntos de dados maiores - Introdução de unidades de processamento gráfico (GPUs) para processamento paralelo |

- Sistemas especialistas básicos baseados em regras para deteção de ameaças - Sistemas de deteção precoce de anomalias - Ferramentas automatizadas de análise de logs |

anos 2000 |

- Crescimento de big data - Algoritmos melhorados - Infraestrutura de computação em nuvem Desenvolvimento de bibliotecas de código aberto |

- As plataformas de gestão de informações e eventos de segurança (SIEM) incorporam aprendizagem automática. - Sistemas de Deteção de Intrusões (IDS) com componentes de aprendizagem automática - Plataformas iniciais de inteligência de ameaças baseada em IA

|

anos 2010 |

- Disponibilidade de conjuntos de dados massivos - Avanços no hardware de processamento - Desenvolvimento de frameworks de deep learning - Aumento do investimento em investigação e desenvolvimento de IA |

- Plataformas de orquestração de segurança, automação e resposta (SOAR) emergem - Ferramentas avançadas de deteção e análise de ameaças baseadas em IA - A análise de comportamento de utilizadores e entidades (UEBA) utiliza IA para a modelação de comportamentos. - O machine learning está integrado nas soluções de Deteção e Resposta de Endpoint (EDR) |

anos 2020 |

- Avanços em computação quântica - Chips de IA avançados e hardware especializado - Colaboração aumentada entre a academia e a indústria - Foco em IA ética e quadros regulamentares |

capacidades de resposta autónoma alimentadas por IA Integração de modelos de linguagem extensos (LLMs) em ferramentas de RI - Inteligência de ameaças preditiva baseada em IA Criptografia resistente a quântica com componentes de IA IA Explicável para análise e relatório de incidentes |

IA e resposta a incidentes

O e-book publicado recentemente pela Barracuda identifica três funções de resposta a incidentes que são significativamente melhoradas pela IA:

Automatizar a identificação de incidentes: A IA pode identificar, categorizar e priorizar incidentes de segurança com base na sua gravidade e impacto potencial na organização. A identificação de incidentes visa detetar estas ameaças o mais cedo possível para mitigar o seu impacto e proteger os ativos organizacionais. A triagem automatizada de incidentes acelera as fases iniciais da resposta a incidentes e permite que as equipas de segurança se concentrem primeiro nos incidentes mais críticos. Esta função depende de algoritmos de aprendizagem automática, deteção de anomalias e análises preditivas.

Orquestração e automação de playbooks: Um playbook de resposta a incidentes, ou runbook, é um conjunto detalhado e pré-definido de procedimentos e instruções que orienta a resposta de uma organização a incidentes específicos de cibersegurança. Os termos playbook e runbook são frequentemente usados de forma intercambiável, embora os runbooks sejam mais detalhados e muitas vezes incluam as ações exatas para procedimentos específicos. A parte de orquestração é a coordenação e gestão automatizada das ferramentas e sistemas de segurança para agilizar e otimizar os processos de resposta a incidentes. Neste domínio de resposta a incidentes, a IA automatizará tarefas rotineiras como bloquear endereços IP maliciosos e isolar sistemas comprometidos. O trabalho manual e os tempos de resposta são reduzidos.

Aumentar a eficácia das equipas dos centros de operações de segurança (SOC): Os SOCs podem melhorar significativamente as capacidades de cibersegurança ao integrar a IA. Um SOC é uma instalação centralizada com uma equipa de segurança que monitoriza continuamente a postura de segurança de uma empresa. O principal objetivo da equipa do SOC é detetar, analisar e responder a incidentes de cibersegurança utilizando uma combinação de soluções tecnológicas e processos robustos. Os playbooks são ferramentas críticas para os SOCs. A integração de IA melhora a deteção de ameaças ao analisar padrões e anomalias que indicam ataques assistidos por IA, garantindo que as defesas evoluam juntamente com as ameaças emergentes. Isto permite que os SOCs criem mecanismos de defesa flexíveis que constantemente adaptam as suas estratégias de segurança a tempo para combater estas ameaças avançadas.

Gosta deste post?

Este é a parte quatro de cinco numa série baseada num novo e-book intitulado Proteger o futuro: Um guia do CISO para o papel da IA na cibersegurança . Este e-book explora os riscos de segurança e expõe as vulnerabilidades que os cibercriminosos exploram com IA para aumentar os seus ataques e melhorar as suas taxas de sucesso. Obtenha a sua cópia gratuita do e-book agora mesmo, e confira estas postagens relacionadas:

- A evolução da inteligência artificial

- Série: 5 formas como os cibercriminosos estão a utilizar AI

- Série - 5 maneiras como a IA está a ser utilizada para melhorar a segurança

- Série - Um guia para o CISO sobre o papel da IA na cibersegurança

- Recompensar talento e explorar IA generativa no Cudathon

- Como a inteligência artificial está a mudar o panorama das ameaças

Sabia que…

O SOC global em múltiplos níveis da Barracuda está estruturado para fornecer cobertura 24x7x365, independentemente da sua localização. A nossa equipa de analistas de segurança trabalha com runbooks e processos bem documentados, bem como com conjuntos de ferramentas chave, como Gestão de Informação e Eventos de Segurança (SIEM), Plataforma de Inteligência de Ameaças (TIP) e Orquestração, Automação e Resposta de Segurança (SOAR), para garantir um tempo mais rápido de deteção e remediação. Visite o nosso website para mais informações.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar