Hunters International: Os seus dados são a presa

Hunters International (Hunters) é um daqueles raros grupos criminosos cujo nome reflete exatamente quem eles são. Eles caçam os seus dados e operam internacionalmente. Até à data deste texto, o grupo comprometeu com sucesso vítimas em 29 países, e isso contando apenas as vítimas confirmadas. Vários inquéritos da indústria descobriram que o número de ataques de ransomware não reportados varia entre 60% - 80%, pelo que podemos provavelmente assumir que os números são superiores ao que sabemos.

Não é incomum que grupos de ransomware visem empresas em vários países, mas este grupo é interessante porque intencionalmente cultiva uma operação internacional. É um operador de ransomware como serviço (RaaS), e muitos operadores de RaaS têm afiliados em vários países. Embora se pense que a "base de operações" dos Hunters esteja em algum lugar da Europa de Leste e Rússia, a infraestrutura e as atividades do grupo foram rastreadas até à Ásia, África do Sul e outras partes do mundo. Esta base geográfica distribuída torna mais difícil para as autoridades interromperem as operações, mas também apresenta desafios na coordenação das operações. Fusos horários, segurança operacional e consistência dos ataques podem ser afetados por isto.

História de origem

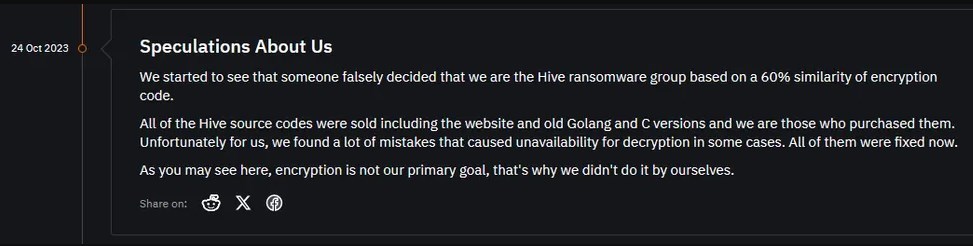

A Hunters International foi observada em outubro de 2023 e pensava-se inicialmente que fosse uma rebranding do Hive Ransomware. O Hive foi desmantelado pelas autoridades em janeiro de 2023 e nunca reapareceu sob esse nome. Quando a Hunters International surgiu, os investigadores descobriram que 60% do seu código se sobrepunha ao do Hive. Isto deu início às histórias sobre uma rebranding, que a Hunters rapidamente desmentiu:

Hunters International nega afiliação à Hive

Como uma 'startup RaaS' independente, a compra do código e infraestrutura do Hive permitiu aos Hunters lançar um sistema funcional para começar a recrutar afiliados e atacar alvos. Os Hunters fizeram muitas melhorias no código do Hive, incluindo o seguinte:

- Corrigidos "vários problemas que por vezes impediam a desencriptação de ficheiros" na lógica de encriptação original do Hive.

- Parâmetros de linha de comando reduzidos e processo de armazenamento de chave de encriptação simplificado.

- Reconstruiu o código em Rust, que as versões anteriores do Hive foram escritas em C e Golang.

- Opções criadas para personalização de extensões de ficheiros, eliminação de Cópias de Sombra de Volume e especificação do tamanho mínimo de ficheiro para encriptação.

- Tipos de encriptação alterados de ChaCha20-Poly1305 para uma combinação de cifras AES e RSA

Uma das características únicas da Hunters International é que a exfiltração de dados é a sua principal prioridade. Isto é uma diferença em relação ao Hive e a muitos outros grupos de ransomware que utilizam os seus dados roubados como alavancagem secundária. Este movimento por parte da Hunters pode ter sido causado pelo código de desencriptação quebrado do Hive, mas é igualmente provável que a Hunters compreenda que os dados são dinheiro. Ou você paga para os proteger, ou eles terão um produto para monetizar. Muitas das alterações no código do Hive foram feitas para apoiar esta nova prioridade.

Os desenvolvedores da Hunters fizeram várias outras melhorias, mas os investigadores continuam a encontrar falhas no código . O grupo parece ser um dos grupos organizados mais "profissionais" que levam os negócios a sério, por isso o código provavelmente receberá atualizações e melhorias contínuas.

Falando de profissional …

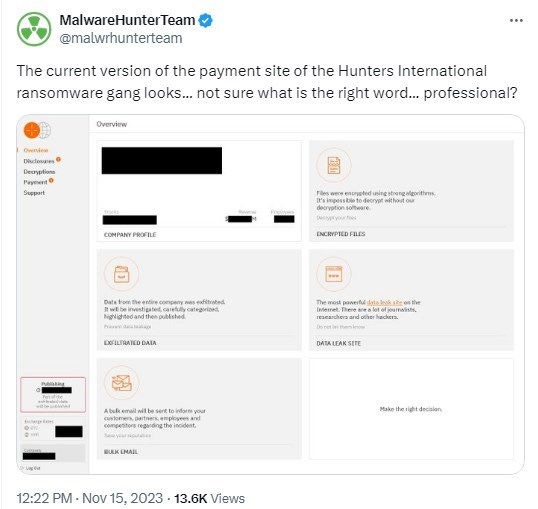

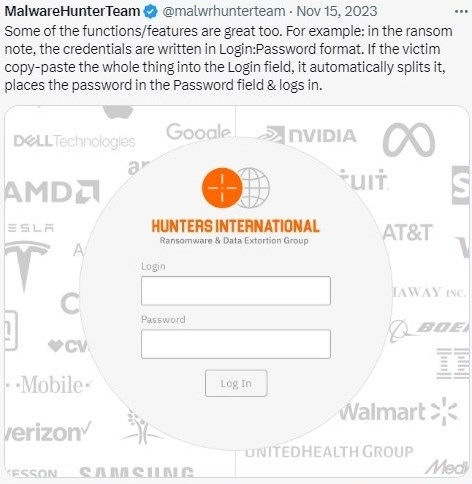

Hunters International parece ter contratado um designer de interface de utilizador para o seu site de vazamentos. A Malware Hunter Team publicou estas capturas de ecrã em novembro de 2023:

Se pensarmos nas vítimas como consumidores (é grosseiro, mas acompanhem-me), o design do site pode ser mais reconfortante para elas enquanto realizam a transação. É claramente pensado para ser fácil de usar e não intimidante. Não há tanto atrito psicológico ou técnico em pagar o resgate quando o site de resgate se assemelha a um belo site de e-commerce.

O cuidado tido no design também pode ser intencional para impressionar afiliados potenciais e dar a aparência de sofisticação.

Como funciona um ataque de Hunters

A cadeia de infeção geralmente começa com um vetor de acesso inicial, como um e-mail de phishing, serviço RPD comprometido, ataques à cadeia de fornecimento, engenharia social e aplicação vulnerável voltada para o público. Uma vez executado o payload malicioso, o ransomware encripta ficheiros e exibe uma nota de resgate exigindo pagamento em criptomoeda. Vetores de acesso inicial comumente usados pelo grupo incluem a exploração de vulnerabilidades em aplicações voltadas para o público e o uso de credenciais roubadas para serviços RDP.

Após obter acesso inicial, a Hunters International utiliza ferramentas legítimas para facilitar as suas operações. Estas ferramentas incluem software de administração de rede, frameworks de testes de penetração e scripts personalizados concebidos para evitar deteção. Acredita-se que o grupo tenha afiliações com outros grupos de ransomware proeminentes, trocando táticas, ferramentas e, por vezes, até pessoal.

Árvore genealógica dos caçadores

Não há muito a dizer sobre os Hunters, além de que afirmam ser um grupo independente sem afiliação com a Hive. Portanto, vamos dar uma olhada na Hive e ver onde isso nos leva.

O Hive foi originalmente observado em junho de 2021 e conduziu vários ataques de alto perfil em dezembro desse ano. As autoridades aumentaram o foco no Hive em janeiro de 2022, mas passou mais um ano até o Hive ser desmantelado. Durante o seu tempo de operação, o Hive visou mais de 1300 empresas em todo o mundo e arrecadou cerca de 100 milhões de dólares em pagamentos de resgate.

O Hive tem várias semelhanças com outros grupos de ransomware:

TTPs |

Hive |

Conti |

REvil |

DarkSide |

Acesso Inicial |

Phishing, VPN |

Phishing, RDP |

Phishing, Explorações |

Phishing, RDP |

Movimento lateral |

Cobalt Strike |

Cobalt Strike |

Cobalt Strike |

Cobalt Strike |

Persistência |

Scripts Personalizados |

Scripts Personalizados |

Ferramentas Personalizadas |

Scripts Personalizados |

Exfiltração de Dados |

Dupla Extorsão |

Dupla Extorsão |

Dupla Extorsão |

Dupla Extorsão |

Exigências de Resgate |

Variável, Alto |

Variável, Alto |

Variável, Alto |

Variável, Alto |

As semelhanças sugerem que o Hive é uma nova marca ou continuação de outro grupo, mas é tudo especulação.

Desde que os Hunters adquiriram recursos do Hive, faz sentido ver semelhanças entre os Hunters e o Hive. Mas e entre os Hunters e o Medusa?

Medusa foi descoberta no início de 2021 e teve um ano muito ativo com muitos ataques bem-sucedidos e de alto perfil. No final de 2022, a atividade diminuiu. Em dezembro, havia especulações de que o grupo se tinha desmantelado. Aqui estão algumas das semelhanças de Medusa com Hunters:

- Língua principal: Ambos os grupos utilizam principalmente russo e inglês para comunicação.

- Métodos de Acesso Inicial: Ambos utilizam phishing e exploits de RDP para obter acesso inicial.

- Exfiltração de dados: Ambos empregam táticas de dupla extorsão, embora o Medusa tenda a utilizar uma exposição pública mais agressiva dos dados exfiltrados.

- Sistemas de Comunicação: Ambos utilizam serviços de mensagens encriptadas e fóruns na dark web.

- Indústrias Alvo: Ambos visam setores de alto valor, como saúde, finanças e educação.

- Alcance Global: Ambos têm operações globais extensas.

- Evolução das táticas: Ambos melhoram continuamente as suas táticas, embora a Medusa seja geralmente mais agressiva.

- Exposição Pública: Publicitar exigências de resgate e envergonhar vítimas, com a Medusa a empregar táticas mais agressivas.

Existem semelhanças significativas entre os Hunters e a Medusa. Isto não significa que os Hunters sejam compostos por antigos membros da Medusa, mas é claro que é fácil partilhar código e táticas entre grupos. Às vezes, é difícil distinguir a diferença entre eles.

Proteja o seu negócio

O site da Agência de Segurança Cibernética e Infraestrutura dos E.U.A. (CISA) Stop Ransomware pode ajudá-lo a prevenir ataques de ransomware. Deve consultar este site para obter informações sobre comunicações de emergência, más práticas e resposta adequada a ataque de ransomware. Além disso, certifique-se de seguir as melhores práticas padrão, como backups de dados regulares e gestão de patches em tempo útil.

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria . Visite o nosso site para ver como defendemos e-mail, rede, aplicações e dados.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar