BianLian: A ameaça de ransomware que muda de rosto

Não faltam nomes de marcas estranhos no mundo do cibercrime. Os agentes de ameaça gostam de intimidar as pessoas e projetar a imagem de uma ameaça forte e furtiva. Algo chamado "ransomware do Bob" não é tão perturbador quanto REvil ou Hive, que ambos têm um perturbador toque de 'Resident Evil'. E depois há Rhysida, que é um nome apropriado para ransomware, mas apenas para aqueles que sabem o que é um Rhysida. Eu tive que procurar. E RansomHub soa apenas como uma aplicação de encontros assustadora.

Hoje estamos a olhar para uma ameaça de ransomware chamada BianLian, e este grupo tomou uma decisão de nomeação que eu posso respeitar. O Bian Lian original, pronunciado "bee-yen lee-yen", é uma forma de arte tradicional chinesa incorporada na ópera de Sichuan. O nome traduz-se para "mudança de rosto", referindo-se às rápidas transições dos intérpretes entre máscaras teatrais que representam diferentes personagens e estados emocionais. Truques de mão e outras técnicas são usados para mudar as máscaras quase instantaneamente. Pode ver um exemplo no vídeo abaixo.

É como magia.

O ator de ameaça BianLian não tem nada a ver com a bela arte de Bian Lian, mas o nome 'mudança de rosto' é apropriado.

História de origem de BianLian

Foi detetada a infraestrutura associada ao BianLian já em dezembro de 2021, e os especialistas acreditam que o grupo estava a desenvolver ativamente o seu conjunto de ferramentas nessa altura. O ransomware surgiu em julho de 2022 e, no final de agosto, o grupo tinha triplicado a sua infraestrutura de comando e controlo (C2) e tinha listado vítimas em várias indústrias.

Alguns especialistas especularam que BianLian era uma rebrand ou ramificação do grupo Pysa devido a táticas, técnicas e procedimentos (TTPs) semelhantes e um cronograma de atividade observável. Nenhum aviso oficial ou análise detalhada publicou evidências para apoiar esta teoria. Pelo contrário, os investigadores da Recorded Future teorizaram que BianLian era um verdadeiro novato na cena do ransomware em 2022. Publicaram estas observações na altura:

…Para todos os efeitos, o grupo BianLian parece representar uma nova entidade no ecossistema de ransomware. Além disso, avaliamos que os atores de BianLian representam um grupo de indivíduos que são muito habilidosos em penetração de rede, mas são relativamente novos no negócio de extorsão/ransomware.

…

Embora o atacante tenha provado ser proficiente em comprometer uma rede de vítimas, vimos o atacante:

- Enviar dados erroneamente de uma vítima para outra.

- Possuindo um kit de ferramentas de backdoor relativamente estável, mas têm uma ferramenta de encriptação em desenvolvimento ativo com uma nota de resgate em evolução.

- Longos atrasos nas comunicações com as vítimas.

- Através da própria admissão do grupo no seu site onion, o lado comercial da sua infraestrutura é pouco fiável.

BianLian amadureceu desde então, e o grupo pode ter recrutado novos membros mais experientes em operações de ransomware. O que sabemos com certeza é que, em cerca de dois anos de operações, BianLian tem feito vítimas em empresas de todos os tamanhos em todas as partes do mundo.

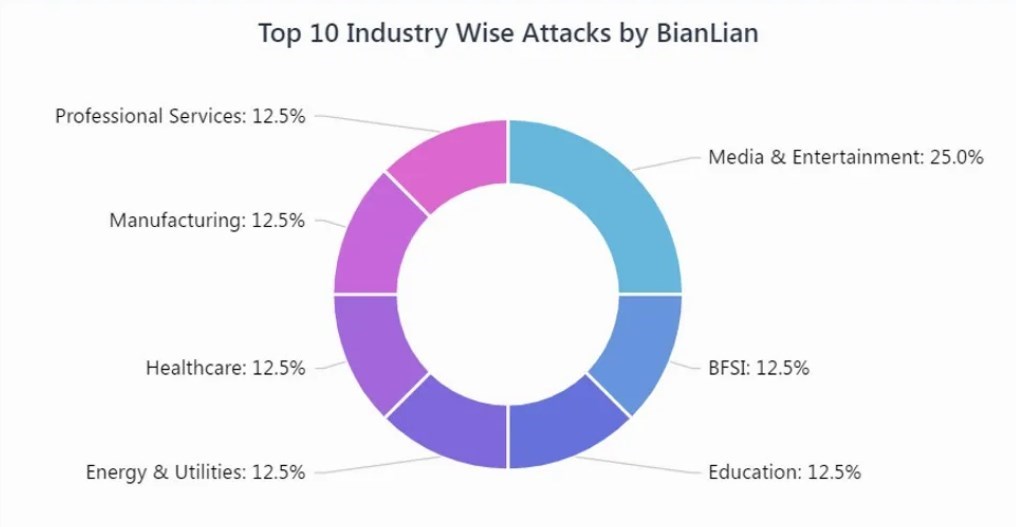

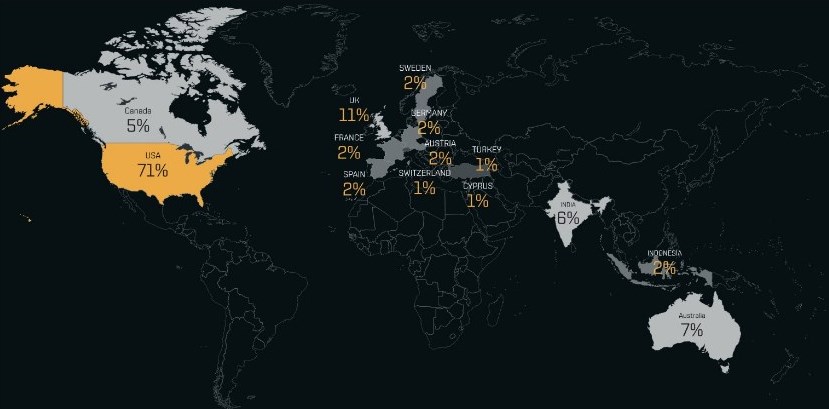

A localização exata dos atores da ameaça BianLian parece ser desconhecida, mas o grupo utiliza a língua russa nas suas comunicações e não tem como alvo países de língua russa. A sua atividade de ameaça tem-se concentrado fortemente em vítimas nos Estados Unidos (EUA), Austrália e Europa. A maioria destes ataques é contra fabricantes e organizações de saúde nos EUA. O grupo não parece estar afiliado a uma ideologia ou a um Estado-nação. BianLian está apenas interessado em ganhar dinheiro, e o seu perfil aqui é típico de grupos de ransomware motivados financeiramente. Independentemente das questões políticas e socioeconómicas, o grupo pretende operar a partir de uma localização que não coopere com as autoridades nos países que têm como alvo.

BianLian e encriptação

BianLian provou ser digno do seu nome nos últimos anos. O ransomware é escrito em Go (ou GoLang), o que simplificou o processo de atualização do código para melhorar a funcionalidade, furtividade e persistência. Este desenvolvimento contínuo levou a várias versões do ransomware BianLian, quase sempre em resposta a novas medidas de segurança. O grupo também melhorou o código para aumentar a velocidade e o desempenho do seu conjunto de ferramentas. A mudança mais notável, no entanto, foi a mudança operacional do grupo para exfiltração de dados em vez de encriptação em 2023.

O ransomware BianLian tinha algumas vulnerabilidades quando foi lançado em 2022. As primeiras versões utilizavam algoritmos de encriptação falhos ou implementação quebrada, o que tornava possível desencriptar arquivos sem pagar o resgate para obter uma chave de desencriptação. Em janeiro de 2023, pesquisadores da Avast lançaram um desencriptador gratuito do BianLian ao público, resultando em perdas massivas para o atacante. O ransomware BianLian também dependia da comunicação com servidores de comando e controle (C2) para chaves de encriptação, e bloquear o acesso a esses servidores bloquearia o processo de encriptação. Uma ferramenta de monitorização de rede poderia realizar essa tarefa com automação simples.

BianLian respondeu a estas falhas e ao decifrador disponível publicamente, melhorando as capacidades de furtividade e persistência de backdoors do seu conjunto de ferramentas, incluindo a comunicação C2, e focando-se no lado da exfiltração de dados da ameaça. O uso de 'ransomware sem extorsão' está a crescer, pois muitos atores de ameaças perceberam que as empresas estão menos dispostas a pagar pela decifragem do que a manter a privacidade dos seus dados. A maioria dos grupos de ransomware ainda usa encriptação como uma camada adicional de extorsão, mas os dados roubados são o verdadeiro valor monetário atualmente.

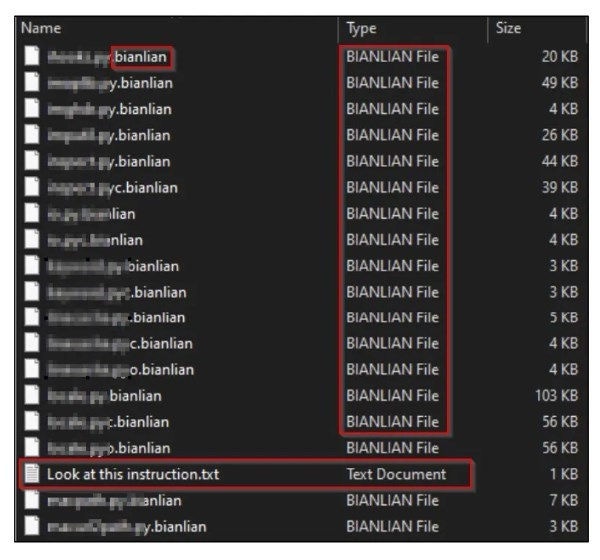

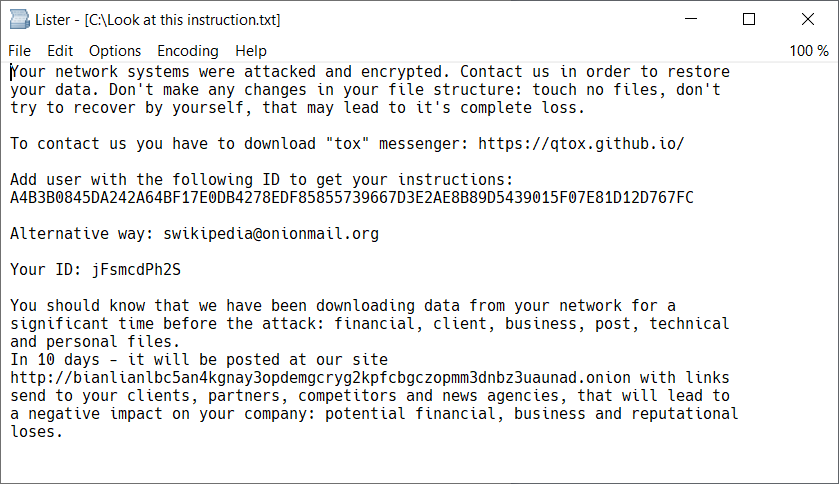

Quando BianLian executa um binário de ransomware, os ficheiros são renomeados e uma nota de resgate é gerada.

Não há como saber quanto BianLian custou à economia dos EUA ou à economia global, mas podemos arredondar para "muito". Nos EUA, o custo médio de uma violação na área da saúde atingiu quase 11 milhões de dólares no ano passado. O custo por incidente para os fabricantes é mais baixo, mas continua a subir. Estes setores são os alvos preferidos de BianLian e muitos outros agentes de ameaça.

Como funciona o ataque BianLian

As infecções por ransomware BianLian muitas vezes começam com um e-mail de phishing, credenciais comprometidas ou exploração de vulnerabilidades. Estas táticas são comuns entre os atores de ameaças, por isso não há nada de especial sobre o BianLian neste aspeto. Mas devemos aproveitar esta oportunidade para nos lembrarmos (e a todos que conhecemos) de que proteger as nossas credenciais é de enorme importância. Listas como RockYou2024 e Collection #1 fornecem aos atacantes o potencial para criar novas listas com bilhões de combinações únicas de e-mails e senhas a serem usadas em ataques automatizados. As credenciais têm sempre sido valiosas para os atores de ameaças, e roubar, adivinhar ou calcular o caminho para um conjunto de credenciais funcional é muito mais fácil com a ajuda da IA. Muitos atores de ameaças irão simplesmente comprar conjuntos de credenciais de outros que se especializam na venda de acesso a sistemas comprometidos.

Uma vez que o BianLian tenha infiltrado um sistema, estabelece persistência, controlo e redundância ao implementar múltiplas portas traseiras que também funcionam como carregadores. A porta traseira BianLian irá descarregar e executar malware adicional no sistema, e contém as informações necessárias para comunicar com os servidores C2. Esta porta traseira permite que os atacantes executem comandos e exfiltrem dados conforme desejado, o que a torna um componente significativo do ataque BianLian.

Após a instalação das portas traseiras e outras ferramentas, o BianLian tenta escalar os privilégios da conta e desativar políticas de segurança. O grupo utiliza utilitários de sistema legítimos para se mover lateralmente pela rede para encontrar e roubar dados usando uma ferramenta de exfiltração de dados personalizada que partilham com o ransomware Makop. Neste ponto, o ataque pode executar um binário de encriptação. Se isto não for bem-sucedido, eles simplesmente exigirão resgate pelos dados roubados:

"O nosso negócio depende da reputação ainda mais do que muitos outros. Se aceitarmos dinheiro e divulgarmos a sua informação, teremos problemas com pagamentos no futuro. Por isso, vamos cumprir as nossas promessas e preservar a nossa reputação. Isso funciona de ambas as formas: se dissermos que vamos enviar um e-mail a todos os seus colaboradores e divulgar publicamente todos os seus dados, vamos fazê-lo." (Via Redacted)

O grupo BianLian personaliza estas mensagens, elaborando-as de forma a aumentar a pressão sobre a vítima. Estas mensagens personalizadas geralmente referenciam as consequências legais e os problemas regulatórios enfrentados pela empresa se a violação de dados se tornar pública. Esta informação pode ser extraída dos dados que foram exfiltrados ou o grupo pode estar a pesquisar as vítimas de outra forma.

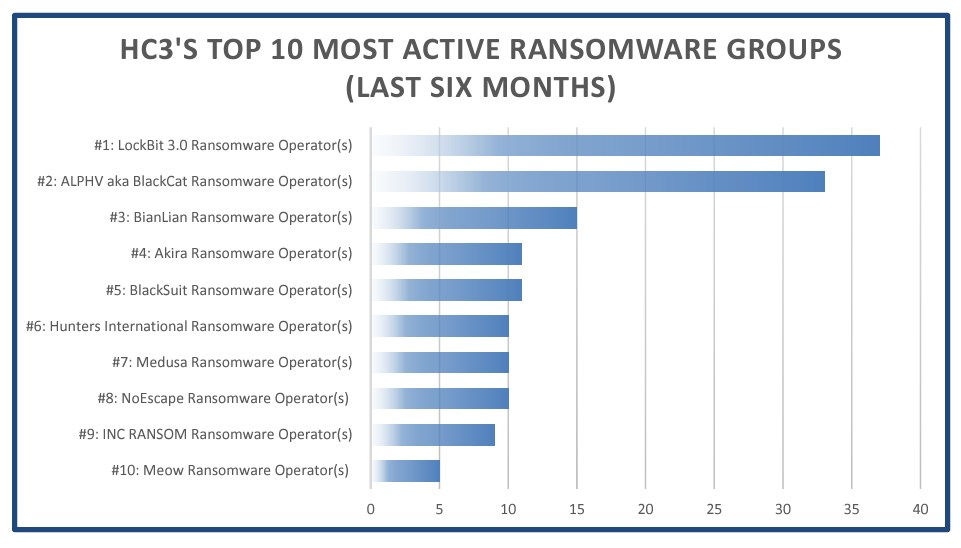

Em abril de 2024, o Departamento de Saúde e Serviços Humanos dos EUA relatou que o BianLian foi o terceiro ator de ameaça mais prolífico contra o setor público de saúde.

BianLian amigos e família

Não há evidências fortes de que BianLian seja uma rebrand ou um desdobramento de outro grupo. Existe alguma sobreposição com outros grupos de ransomware, mas apenas nos TTPs mais comumente usados:

TTPs |

BianLian |

REvil |

Darkside |

Dupla Extorsão |

Sim |

Sim |

Sim |

Exfiltração de Dados |

Sim |

Sim |

Sim |

Uso de RDP |

Sim |

Sim |

Sim |

Uso do PowerShell |

Sim |

Sim |

Sim |

Isso não quer dizer que o BianLian opere sozinho. O grupo partilha uma ferramenta de exfiltração de dados com o grupo de ransomware Makop, o que pode indicar uma colaboração ou um recurso partilhado. BianLian também se juntou aos grupos de Ransomware White Rabbit e Mario numa campanha conjunta de extorsão em dezembro de 2023. Pode encontrar os detalhes desta campanha aqui.

TTPs |

BianLian |

Coelho Branco |

Mário |

Makop |

Dupla Extorsão |

Sim |

Não |

Não |

Sim |

Exfiltração de Dados |

Sim |

Sim |

Sim |

Sim |

Uso de RDP |

Sim |

Sim |

Sim |

Sim |

Ferramentas .NET Personalizadas |

Sim |

Não |

Não |

Sim |

Colaboração com Outros Grupos |

Sim |

Sim |

Sim |

Não |

Uso do PowerShell |

Sim |

Sim |

Sim |

Sim |

Concluindo

BianLian só quer vender os seus dados e, mais do que qualquer outra coisa, quer vendê-los de volta a si. Assumem que você vai querer os dados mais do que qualquer outra pessoa, e que pagará mais do que qualquer outra pessoa. Se não lhes pagar, ficam felizes em vender a outra pessoa. Não importa quem lhes paga, desde que tenham dinheiro suficiente para comprar mais credenciais roubadas para que possam roubar mais dados. Talvez voltem a roubar os seus. Talvez já o tenham feito.

A bela arte de Bian Lian consiste em surpreender o público com reviravoltas surpreendentes e máscaras coloridas. Não deixe que este grupo de ransomware feio o surpreenda com o seu próximo truque. Proteja as suas credenciais, mantenha o seu software atualizado e certifique-se de que a sua empresa tem proteção sólida contra ransomware em.

Sabia que ...

A investigação da Barracuda revelou que a maioria das organizações já experienciou um ataque de ransomware, e um terço foi atingido duas vezes ou mais. A Barracuda oferece soluções que defendem os seus dados de ransomware e outros ataques, incluindo as ameaças mais sofisticadas aprimoradas por IA. Visite a nossa página de soluções de ransomware para descarregar a nossa lista de verificação gratuita de proteção contra ransomware e a nossa mais recente investigação sobre ransomware na era da IA.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar