Ataque de phishing furtivo utiliza infostealer avançado para exfiltração de dados

Ataques de phishing com uma técnica avançada e furtiva projetada para exfiltrar uma ampla gama de informações sensíveis foram observados por analistas de ameaças da Barracuda.

A técnica envolve um sofisticado malware capaz de recolher ficheiros PDF e diretórios da maioria das pastas, bem como informações do navegador, como cookies de sessão, detalhes de cartões de crédito guardados, extensões relacionadas com bitcoin, histórico da web e muito mais, que os atacantes depois transmitem para uma conta de e-mail remota como um anexo zipado.

É incomum ver infostealers concebidos para recolher e exfiltrar uma gama tão ampla de informações. Os infostealers normalmente procuram senhas guardadas em navegadores e, por vezes, carteiras de criptomoedas, mas pouco mais.

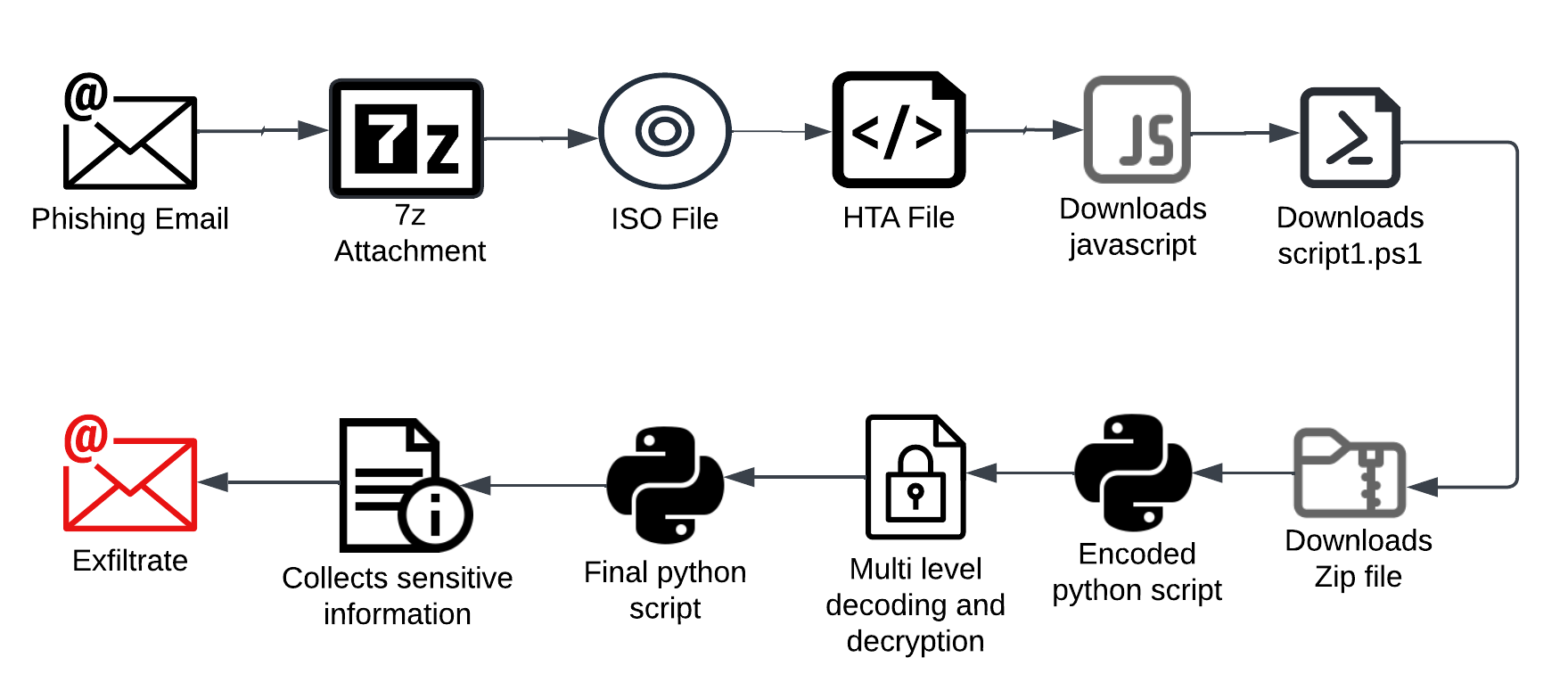

De acordo com os investigadores da Barracuda, o ataque desenrola-se da seguinte forma.

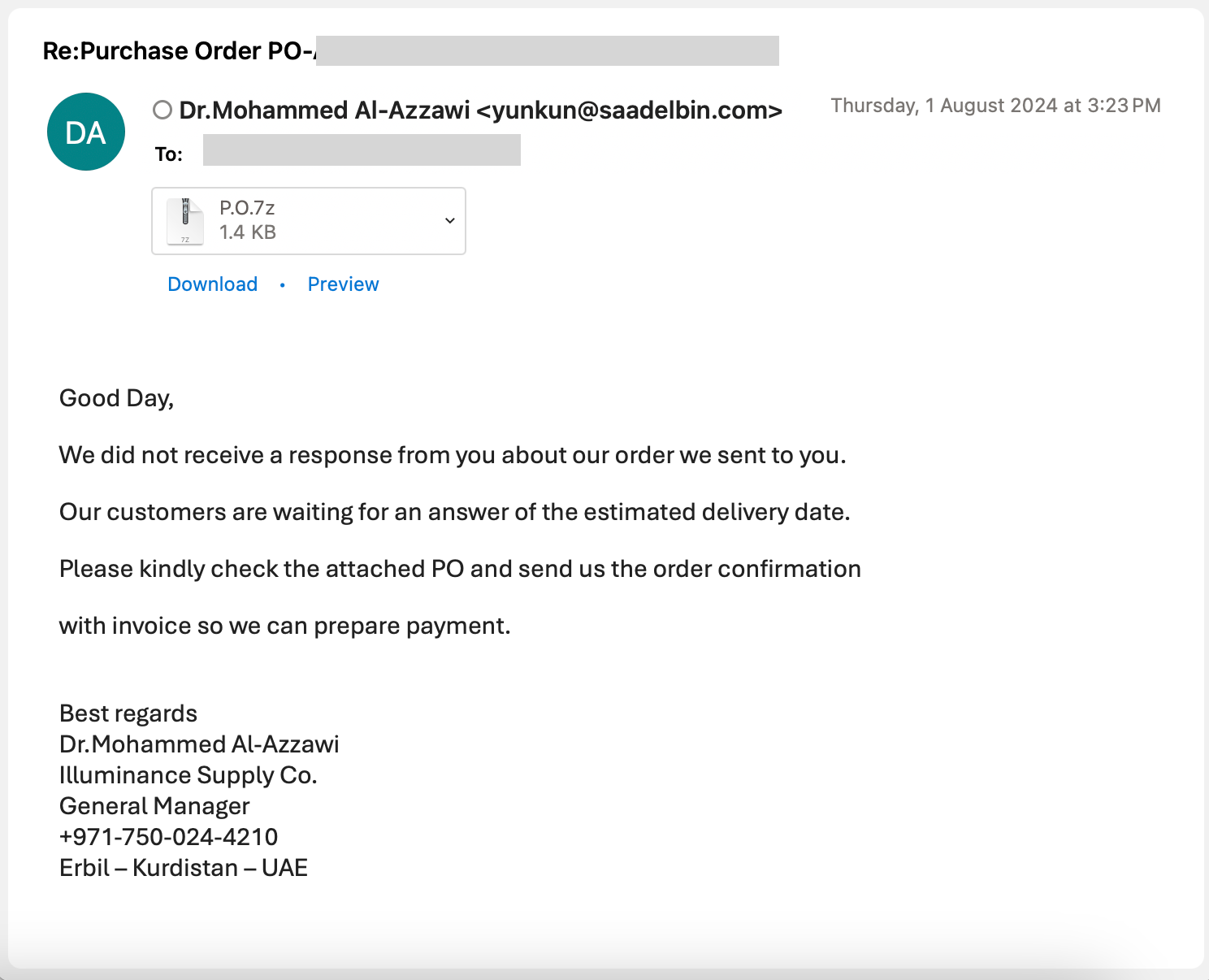

Passo 1: O e-mail de phishing

Nos incidentes observados pela Barracuda, o ataque começa com um e-mail de phishing que incentiva o destinatário a abrir uma ordem de compra em anexo. O e-mail inclui vários erros gramaticais básicos.

Todos os emails parecem ser enviados do mesmo endereço 'yunkun[@]saadelbin.com.' O nome da empresa e os detalhes de contacto parecem todos ser fictícios.

O anexo, que é chamado ‘P.O.7z’ nos exemplos vistos pela Barracuda, contém um ficheiro de imagem de disco ISO. Um ficheiro ISO é um ficheiro de arquivo que contém uma imagem idêntica dos dados encontrados num disco ótico, como um CD ou DVD.

Dentro do ficheiro de imagem de disco ISO, existe um ficheiro HTA (aplicação HTML). Um HTA é um tipo de ficheiro utilizado pelo Microsoft Windows para criar aplicações usando tecnologias web que são executadas no ambiente de trabalho em vez de num navegador web. Isso significa que não estão limitadas pelas funcionalidades de segurança de um navegador web, o que pode torná-las um risco de segurança.

Ao executar o ficheiro HTA, uma série de cargas úteis maliciosas são descarregadas e executadas.

Passo 2: As cargas úteis maliciosas

Quando o ficheiro HTA é executado, descarrega para a conta comprometida um ficheiro JavaScript ofuscado de um servidor remoto e executa o ficheiro.

Este ficheiro JavaScript, por sua vez, descarrega um ficheiro PowerShell, coloca-o na pasta 'Temp' da conta e executa-o.

O script PowerShell faz o download de um ficheiro ZIP de um servidor remoto e também o coloca na pasta Temp.

Este ficheiro ZIP descompacta-se numa pasta ‘PythonTemp’.

A partir desta pasta, o malware infostealer — um script Python — é executado. O ficheiro Python adormece então durante três segundos, após os quais termina o processo Python se ainda estiver em execução e elimina todos os ficheiros na pasta PythonTemp antes de se eliminar a si próprio.

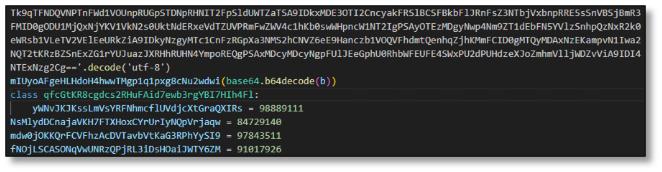

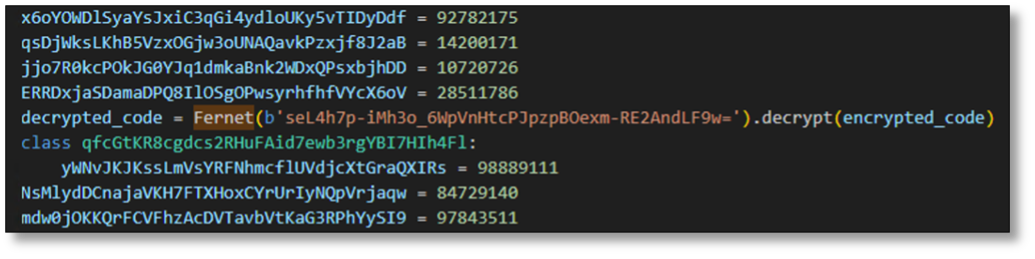

O script Python está ofuscado e encriptado, tornando mais difícil para os analistas de segurança fazer engenharia reversa da ameaça.

Primeiro nível de descodificação

O script passa por vários níveis de descodificação e desencriptação para chegar ao código final.

O script desencripta a carga final

Passo 3: A exfiltração de dados

A maioria dos ataques de phishing está associada ao roubo de dados, onde os atacantes procuram roubar credenciais, detalhes de contas financeiras e mais. A exfiltração de dados também é um tipo de roubo, mas está mais frequentemente associada a ransomware e à remoção ativa de informações da rede, muitas vezes em volumes significativos por meio de ferramentas e exploits.

Nestes ataques, estamos a analisar a exfiltração de dados, executada por um sofisticado malware de roubo de informação, que é concebido para recolher e exfiltrar uma gama mais ampla de informações do que os infostealers típicos.

O malware infostealer Python

As capacidades do infostealer utilizado neste ataque incluem:

A recolher informações do navegador

- O malware foi concebido para eliminar processos de navegação e recolher as suas MasterKeys. Pode recolher MasterKeys para Chrome, Edge, Yandex e Brave.

- Pode recolher cookies de sessão dos diretórios do navegador, palavras-passe guardadas dos navegadores web, informações de cartões de crédito guardadas, histórico de navegação e de transferências, e informações de preenchimento automático.

- Também pode copiar quaisquer pastas de extensões de navegador relacionadas com bitcoin, incluindo MetaMask, BNB Chain Wallet, Coinbase Wallet e Ronin Wallet.

A recolher ficheiros

- O infostealer tenta recolher ficheiros PDF localizados nas seguintes pastas: Ambiente de Trabalho, Transferências, Documentos, a pasta 'Recentes' em %AppData% e %Temp%\Browser.

- Pode copiar e ZIPar diretórios inteiros, incluindo %AppData%\Zcash, %AppData%\Armory, e quaisquer pastas de jogos.

Exfiltração

O infostealer compacta as informações recolhidas e envia este ficheiro ZIP como anexo de e-mail para ‘maternamedical[.]top’

- Os cookies recolhidos são enviados para 'cooklielogs[@]maternamedical[.]top'

- Os ficheiros PDF recolhidos são enviados para 'filelogs[@]maternamedical[.]top'

- Os ficheiros de texto recolhidos são enviados para ‘minestealer8412[@]maternamedical[.]top’

- As extensões do navegador são enviadas para ‘extensionsmtp[@]maternamedical[.]top’

A quantidade de informação recolhida é extensa e sensível. As palavras-passe guardadas roubadas e os cookies poderiam ajudar um atacante a mover-se lateralmente na organização, enquanto a informação de cartões de crédito e de carteiras de bitcoin poderia ser utilizada para roubar dinheiro.

Conclusão

A exfiltração de dados representa uma ameaça significativa e em constante evolução para organizações de todas as dimensões. À medida que os cibercriminosos continuam a desenvolver métodos sofisticados para roubar informações sensíveis, é importante que as empresas se mantenham vigilantes e proativas nos seus esforços de cibersegurança. Implementar protocolos de segurança robustos, monitorizar continuamente atividades suspeitas e, mais importante, educar os colaboradores sobre os riscos potenciais são estratégias essenciais para mitigar o risco de exfiltração de dados.

Soluções de proteção de e-mail que apresentam deteção em camadas, baseada em IA e aprendizagem automática, impedem que esses tipos de ataques cheguem às caixas de entrada dos utilizadores. Os clientes da Barracuda Networks estão protegidos contra este ataque.

Ashitosh Deshnur, Analista Associado de Ameaças na Barracuda, também contribuiu para a pesquisa deste post no blog.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança