Silnikau: Um legado sombrio de ransomware e outros cibercrimes

Mal se pode atirar uma pedra sem atingir a notícia de que o golpista cibercriminal ‘elite’ “J.P. Morgan” foi extraditado para os Estados Unidos . Isto foi uma vitória enorme para as autoridades, e não é surpresa que seja tão amplamente celebrado. Mas apesar de ser um 'chefe' do cibercrime, muitas pessoas nunca ouviram falar deste indivíduo. Quem é ele, e por que é ele uma captura tão importante? Como mudará o panorama das ameaças agora que ele enfrenta acusações? Vamos discutir.

Os básicos

J.P. Morgan é um dos muitos pseudónimos de Maksim Silnikau, também conhecido como Maksym Silnikov. Silnikau é um nacional bielorrusso-ucraniano que tem estado ativo no cibercrime desde pelo menos 2011. Passou tempo em fóruns subterrâneos, aprendendo com outros agentes de ameaças e desenvolvendo as suas competências e experiência com software malicioso. A sua estirpe de ransomware Reveton foi observada inicialmente em 2011 e surgiu como uma ameaça grave em 2012. Reveton era aquele irritante FBI Virus / Trojan da Polícia que cobria o ecrã com um falso anúncio de aplicação da lei sobre conteúdo ilegal no computador. As vítimas eram aconselhadas a pagar uma "multa" para desbloquear os seus computadores.

Reveton foi considerado um sofisticado pedaço de ransomware em 2012. Podia personalizar mensagens com base na localização do endereço IP, o que fazia parecer que as mensagens eram das autoridades locais da vítima. Este não era um sistema perfeito, mas enganou muitas pessoas a pagar a multa. Reveton diminuiu em 2014, mas a sua influência permanece. Voltaremos a isso daqui a pouco.

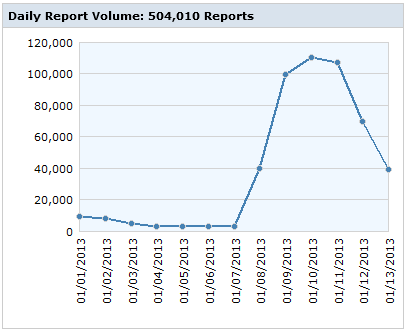

Silnikau não inventou o malvertising, nem desenvolveu o Angler Exploit Kit (AEK), mas em 2013 ele estava a usar ambos para distribuir Reveton o mais amplamente possível. O malvertising usa código malicioso em anúncios digitais para infectar dispositivos quando um utilizador visualiza ou clica no anúncio. As operações de Silnikau aceleraram o crescimento do malvertising como vetor de ataque ao ponto de os investigadores terem medido um aumento de 325% no malvertising no início de 2014.

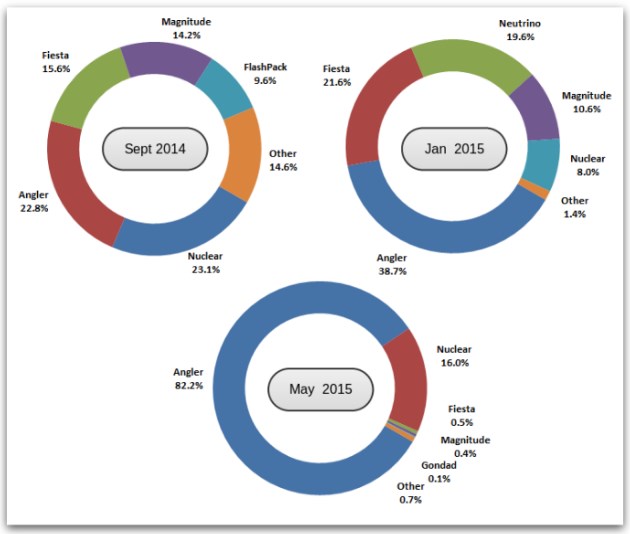

A publicidade maliciosa era o método de ataque preferido de Silnikau, e o Angler Exploit Kit era a forma perfeita de distribuir o Reveton o mais amplamente possível, automatizando a cadeia de infeção. Kits de exploração como o AEK analisam sistemas em busca de vulnerabilidades e depois implementam o exploit apropriado para infetar o sistema da vítima. Tal como a publicidade maliciosa, o uso do Angler Exploit Kit cresceu rapidamente quando adicionado ao arsenal de Silnikau.

O AEK era atualizado regularmente para explorar as últimas vulnerabilidades de software, e os sistemas não corrigidos tornavam o AEK uma ferramenta eficaz. Silnikau infetou milhões de sistemas com kits de exploração que entregavam o seu ransomware. Reveton estava a geraraproximadamente $400,000 por mês em resgates durante a sua atividade de pico.

O kit de exploração Angler morreu quando os seus desenvolvedores e operadores foram presos em 2016. As operações de malvertising de Silnikau continuaram até 2022, muito depois do fim do Reveton e do AEK. As suas atividades de malvertising causaram danos financeiros significativos a muitas empresas e indivíduos.

Silnikau criou a operação Ransom Cartel em 2021 para funcionar simultaneamente com a sua operação de publicidade maliciosa. Esta variante de ransomware foi ligada ao ransomware REvil através de semelhanças no código-fonte. O Ransom Cartel utilizava a dupla extorsão, exigindo um resgate para desencriptação e uma promessa de não divulgar a informação roubada da vítima. Chegaram a ameaçar enviar os dados da vítima a associados comerciais, concorrentes da indústria e a quaisquer meios de comunicação que considerassem relevantes. As vítimas que se preocupavam com a reputação dos seus negócios estavam motivadas a pagar.

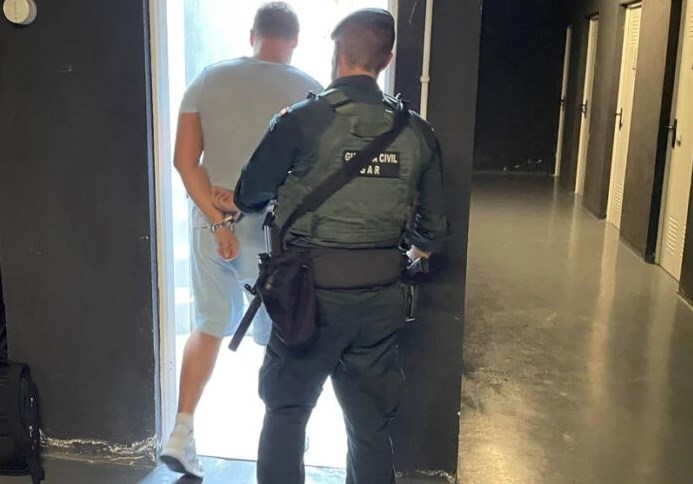

Silnikau foi detido em Espanha a 18 de julho de 2023, numa "ação coordenada" levada a cabo e apoiada por agências de aplicação da lei do Reino Unido, Ucrânia, Espanha, Portugal, Alemanha e Polónia. A atividade operacional abrangeu vários países e teve vários resultados favoráveis:

15 pesquisas direcionadas a vários funcionários e membros do grupo

A localização e desmantelamento da infraestrutura do Ransom Cartel

Entrevistas dos principais suspeitos visados na busca

A apreensão e o exame de mais de 50 terabytes de dados relacionados com as operações do grupo e seus membros

Este dia de ação levou à extradição de Silnikau da Polónia para os Estados Unidos em agosto de 2024. Ele e dois co-conspiradores enfrentam décadas de prisão se condenados por conspiração para cometer fraude informática, fraude eletrónica substantiva e outras acusações. O Distrito de Nova Jersey e o Distrito Leste da Virgínia emitiram acusações.

Dez anos a esconder-se

A investigação que levou à captura de Silnikau começou em 2015 como um esforço colaborativo entre a Agência Nacional do Crime do Reino Unido (NCA), o Serviço Secreto dos EUA e o Federal Bureau of Investigation (FBI). Silnikau e os seus associados evitaram a captura durante quase uma década, utilizando uma variedade de técnicas de evasão:

Múltiplos pseudónimos online: Além de J.P. Morgan, sabe-se que Silnikau usou ‘xxx’ e ‘lansky’ para ocultar a sua identidade. Isto não foi tão simples como mudar de apelidos num fórum. Silnikau usou múltiplas camadas de ofuscação e criou uma rede complexa de identidades, tornando difícil para os investigadores ligarem as suas atividades a um único indivíduo.

Compartimentação das Operações: Silnikau praticava uma segurança operacional extrema com comunicações encriptadas, estruturas de comando descentralizadas e o uso de intermediários para limitar a comunicação direta entre os jogadores significativos. Isso limitava os danos à sua rede caso uma parte da operação fosse comprometida.

Criptomoeda: Silnikau usou Bitcoin para pagamentos de resgate e colocou esses pagamentos através de vários serviços de mistura de criptomoedas para ofuscar a origem dos fundos. Em resumo, ele foi um dos primeiros a adotar a lavagem de criptomoedas.

Redes Proxy e Redes Privadas Virtuais (VPNs): A infraestrutura da rede de Silkinau estava espalhada por vários países, o que criava vários desafios para as autoridades policiais. Esta infraestrutura dispersa obscurecia as localizações e identidades de Silkinau e dos seus associados, permitindo-lhes operar em múltiplas jurisdições legais. Era difícil para qualquer agência isolada apreender Silkinau, especialmente se ele estivesse a realizar operações em países com aplicação limitada da legislação sobre cibercrime.

As táticas de Silnikau funcionaram bem, e pouco se sabe sobre a sua vida no início e muitas atividades criminosas. Na última década, os investigadores suspeitaram do seu envolvimento em trojans bancários, malware de ponto de venda e trojans de acesso remoto (RATs). Isso para além dos ladrões de credenciais, ransomware e kits de exploração ligados a ele através de provas forenses.

Reveton

O Reveton não foi o primeiro ransomware a atingir computadores, mas foi um dos primeiros a prenunciar os ataques modernos. Foi considerado um malware avançado devido à sua percepção de localização e ao uso de sistemas de pagamento difíceis de rastrear. Era regularmente atualizado com novas correções e funcionalidades e integrado com vários kits de exploração para expandir o leque de ataques. Isto resultou num aumento massivo de infeções por Reveton quando foi encontrada uma nova exploração.

O ransomware Reveton também é conhecido como um "Trojan da Polícia" e "scareware" porque usava a ameaça de aplicação da lei para assustar as vítimas. O Reveton não encriptava ficheiros nem roubava dados. O seu único método de extorsão era bloquear o sistema e exibir uma mensagem exigindo uma multa ou resgate para o desbloquear. Hoje em dia, a maioria dos utilizadores de computador veria este ecrã ridículo e saberia que era uma fraude:

Este método foi eficaz em 2013 porque não tinha sido visto antes e porque muitas empresas e utilizadores de computadores estavam apenas a começar com a internet sempre ligada. As agências de aplicação da lei analisaram a ameaça e publicaram alertas e instruções de mitigação. A sensibilização em torno do Reveton cresceu, e a equipa de Silnikau percebeu que nem todas as vítimas pagariam um resgate. Para garantir que poderiam monetizar uma infeção, Silnikau adicionou um componente de roubo de senhas que operava em segundo plano enquanto o ecrã de boas-vindas era exibido. Esta versão do Reveton podia "roubar senhas para uma seleção abrangente de descarregadores de ficheiros, aplicações de controlo remoto, FTP, clientes de poker, chat e e-mail, bem como senhas armazenadas por navegadores e em armazenamento protegido." Este blog Technet detalha a cadeia de infeção do Reveton e o componente de roubo de senhas.

Ransomware como Serviço

Além dos ecrãs de extorsão com tema do FBI, o Reveton é notável por ser a primeira operação de Ransomware-as-a-Service (RaaS). Provavelmente lembra-se que o RaaS é um modelo de negócio que permite que atores de ameaças subscrevam serviços de ransomware desenvolvidos e geridos por fornecedores organizados. O RaaS tornou o cibercrime mais acessível, ao remover barreiras relacionadas com infraestrutura e competências. Malware, phishing, DDoS e exploits estão todos disponíveis em modelos de 'Crime-as-a-Service'. Estes serviços são suportados por Botnets-for-Hire que enviam e-mails de phishing ou conduzem ataques DDoS. Estes recursos estão disponíveis como subscrições no ecossistema do cibercrime, e todos eles surgiram juntamente com ou após o RaaS.

Os afiliados do Reveton foram recrutados através de fóruns criminosos e outros canais de comunicação clandestinos. Os detalhes do esquema de pagamento não são claros, mas os afiliados estavam a receber uma grande parte do resgate. O modelo de negócios RaaS e a generosa partilha de lucros ajudaram Silnikau a expandir as operações do Reveton, e adicionou um terceiro método de monetização ao ransomware.

O modelo RaaS descentralizou as operações de ataques de ransomware em todo o mundo. Isto complicou os esforços das autoridades porque muitos agentes de ameaça podem mudar de localização rapidamente sem grande perturbação nas suas operações. Os fornecedores de RaaS também gerem as negociações e transações com as vítimas em nome dos seus subscritores/afiliados. Isto adiciona uma camada de separação entre o agente de ameaça e a vítima e pode reduzir a exposição do agente de ameaça às autoridades.

Um excelente exemplo dessa obfuscação de identidade pode ser encontrado na sequência do ataque da Change Healthcare de 2024. ALPHV assumiu a responsabilidade pelo ataque e recolheu o resgate. O público soube sobre “notchy” e o seu papel no roubo dos dados depois de ALPHV ter recebido o resgate completo e ter desaparecido. Notchy queixou-se disso nos fóruns, o que trouxe este conflito interno à atenção de investigadores e repórteres de segurança. Pouco depois, fontes de inteligência humana (HUMINT) determinaram que havia uma “alta probabilidade” de que Notchy estivesse associado a grupos patrocinados pela República Popular da China (RPC). ALPHV era um “grupo de língua russa” que parecia não ter ligações a um estado-nação. Não há evidências substanciais que liguem Notchy à RPC, mas o público provavelmente não teria ouvido falar de Notchy ou da possível ligação à RPC se ALPHV não tivesse desaparecido.

O legado de Silnikau

Silnikau não construiu o seu império sozinho. Parceiros de negócios, subscritores, afiliados e desenvolvedores de malware contribuíram para a sua operação. Alguns foram presos há anos, e alguns são esperados para serem presos em breve. Se as provas apoiarem as acusações, podemos ver esses criminosos serem colocados na prisão por décadas e, esperançosamente, proibidos de usar a internet novamente. Mas quanto isso muda o cenário de ameaças hoje? Silnikau foi preso há mais de um ano. O Ransom Cartel foi retirado do ar, e as autoridades reuniram provas significativas que, esperançosamente, levarão a mais acusações. É sempre bom capturar um operador de RaaS e desmantelar a sua operação, mas o que isso significa para si hoje?

O mundo está coberto de crime-como-um-serviço. As empresas perderam milhares de milhões de dólares devido a ransomware e interrupção de sistemas, e quase toda a gente nos Estados Unidos já teve as suas credenciais e dados sensíveis roubados várias vezes.

A infraestrutura e operações criminosas de Silnikau contribuíram diretamente para o crescimento do ecossistema de cibercrime. Ele foi pioneiro no RaaS como modelo de negócio e popularizou o malvertising como uma superfície de ataque. O seu sucesso com o AEK demonstrou como usar explorações e 'downloads drive-by' para escalar e automatizar ataques. O seu sucesso possibilitou que novos agentes de ameaça se tornassem bem-sucedidos. Alguns deles são agora cibercriminosos experientes controlando grupos ativos de ransomware.

Silnikau foi um dos primeiros a reconhecer que as palavras-passe são dinheiro, e a era Reveton testemunhou algumas das quebras de dados mais notáveis habilitadas por credenciais na história:

O Target foi comprometido em 2013 quando atacantes usaram credenciais roubadas de um fornecedor terceirizado que tinha acesso direto à rede do Target. Este ataque inicial à cadeia de fornecimento expôs 40 milhões de números de cartões de crédito e débito e as informações pessoais de 70 milhões de clientes do Target.

A violação de dados do Yahoo em 2014 resultou de um ataque de spear phishing que capturou credenciais para a rede. 500 milhões de registos foram comprometidos, o que ocorreu na sequência de a violação de dados de 2013 que expôs todos os três mil milhões de utilizadores do Yahoo.

Em 2014, agentes de ameaça utilizaram as credenciais roubadas de três funcionários corporativos para obter acesso à rede empresarial do eBay. Esta violação comprometeu 145 milhões de contas, incluindo nomes de utilizador, passwords encriptadas, endereços de email e outras informações pessoais.

A violação de dados da Anthem em 2015 expôs as informações sensíveis de quase 79 milhões de indivíduos. Posteriormente, foi determinado que um funcionário respondeu a um ataque de spear phishing, que ou "enganou um trabalhador a revelar involuntariamente uma palavra-passe ou a descarregar software malicioso." A Anthem descobriu a violação quando um administrador de sistema notou que as suas credenciais estavam a ser utilizadas por outra pessoa.

Desde então, as credenciais roubadas tornaram-se um verdadeiro negócio clandestino, com agentes de ameaça especializados em diferentes tipos de credenciais, como credenciais de acesso remoto ou acesso ao Microsoft 365. A inteligência artificial (AI) ajudou os agentes de ameaça a acelerar o roubo de credenciais e tem-lhes dado novas formas de criar ataques em grande escala, combinando nomes de utilizador e palavras-passe de múltiplas violações.

Adicionar o ladrão de senhas é um exemplo inicial de um agente de ameaça a responder a defesas e medidas de segurança melhoradas. Isso também fez com que o Reveton fosse um dos primeiros a expandir a monetização de um único ataque. Isto agora é a norma para grupos de cibercrime.

Devemos também considerar o impacto da segurança operacional de Silnikau. Ele empregou táticas avançadas de evasão da aplicação da lei, que continuam a servir de modelo para outros atores de ameaças. Atores de ameaças que nada têm a ver com Silnikau ainda estão a aprender com o exemplo da sua carreira no cibercrime. Tal como um supervilão de banda desenhada, Silnikau construiu um monstro que não precisa do seu criador para cumprir a sua missão.

É provável que o RaaS, o malvertising e o resto dos ataques de Silnikau tivessem eventualmente surgido através de outros atores de ameaças. Não posso fornecer um valor em dólares ou uma árvore genealógica de ataques que demonstre o seu impacto direto no cibercrime moderno, mas não precisamos disso de qualquer forma. Tudo o que precisamos fazer é olhar para o panorama das ameaças tal como está hoje. O monstro de Silnikau está em todo o lado.

Proteja o seu negócio

Os ataques de ransomware não pararam, e os cibercriminosos estão a ficar bons em usar IA para acelerar e melhorar os seus ataques. O site da Agência de Cibersegurança e Segurança de Infraestruturas dos EUA (CISA) Stop Ransomware pode ajudá-lo a prevenir ataques de ransomware. Deve rever este site para obter informações sobre comunicações de emergência, más práticas e a correta resposta a ataques de ransomware. Além disso, certifique-se de que está a seguir as melhores práticas padrão, como backups de dados regulares e gestão de patches atempada.

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria . Visite o nosso site para ver como defendemos e-mail, rede, aplicações e dados.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar