Ransomware Medusa e o seu ecossistema de cibercrime

A Medusa da mitologia grega diz-se ter sido uma mulher bonita até que a maldição de Atena a transformou numa criatura alada com uma cabeça cheia de cobras. Ela é considerada tanto um 'monstro' como uma protetora, devido ao seu poder de petrificar quem olhasse diretamente para o seu rosto. Ela é uma personagem cativante em uma história gigante que é frequentemente contada apenas em fragmentos.

Grupos de ransomware gostam de adotar identidades que os façam parecer fortes e poderosos, e talvez essa tenha sido a intenção deste grupo quando surgiu como ransomware Medusa no final de 2022. O grupo tem sido um dos dez principais atores de ransomware desde 2023, reivindicando vítimas de alto perfil como a Toyota Financial Services e o Distrito Escolar Público de Minneapolis. Duvido que alguém credite à marca temática Medusa essa ascensão ao topo do submundo do ransomware, mas não há como negar que os cibercriminosos gostam de usar esse nome.

Confusão de Medusa

Existem outras três ameaças ativas e não relacionadas que usam o nome Medusa em algum lugar nas suas marcas. Estas ameaças podem aparecer nos seus resultados se estiver a pesquisar sobre o ransomware Medusa.

- Medusa Android Banking Trojan: Este malware foi observado pela primeira vez em 2020. A versão atual é oferecida através de um modelo de malware-como-serviço (MaaS) e tem como alvo telefones de modelos mais recentes. Pode roubar dados, tirar capturas de ecrã e lançar malware adicional no dispositivo da vítima.

- Medusa Botnet: Esta é uma antiga variante de malware, que surgiu na darknet já em 2015. Desde então, mudou e é agora uma botnet de ataque distribuído de negação de serviço (DDoS) que se baseia em o código Mirai vazado. Este malware também tem uma função de ransomware chamada ‘Medusa Stealer,’ que parece ter um erro no código que faz com que seja um destruidor de dados em vez de ransomware.

- Ransomware MedusaLocker: Este foi observado pela primeira vez em 2019, mas continua a ser uma ameaça menos conhecida do que Medusa. As duas ameaças de ransomware são por vezes confundidas na cobertura mediática, o que pode levar a confusão em torno de táticas, técnicas e procedimentos (TTP), indicadores de comprometimento (IoC), e outras informações.

Há também Operation Medusa, que não é um ator de ameaça. Medusa foi o nome de código para a interrupção internacional de aplicação da lei em 2023 da rede global de malware Snake. Esta operação de aplicação da lei não tinha como alvo qualquer variante do ransomware Medusa.

Quem é o ransomware Medusa?

A localização exata e os operadores individuais do Medusa são desconhecidos, mas os analistas suspeitam que o grupo está a operar a partir da Rússia ou de um estado aliado. O grupo está ativo em fóruns de cibercrime de língua russa e usa gíria exclusiva das subculturas criminais russas. Também evita visar empresas na Rússia e nos países da Comunidade dos Estados Independentes (CEI). A maioria das vítimas do ransomware Medusa encontra-se nos Estados Unidos, Reino Unido, Canadá, Austrália, França e Itália. Os investigadores acreditam que o grupo de ransomware Medusa apoia os interesses russos, mesmo que não seja um grupo patrocinado pelo estado.

A principal motivação do grupo de ransomware Medusa parece ser o ganho financeiro. Tal como muitos grupos, o Medusa utiliza uma estratégia de dupla extorsão e inicia negociações com exigências elevadas. O site de vazamento de dados do grupo, links TOR, fóruns e outros recursos chave de extorsão residem na dark web. Este tipo de configuração é comum entre atores maliciosos.

O que torna a Medusa única aqui é o seu uso da internet pública, também referida como 'clearnet' ou 'web clara'. A Medusa está ligada a um canal público no Telegram, um perfil no Facebook e uma conta no X sob a marca 'OSINT Without Borders'. Estas propriedades são geridas por operadores que usam os pseudónimos 'Robert Vroofdown' e 'Robert Enaber'. Existe também um site do OSINT Without Borders.

Conta Telegram da OSINT Without Borders banner

Perfil OSINT Sem Fronteiras no X (anteriormente Twitter) gerido por Robert Vroofdown

Essas propriedades voltadas para o público provavelmente têm a intenção de exercer mais pressão sobre as vítimas e aumentar a conscientização sobre a ameaça do ransomware Medusa.

O grupo de ransomware Medusa parece operar de forma independente com a sua própria infraestrutura. Não há evidências de que o Medusa seja uma rebranding ou derivação de outro grupo, e não há relatos de semelhanças de código com outras ameaças. No entanto, os especialistas determinaram que o grupo de cibercrime organizado 'Frozen Spider' é um interveniente chave na operação de ransomware Medusa. O Frozen Spider colabora com outros atores de ameaças e faz parte do ecossistema maior de cibercrime-como-serviço (CCaaS).

cadeia de ataque Medusa

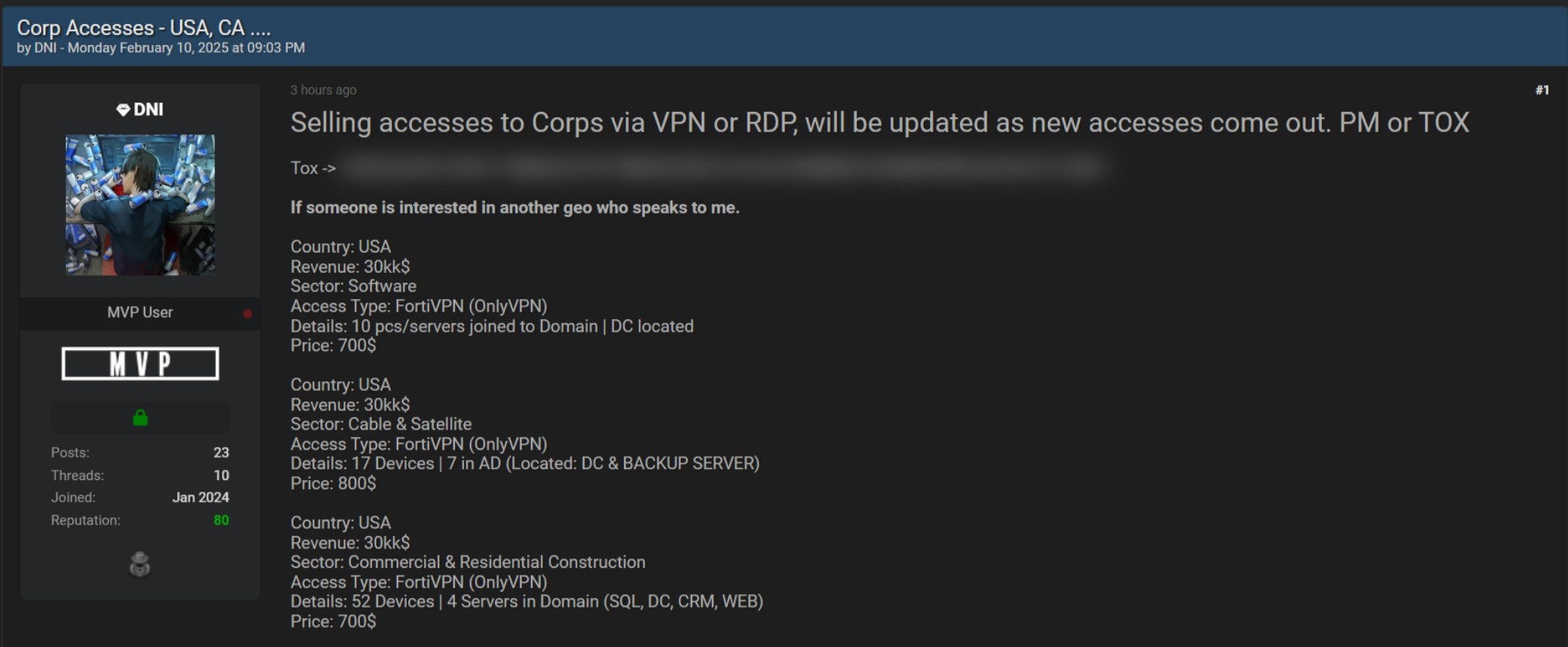

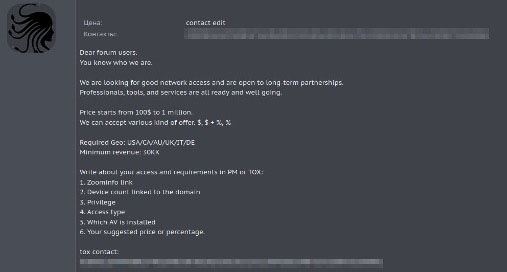

A Medusa depende fortemente de corretores de acesso inicial (IAB) para acelerar os seus ataques. Um IAB é especializado em stuffing de credenciais, ataques de força bruta, phishing e qualquer outro ataque que lhes permita aceder à rede de uma empresa. O acesso inicial é tudo o que eles querem, porque os IABs ganham dinheiro vendendo esta informação a outros agentes de ameaça.

Pode pensar no IAB como parte da cadeia de fornecimento para outros cibercriminosos. Grupos de ransomware como Medusa ganham dinheiro roubando e encriptando dados, por isso preferem comprar acesso a uma rede do que gastar tempo a tentar entrar. A colaboração entre o IAB e o operador de ransomware é um dos aceleradores de cibercrime mais eficazes na paisagem de ameaças moderna.

Os operadores Medusa também conduzirão campanhas de phishing e explorarão vulnerabilidades de acesso público. Os IABs tornam as operações de ransomware mais eficientes, mas a Medusa e outros operadores de ameaças conduzirão os seus próprios ataques de intrusão quando necessário.

Uma vez dentro do sistema, a Medusa tentará expandir a sua presença movendo-se lateralmente e escalando privilégios. Também iniciará técnicas de extração de credenciais do sistema operativo (OS) para recolher mais credenciais dentro da rede. Estas técnicas são apenas métodos diferentes concebidos para roubar informações de credenciais de funções legítimas do sistema operativo (OS). Iremos aprofundá-las numa publicação futura.

A Medusa irá analisar a rede, procurando por sistemas exploráveis e outros recursos que possam ser acedidos com as credenciais roubadas. Este é um bom exemplo de porque deve aplicar o princípio do menor privilégio (PoLP), e manter os seus sistemas internos atualizados e seguros, mesmo que não estejam expostos à internet pública. E não se esqueça que o suporte para o Windows 10 termina em outubro de 2025, por isso deverá atualizar, substituir, ou adquirir suporte estendido para essas máquinas.

A Medusa usa o PowerShell e outras ferramentas para desativar defesas, explorar a rede e escalar os seus privilégios. Prepara-se para a exfiltração de dados ao lançar o seu binário de ransomware, gaze.exe. Isto carrega os processos que criam o ambiente para a exfiltração, embora a transferência real de dados seja feita por scripts PowerShell e ferramentas de suporte. A Medusa utiliza TOR canais seguros para copiar os dados da vítima e anunciar o ataque no seu site de vazamentos na dark web, Medusa Blog.

Publicação de blog Medusa mostrando informações da vítima (redigidas), contador regressivo e menu de opções

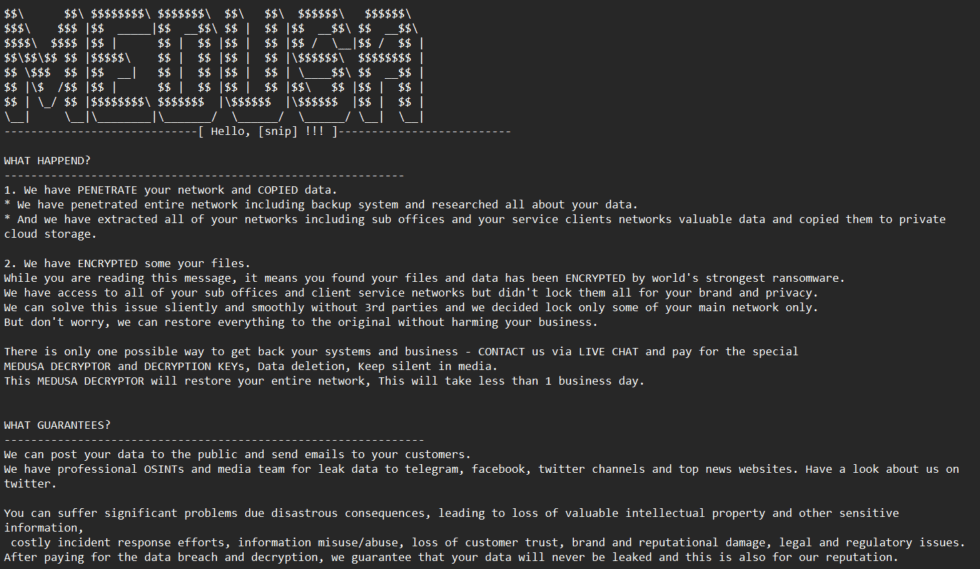

O processo de encriptação Medusa adiciona a extensão .MEDUSA a cada um dos ficheiros afetados e cria uma nota de resgate em cada pasta que contém ficheiros encriptados. A nota de resgate é nomeada !!!READ_ME_MEDUSA!!!.txt e inclui as instruções e avisos padrão sobre comunicações e pagamento, juntamente com um identificador único da vítima. Também contém os avisos padrão contra não colaborar com eles.

Defenda-se

Quase todas as ameaças avançadas dependem dos erros de um indivíduo. Aqui estão algumas das melhores práticas que cada pessoa deve seguir:

- Use senhas fortes e únicas para todas as contas e ative a autenticação multifator (MFA) sempre que possível. Isto adiciona uma camada extra de segurança, garantindo que mesmo que as suas credenciais sejam roubadas, os atacantes não possam aceder facilmente às suas contas sem o fator de autenticação adicional.

- Atualize regularmente o seu sistema operativo, aplicações e software antivírus nos seus dispositivos pessoais. Muitos dispositivos estão infetados com malware que rouba credenciais e outras informações. Estes dados roubados podem ser explorados para utilização em ataques de stuffing de credenciais e outros ataques de acesso inicial.

- Evite clicar em links suspeitos ou descarregar anexos de fontes desconhecidas. Executar acidentalmente um ficheiro malicioso pode instalar programas de roubo de informação e outros tipos de malware que podem danificar o seu dispositivo. Também pode espalhar-se para outros dispositivos na sua rede doméstica.

Proteger a sua empresa requer estas melhores práticas e muito mais:

- Certifique-se de que todos os sistemas operativos, aplicações e firmware estão atualizados para as últimas versões para corrigir vulnerabilidades que o ransomware explora. Planeie antecipadamente para fim do suporte do Windows 10 (14 de outubro de 2025).

- Utilize uma solução de backup robusta que ofereça backups imutáveis que não possam ser alterados por ransomware. Certifique-se de que os backups sejam replicados e armazene pelo menos uma cópia fora da rede.

- Aplique o princípio do menor privilégio limitando o acesso administrativo apenas àqueles que realmente o necessitam. Utilize controlos de acesso baseados em funções para minimizar a exposição. Desative as ferramentas de acesso remoto não utilizadas ou proteja-as com palavras-passe fortes e MFA.

- Use a proteção de endpoints com tecnologia de IA para monitorizar atividades suspeitas e responder a ataques. Barracuda Managed XDR oferece inteligência de ameaças avançada e resposta a incidentes automatizada que identificará e mitigará ataques enquanto as equipas da empresa trabalham na recuperação.

- Crie um plano de resposta a incidentes detalhado que inclua o isolamento de sistemas infetados, a comunicação segura durante um ataque e a restauração de operações a partir de cópias de segurança. Teste este plano regularmente e aborde quaisquer lacunas.

- Implante um sistema de proteção de email robusto, alimentado por IA que inclua protocolos SPF, DMARC e DKIM . Realize programas de formação regulares para ensinar os funcionários a reconhecer e-mails de phishing, evitar links suspeitos e relatar ameaças potenciais imediatamente.

- Use a segmentação de rede para isolar sistemas e dados críticos de áreas menos seguras. Isto irá atrasar e possivelmente impedir a movimentação lateral em toda a rede, que é o que um agente de ameaça precisa para executar a cadeia de ataque completa. Medusa irá priorizar a exfiltração de dados sensíveis, por isso torne difícil e demorado para eles encontrarem.

- Exigir MFA para todas as contas e sistemas em toda a empresa. Este é um procedimento básico que adiciona uma camada extra de segurança contra acessos não autorizados.

Ator de ameaça vendendo credenciais da Interpol, alerta sobre autenticação de dois fatores

Barracuda pode ajudar

A Barracuda fornece uma plataforma de cibersegurança abrangente que defende as organizações de todos os principais vetores de ataque presentes nas ameaças complexas de hoje. A Barracuda oferece soluções completas, ricas em funcionalidades e de melhor valor, que protegem contra uma ampla gama de vetores de ameaça, e são suportadas por um serviço ao cliente completo e premiado. Ao trabalhar com um único fornecedor, beneficia de menor complexidade, maior eficácia e menor custo total de propriedade. Mais de 200,000 clientes em todo o mundo confiam na Barracuda para proteger os seus emails, redes, aplicações e dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança