Um olhar mais atento sobre o ransomware Fog

O ransomware Fog surgiu em abril de 2024 como uma ameaça cibernética sofisticada que combinava encriptação rápida com táticas de dupla extorsão. Os atores da ameaça Fog inicialmente visaram instituições educacionais através de contas VPN comprometidas. Eles logo expandiram seu alcance para agências governamentais e setores empresariais. Em fevereiro de 2025, os cinco principais setores vitimados pelo Fog são serviços empresariais, tecnologia, educação, manufatura e governo. A maioria das vítimas do Fog está sediada nos Estados Unidos.

Os investigadores suspeitam que os atores de ameaça Fog operam a partir da Rússia ou de outras nações da antiga União Soviética, porque evitam de forma conspícua atacar os países da Europa de Leste e a República Popular da China. Num ataque de 2024, os investigadores rastrearam a origem do endereço IP relacionado com Fog até Moscovo.

Grupo ou variante?

Os analistas têm sido cuidadosos ao distinguir o ransomware Fog como uma variante, em vez de um grupo de ameaça. Não parece haver qualquer evidência de uma operação centralizada por trás do uso de Fog. Pode ser utilizado por diferentes atores de ameaça para realizar ataques, e os desenvolvedores estão separados daqueles que realizam as intrusões.

Os afiliados do Ransomware-as-a-Service (RaaS) também operam separadamente dos desenvolvedores de ransomware, mas há sempre evidências de uma hierarquia organizacional ou uma separação de funções por trás do software. Existem regras e estruturas de pagamento para os afiliados. Não podemos considerar o Fog uma operação de RaaS porque não se enquadra nessa descrição.

Também não podemos descartar a possibilidade de o Fog ser ou ter sido destinado a ser usado numa operação RaaS. O seu design modular permite aos atacantes controlar o que é encriptado, o ritmo do ataque, o âmbito da encriptação e o conteúdo da nota de resgate. É possível que tenha sido desenvolvido a pensar numa operação RaaS.

Embora o Fog não pareça ser uma única organização, encaixa-se nos parâmetros geralmente entendidos de um ‘grupo de atores de ameaça’. Os atacantes do Fog partilham infraestrutura e malware, têm táticas, técnicas e procedimentos (TTPs) comuns, e utilizam e-mails de phishing, notas de resgate e chats de negociação semelhantes em vários ataques. Há também um site de vazamento e um portal de negociação com a marca Fog, o que significa que esses atores de ameaça estão a coordenar como comunicam com as vítimas.

Também foram observados atores de nevoeiro a comunicar durante ataques utilizando servidores de comando e controlo (C2C) e canais de comunicação encriptados.

Névoa em números

Com base nos dados disponíveis, os analistas calcularam as seguintes métricas:

- Número de vítimas reportadas publicamente: 189 em abril de 2025

- Mediana do pedido inicial de resgate: $220,000

- Mediana do pagamento de resgate: 100,000$

O montante recolhido pelo Fog é desconhecido. Se todas as vítimas reportadas publicamente pagassem o valor mediano do resgate, isso seria 18,9 milhões de dólares. Sabemos que nem todas as vítimas pagam o resgate, e nem todos os incidentes são reportados. Uma pesquisa recente descobriu que 86% das organizações (globalmente) pagaram exigências de resgate no último ano, o que é interessante, mas provavelmente não se aplica às vítimas do Fog.

Não há evidências de que os agentes de ameaça Fog sejam motivados por algo além do dinheiro. Eles não declararam qualquer aliança com um Estado-nação, nem mostraram apoio a uma ideologia ou causa.

Como funciona o nevoeiro

O nevoeiro geralmente se espalha através de um dos seguintes métodos de acesso inicial:

- Contas VPN SonicWall comprometidas: Estas contas são geralmente compradas através de um corretor de acesso inicial (IAB), mas podem ser roubadas diretamente através de campanhas de phishing.

- Exploração de vulnerabilidades: O grupo tem como alvo ativo software não corrigido, particularmente Veeam Backup & Replication (CVE-2024-40711)

- Campanhas de phishing: Os atores de ameaça Fog usam campanhas de phishing para implantar o carregador de ransomware. Estes e-mails normalmente se apresentam como um pedido de atualização de VPN, uma consulta sobre uma fatura não paga e uma notificação de alteração de política de recursos humanos (RH). Os anexos agem de forma diferente, mas todos resultam em tentativas de baixar o carregador de ransomware Fog.

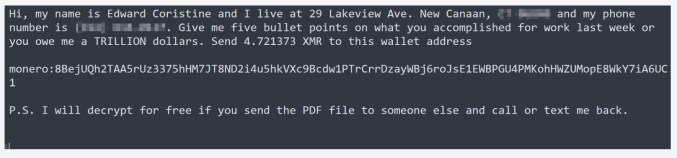

Campanhas recentes de phishing utilizaram emails de phishing com um anexo em ficheiro ZIP que contém um atalho LNK malicioso. O ficheiro LNK executa um comando que descarrega um script PowerShell chamado "stage1.ps1" de um domínio controlado pelo atacante. O script então descarrega várias cargas úteis e ficheiros de suporte. Notas de resgate associadas a estes ataques têm adicionado insulto à injúria ao zombar das vítimas com referências a Edward Coristine e ao Departamento de Eficiência Governamental dos EUA (DOGE).

E-mail de phishing de nevoeiro - atualização falsa de VPN (mockup)

Os investigadores determinaram que não existe nenhuma afiliação real entre o ransomware Fog e a DOGE.

Uma vez dentro do sistema, Fog começa imediatamente o reconhecimento do sistema e tenta estabelecer persistência modificando configurações do sistema e implantando scripts adicionais que mantêm o malware ativo após uma reinicialização do sistema. O próximo passo é obter controle administrativo usando ferramentas como Mimikatz e técnicas como despejo de memória LSASS e ataques de retransmissão NTLM. Fog também estabelecerá medidas anti-recuperação, como encriptar backups e eliminar cópias sombra de volumes.

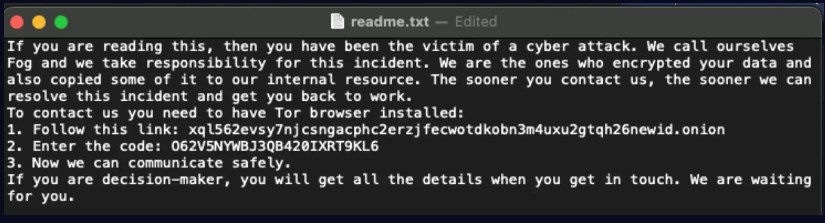

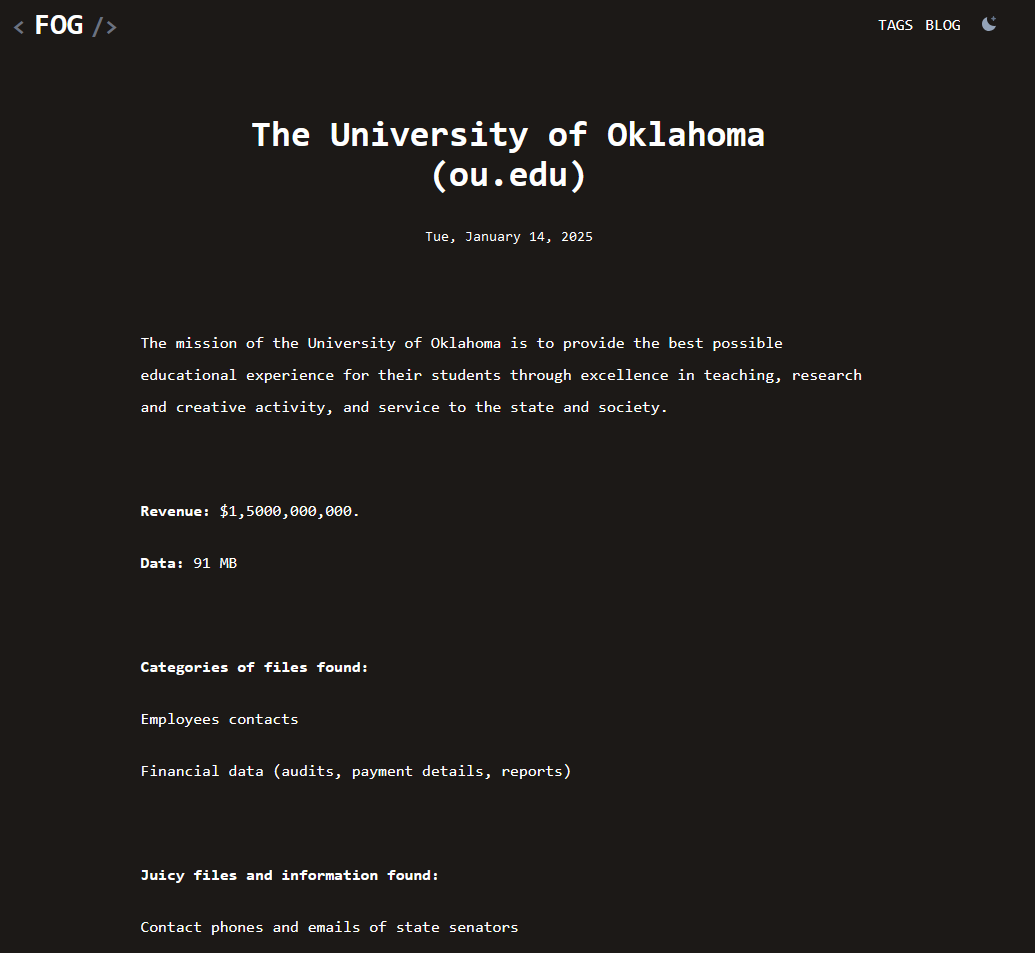

O ataque prossegue com movimento lateral e exfiltração de dados. Os atores Fog utilizam o serviço de cloud de conhecimento zero Mega.nz para armazenar dados roubados antes de encriptar a rede. Isto estabelece o esquema de dupla extorsão. Quando isto está completo, o Fog encriptará documentos, bases de dados, backups e quaisquer outros dados operacionais críticos. As extensões .fog, .Fog, ou .FLOCKED são anexadas aos ficheiros encriptados, e notas de resgate chamadas "readme.txt" são distribuídas pela rede. A informação da vítima é adicionada ao site de vazamento do Fog.

Após o ataque

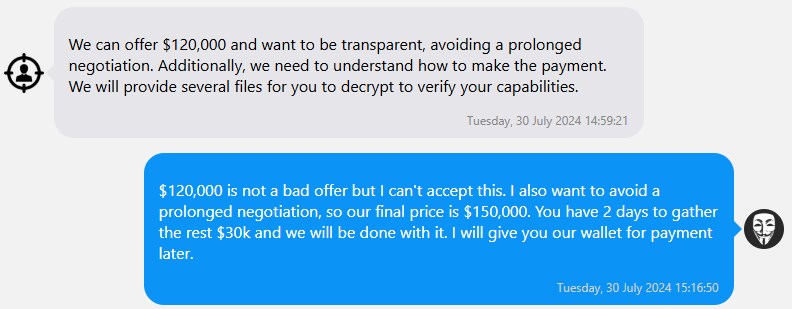

As táticas de negociação seguem as mesmas de outros grupos.

Se quiser os seus dados completamente decifrados e os ficheiros que roubámos removidos da nossa fonte, terá de pagar uma taxa. Também poderemos fornecer um relatório de segurança e explicar como o fizemos para entrar. (source)

O Fog começa com uma alta exigência de resgate e aceitará um valor mais baixo se for aceitável.

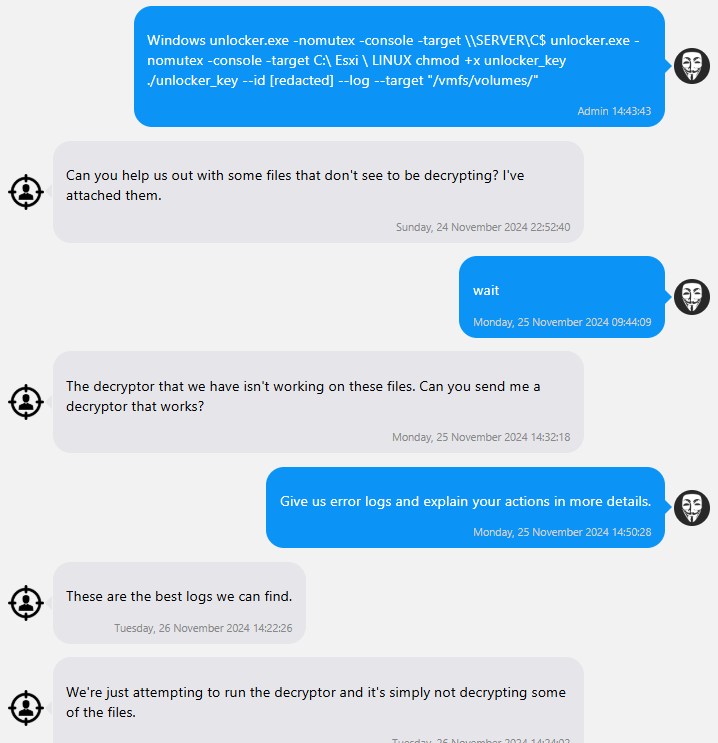

Após o pagamento, a Fog enviará as chaves de desencriptação e confirmará a eliminação dos dados roubados. Em dois dos chats disponíveis here, a vítima teve dificuldades em recuperar e teve de solucionar problemas com o atacante:

O relatório de segurança prometido pela Fog provavelmente não é útil para as vítimas que já estão a seguir as melhores práticas.

O acesso à sua rede foi obtido através de um e-mail de phishing. O seu pessoal deve estar mais vigilante ao descarregar e abrir ficheiros desconhecidos. Recomendamos que implemente as seguintes medidas para proteger a sua rede corporativa: 1) Impor senhas nos administradores locais e de domínio. Complicar a política de grupo sobre senhas para todos os utilizadores; 2) Usar o grupo "Utilizadores protegidos"; 3) Utilizar gestão centralizada de proteção antivírus; 4) Informar os utilizadores para não abrirem e-mails e ficheiros suspeitos; 5) Atualizar o software e o sistema operativo para as versões atuais; 6) Configurar delegações de permissões no Active Directory; 7) Instalar uma aplicação para monitorizar a atividade no Active Directory; 8) Usar Vmware Esxi ver. 7.0 ou mais recente. A nossa equipa garante que quaisquer dados extraídos da sua rede não serão divulgados, vendidos ou publicados. Claro, este diálogo também permanecerá confidencial. (source)

A linguagem é semelhante a os 'relatórios de segurança detalhados' fornecidos por Akira.

Amigos e família

O Fog tem pouco mais de um ano, mas os investigadores suspeitam que os seus operadores são atores de ameaça de ransomware experientes. Uma análise das intrusões do Fog através de contas SonicWall VPN comprometidas mostra que apenas 25% das intrusões estavam diretamente ligadas ao Fog. Os restantes 75% das intrusões do Fog foram ligados ao ransomware Akira, sugerindo colaboração e infraestrutura partilhada. O Fog e o Akira também usam ferramentas e explorações semelhantes e são conhecidos pelas suas técnicas de encriptação rápida.

A névoa também foi associada ao ransomware Conti através de carteiras de criptomoeda compartilhadas. Os investigadores ligaram Akira ao Conti em 2023, portanto, a ligação com o Conti não é surpreendente, mas é digna de nota para os investigadores e pesquisadores. Aqui está a visão geral de alto nível da família Conti:

- Ryuk: Agosto 2018 - início de 2022. Evoluiu a partir de Hermes e é o precursor direto de Conti.

- Conti: dezembro de 2019 - junho de 2022. Encerrado e fragmentado em vários grupos.

- Karakurt: Surgiu em junho de 2021 e está ativo em 2025. Derivado do Conti.

- Quantum: Surgiu em agosto de 2021 e ativo em 2025. Rebranding do MountLocker com ligações ao Conti.

- BlackByte: Surgiu em meados de 2021 e está ativo a partir de 2025. Afiliado à Conti.

- Zeon: janeiro 2022 - setembro 2022. Precursor direto de Royal com ligações a Conti.

- Royal: setembro de 2022 - meados/final de 2023. Rebranding da Zeon que evoluiu para BlackSuit.

- Black Basta: Surgiu em abril de 2022 e está ativo em 2025. Derivado do Conti.

- Akira: Emergido em março de 2023 e ativo a partir de 2025. Estreitamente ligado ao Conti.

- BlackSuit: Surgiu em meados de 2023 e está ativo a partir de 2025. Rebranding ou evolução de Royal.

- Névoa: Surgiu em abril de 2024 e ativo em 2025. Ligado a Akira e Conti.

Conti foi observado pela primeira vez em dezembro de 2019 e estava totalmente offline em junho de 2022. Olhar para o ransomware Fog neste contexto sublinha o facto de que novo não significa inexperiente. A perícia criminosa, os avanços no código e as técnicas de ataque movimentam-se fluidamente entre estes grupos.

Ataques notáveis

Em junho de 2024, a Darktrace observou múltiplos ataques de ransomware Fog em ambientes de clientes, incluindo um que levou menos de duas horas desde o acesso inicial até à encriptação completa dos ficheiros. Este foi o primeiro ataque a demonstrar a velocidade e sofisticação do Fog. Os métodos de ataque incluíram tentativas de autenticação NTLM de saída para outro dispositivo interno, que foi então utilizado para estabelecer uma ligação remota a um servidor Windows a executar o Hyper-V. Este ataque foi notável pela sua velocidade e eficiência, e é um dos primeiros indicadores de que múltiplos atores do Fog colaboram em tempo real.

Um dos ataques mais interessantes ocorreu em agosto de 2024, quando Fog visou uma empresa de serviços financeiros. Intrusos acederam através de uma conta VPN usando credenciais roubadas. As equipas de segurança rastrearam o IP deste intruso até Moscovo, fornecendo aos investigadores as primeiras provas das origens russas de Fog. O ataque foi também um dos primeiros a visar um setor diferente do da educação. O ataque foi detetado antes da encriptação e, portanto, não teve sucesso.

Atores de ameaça Fog visaram os Ministérios do Governo Brasileiro em julho de 2023, resultando no comprometimento de nove ministérios, a casa da moeda do país e a sua agência de combate à lavagem de dinheiro. Os atacantes exigiram $1,2 milhão, mas não há evidências de que algum resgate tenha sido pago. O incidente ainda está sob investigação.

Este ataque foi reivindicado pelo Fog na nota de resgate e a vítima está listada no site de vazamentos do Fog, mas ocorreu nove meses antes de o Fog surgir como uma ameaça. Isto é possível porque o surgimento de uma ameaça geralmente se refere ao momento em que uma ameaça é observada e reconhecida publicamente. Pode haver um atraso significativo entre o primeiro ataque e a primeira observação pela indústria / pesquisadores. Após o surgimento de uma ameaça, os pesquisadores começam a ligar a nova ameaça a ataques antigos. Isto é referido como ‘ligação retrospectiva’.

Defenda-se

Defender contra o Fog e outros atores de ameaça de ransomware começa com as melhores práticas e segurança em camadas. Comece com sistemas de autenticação fortes, que incluam autenticação multifator (MFA) e zero trust access. Mantenha um sistema de gestão de patches robusto e feche vulnerabilidades técnicas, como contas VPN não utilizadas.

Pode restringir o movimento de intrusos ao segmentar redes e isolar dados sensíveis e sistemas de backup. O acesso de confiança zero permite a microsegmentação, isolando cargas de trabalho individuais e aplicando verificação contínua em utilizadores e dispositivos.

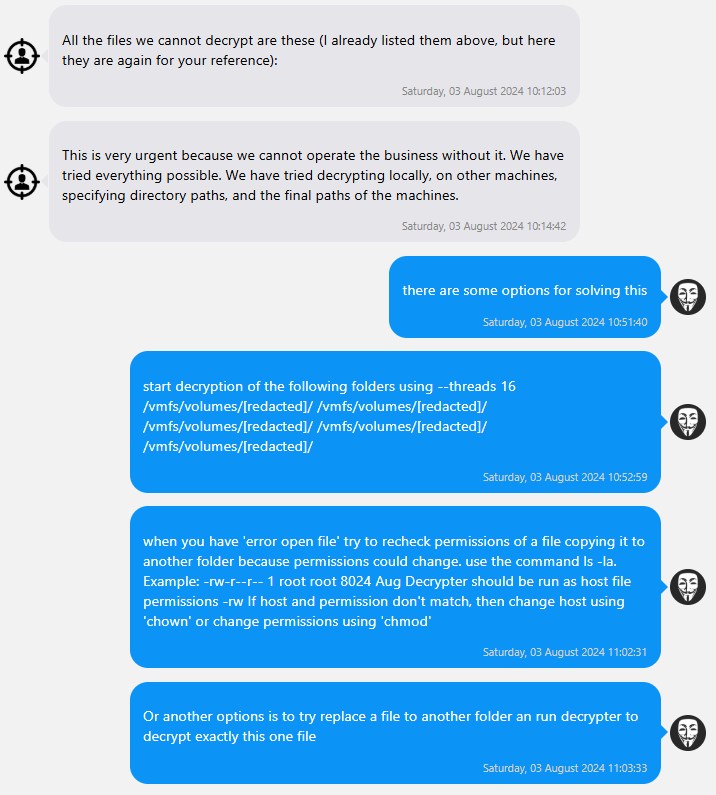

Considere adicionar segurança avançada à sua rede com Barracuda Managed XDR. Esta solução pode identificar e parar as atividades maliciosas do Fog antes da encriptação e exfiltração de dados. Veja o nosso blog aqui para uma análise minuto a minuto de como a nossa equipa parou um ataque pelo ransomware Akira.

Utilize uma solução de backup de primeira linha para proteger os seus dados, estados do sistema e configurações de dispositivos, bases de dados, máquinas virtuais, dados do Entra ID, implementações do SharePoint e Microsoft 365, e qualquer outra coisa que não possa perder. A Barracuda oferece várias soluções de proteção de dados para ambientes locais, na cloud e híbridos.

E, por fim, mantenha um programa de formação em sensibilização para a segurança atualizado para os funcionários. Todos os utilizadores da rede devem saber como reconhecer emails suspeitos. Invista num programa de formação que possa simular ataques com exemplos das campanhas de phishing mais atuais.

Barracuda pode ajudar

As soluções de segurança Barracuda são alimentadas por IA e inteligência global de ameaças. As nossas soluções defendem ferozmente todos os vetores de ataque com proteção avançada contra ameaças e resposta automatizada a incidentes que podem ser orquestradas entre as soluções. Visite o nosso site para agendar uma demonstração e veja como pode ajudar a proteger o seu ambiente.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança