SafePay: Bombas de email, esquemas telefónicos e resgates realmente grandes

Quando se trata de escolher um nome de marca, "SafePay" deve estar entre as escolhas mais aborrecidas. Soa mais como uma aplicação de pagamento do que um grupo de crime organizado. Não há dragões ou insetos ou cabeças cheias de cobras, mas o grupo por trás da marca é habilidoso e implacável. A SafePay tem-se destacado por uma forte encriptação, exfiltração de dados e grandes exigências de resgate de uma lista de vítimas em rápido crescimento.

O ransomware SafePay foi primeiramente observado em outubro de 2024, e mais tarde confirmado que esteve ativo pelo menos um mês antes. No final do primeiro trimestre de 2025, o SafePay reivindicou mais de 200 vítimas, incluindo fornecedores de serviços geridos (MSPs) e pequenas e médias empresas (PMEs) em vários setores. O grupo tem sido implacável, reivindicando entre 58-70 vítimas em maio de 2025, tornando-se o grupo de ransomware mais ativo nesse mês.

Quem é a SafePay?

Comecemos pela marca. O nome "SafePay" pode ser uma tentativa de fazer o grupo parecer confiável ou criar confusão ao usar o nome de produtos de segurança legítimos. Ao usar o mesmo nome que software legítimo e potencialmente confiável, o grupo pode ocultar as suas atividades em listas de processos, campanhas de engenharia social ou emails de phishing. Não há evidências publicamente disponíveis de qualquer significado ou importância por trás do nome, por isso talvez não haja significado algum.

Os operadores do ransomware SafePay referem-se a si próprios como a "equipa SafePay." O grupo não oferece um programa de ransomware-como-serviço (RaaS), o que sugere que SafePay é uma operação centralizada que gere a sua própria infraestrutura, operações e negociações.

Especialistas especulam que a SafePay é gerida por atores de ameaça experientes que se rebrandaram ou migraram de outro grupo de ransomware. Existem semelhanças significativas entre os binários de ransomware SafePay e LockBit, embora a SafePay seja mais semelhante a LockBit 3.0 que foi divulgado em 2022. A análise de Yelisey Boguslavskiy encontrou semelhanças entre os ataques SafePay e Conti, sugerindo que a SafePay pode incluir antigos membros do Conti e de outros grupos. Boguslavskiy também especula que o crescimento da SafePay em 2024 pode ter sido uma das principais razões para o colapso de Black Basta. Isto sugere que a SafePay foi formada através de uma aquisição intencional e estratégica de talento de grupos de ameaça estabelecidos.

Não há localização publicamente confirmada dos operadores do SafePay, mas há algumas evidências que apontam para uma 'base de operações' na Europa de Leste. O binário do SafePay inclui um mecanismo de desativação para impedir que funcione em sistemas que utilizam o russo ou outras línguas em cirílico como padrão. Este mecanismo de desativação é um dos indicadores mais comuns de que o grupo está a operar nessa região.

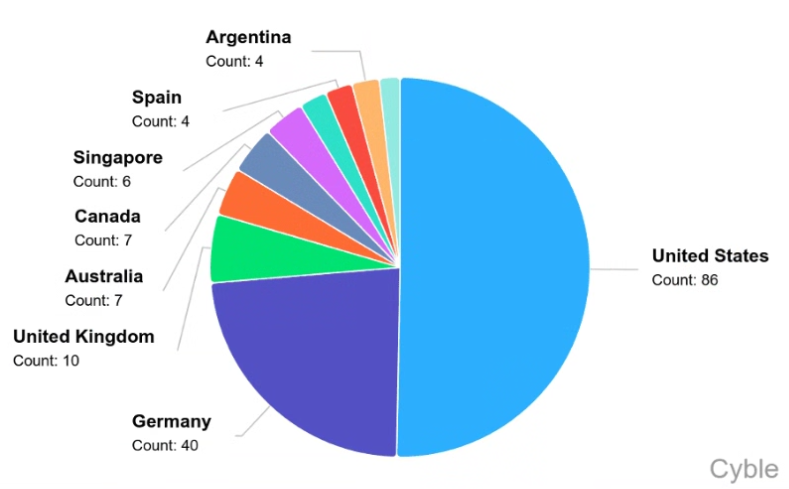

Uma vez que a SafePay não é uma operação RaaS, não temos posts de recrutamento ou regras de afiliação que possam sugerir a sua localização. Os dados de localização das vítimas mostram-nos que a SafePay parece preferir atacar vítimas nos EUA e na Alemanha. Eis a distribuição por país:

SafePay e engenharia social

Os ataques SafePay baseiam-se fortemente em táticas de engenharia social. Um dos movimentos característicos do grupo é perturbar a força de trabalho de uma empresa enviando um grande volume de emails de spam aos funcionários. Investigadores observaram um ataque que entregou mais de 3.000 destas mensagens de spam em 45 minutos.

Os atacantes aproveitam-se do caos causado pelo ataque de spam, usando o Microsoft Teams para contactar os funcionários através de uma chamada de áudio ou vídeo ou de uma mensagem de texto. O agente de ameaça faz-se passar por um membro do suporte técnico da empresa e oferece-se para resolver os problemas causados pelo ataque de email. Se o agente de ameaça / chamador for bem-sucedido, ele convencerá o funcionário a fornecer acesso remoto ao sistema através de algo como o Microsoft Quick Assist. O blogue de Segurança da Microsoft um guia passo a passo de como o Black Basta utilizou este método para obter acesso inicial. Se não está familiarizado com o funcionamento destes ataques, considere rever esse post do blogue e este artigo da Microsoft sobre segurança no Microsoft Teams.

Vamos notar algumas coisas aqui. Primeiro e mais importante, este é um exemplo de atores de ameaça transformando a assistência técnica da empresa num vetor de ataque. Neste ataque, a assistência técnica está a ser personificada, e o ator de ameaça está a depender do funcionário não saber a diferença entre um ator de ameaça e um suporte técnico legítimo. O ransomware Chaos está atualmente a usar uma variação deste ataque, e já vimos isso no passado com Black Basta e outros. Pode combater este tipo de ataque através da formação dos funcionários e de políticas de segurança que exijam verificação para o suporte da assistência técnica. Veja este blog da RSA para mais informações sobre a segurança da assistência técnica.

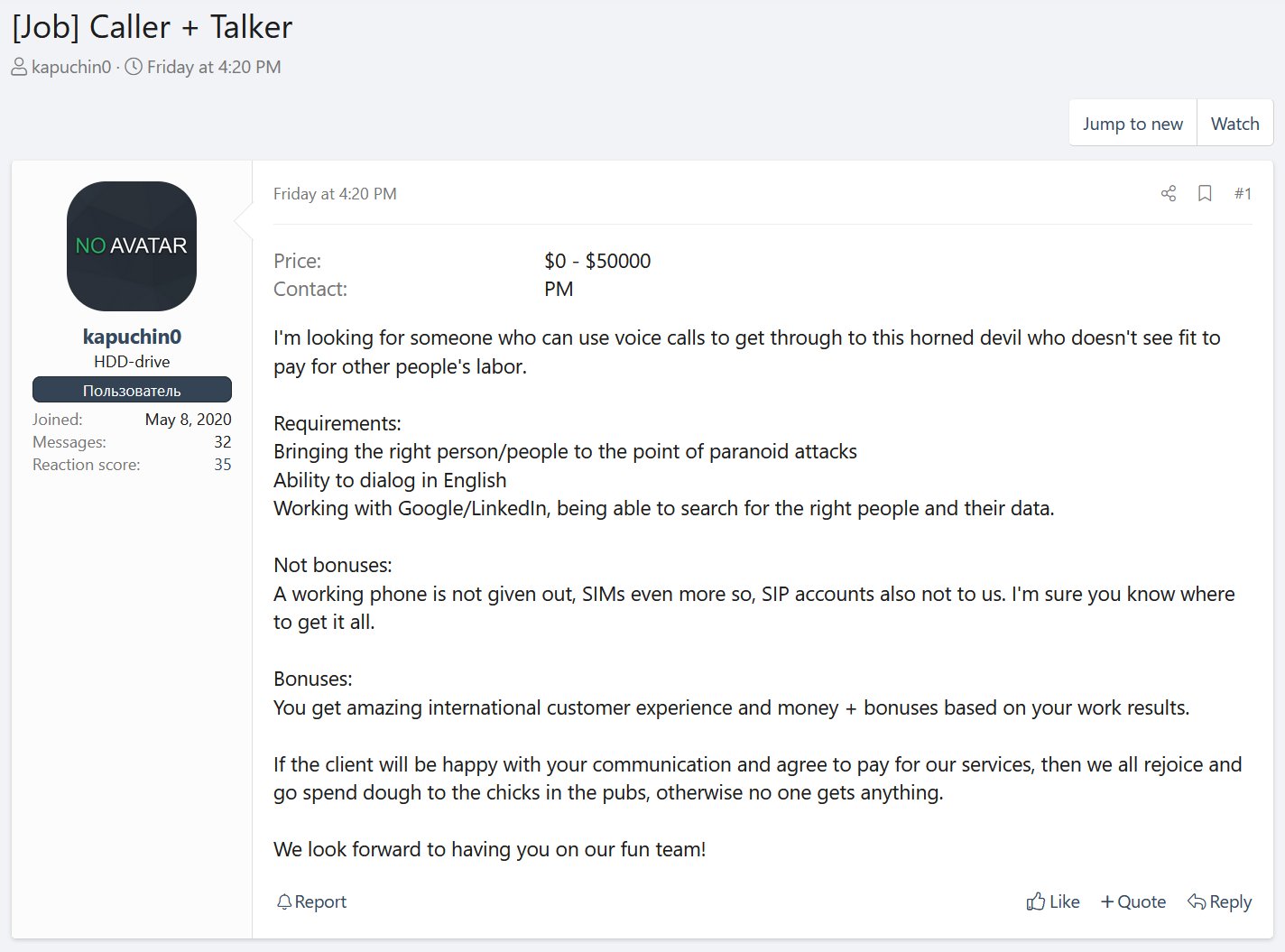

Outro ponto significativo aqui é que os ataques de phishing por voz (vishing) são frequentemente realizados por atores maliciosos especializados em fraudes telefónicas. Estes ‘chamadores’ ou ‘falantes’ anunciam os seus serviços em fóruns ou mercados de crime. Grupos organizados de chamadores podem oferecer vishing-como-serviço e esquemas especializados, como levar as vítimas a aprovar prompts de MFA. Também pode encontrar anúncios de recrutamento como este:

Os interlocutores são geralmente fluentes em inglês e noutras línguas, e têm fortes competências verbais e de conversação. O papel de um interlocutor é ligar para um alvo, fazer-se passar por uma figura de confiança e manipular a vítima para participar na burla. Este é um tipo especial de esquema que alguns grupos de ransomware querem delegar a outra pessoa. Quer um grupo utilize interlocutores internos ou de terceiros, não se pode assumir que um burlão de vishing terá um sotaque notável ou uma voz gerada por IA.

Pode ver exemplos de tentativas de esquemas de vishing e chamadas agressivas em vídeos de 'scambaiting' no YouTube. Aviso justo: Alguns scambaiters removem linguagem e frases ofensivas, mas pode querer assumir que todo o conteúdo de scambaiting é inadequado para o trabalho e crianças.

Cadeia de ataque SafePay

Além da engenharia social, foi observado que o SafePay utiliza credenciais roubadas, palavras-passe fracas/padrão, exploits e configurações de segurança incorretas para obter acesso a sistemas. Podem estabelecer o acesso por conta própria ou comprar o acesso a um corretor de acesso inicial (IAB). Depois de acesso inicial estabelecido, o ataque segue os passos típicos.

Escalada de privilégios: Uma vez dentro da rede, os atacantes escalam privilégios para obter um controlo mais profundo. As técnicas envolvem explorar vulnerabilidades do sistema operativo e segurança fraca, e roubar credenciais usando ferramentas como o Mimikatz. Isto permite que o ataque transite de acesso básico de utilizador para direitos de administrador ou de sistema. Se for bem-sucedido, os atacantes poderão obter acesso irrestrito nas fases subsequentes do ataque.

Movimento lateral: Os atacantes movem-se através da rede para descobrir dados sensíveis e recursos adicionais. Neste ponto, estão a usar várias técnicas de "living-off-the-land" para mapear a rede e executar outros passos do ataque.

Evasão de defesa: O ataque tentará desativar o antivírus, limpar logs de eventos, ofuscar código malicioso e alterar registros do sistema para desativar alertas de segurança. O SafePay também tenta estabelecer persistência, geralmente através da modificação de itens de inicialização ou da configuração de software de acesso remoto. A persistência é usada para retomar um ataque interrompido e estabelecer acesso a longo prazo ao sistema, se necessário.

Recolha e exfiltração de dados: Os dados são identificados, recolhidos e comprimidos para exfiltração. Foi observado que a SafePay utiliza o WinRAR e o 7-Zip para compressão, e o RClone e o FileZilla FTP para transferência de dados.

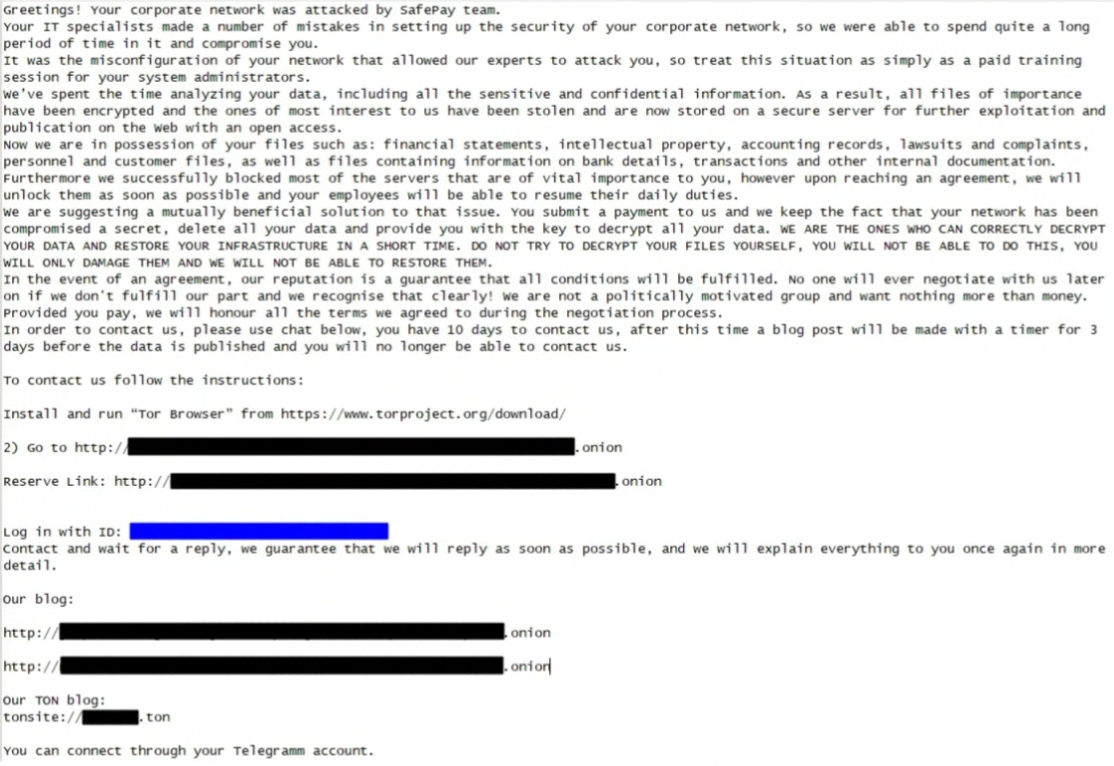

Encriptação & extorsão: Uma vez que os dados críticos são exfiltrados, a carga útil do ransomware encripta os ficheiros e renomeia cada um com a extensão de ficheiro .safepay. SafePay deixa uma nota de resgate (readme_safepay.txt) com instruções de pagamento e ameaças de exposição de dados em sites de vazamento.

Motivação & vítimas notáveis

A SafePay é uma operação de ransomware motivada financeiramente, o que é demonstrado pelo uso consistente de dupla extorsão (encriptação + vazamento de dados) e este texto da nota de resgate:

Não somos um grupo politicamente motivado e não queremos mais nada além de dinheiro.

As exigências de resgate da SafePay são substanciais, tipicamente calculadas como 1-3% da receita anual da vítima . Uma exigência de resgate pode ser reduzida significativamente se a vítima enfrentar repercussões regulatórias por pagar um resgate.

Uma das vítimas de maior perfil da SafePay é a Ingram Micro, uma empresa global de distribuição e serviços de TI. O ataque foi confirmado no início de julho de 2025, embora a Ingram Micro não tenha identificado o atacante. Os investigadores ligaram o incidente à SafePay com base em evidências publicadas no site de vazamentos do grupo e em informações de ameaças compartilhadas por serviços de monitorização da Dark Web. O ataque perturbou as operações principais a nível global, e analistas da indústria estimaram perdas de pelo menos $136 milhões em vendas por cada dia em que não foi possível cumprir os pedidos.

A SafePay atacou a Microlise em outubro de 2024. A Microlise é uma empresa sediada no Reino Unido que fornece soluções de tecnologia de gestão de transportes, como rastreamento de frotas, comunicações com motoristas, saúde e segurança de veículos, e assim por diante. Isto perturbou as operações dos clientes da Microlise, incluindo as entregas da DHL e os sistemas de segurança nas carrinhas de prisioneiros utilizadas pelo Ministério da Justiça do Reino Unido.

Proteja-se

Defender contra o ransomware SafePay requer uma estratégia completa de cibersegurança. Isto inclui controlos técnicos como autenticação multifatorial, atualizações regulares, deteção e resposta robusta de endpoints e segmentação de rede. Está a tornar-se cada vez mais importante formar os colaboradores sobre vishing e outros ataques de engenharia social. E claro, todas as empresas devem ter uma solução completa de backup anti-ransomware implementada, e as equipas devem testar regularmente o processo de recuperação.

Barracuda pode ajudar

Não espere para se proteger. O melhor momento para combater o ransomware é antes que ele ataque. Proteja o seu negócio com soluções de proteção contra ransomware que bloqueiam emails de phishing, protegem as suas aplicações web e protegem os seus dados críticos para o negócio. Com orientação de especialistas em cibersegurança, pode construir um plano de proteção contra ransomware para o seu negócio.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança