Táticas desagradáveis da Black Basta: Ataque, assistência, ataque

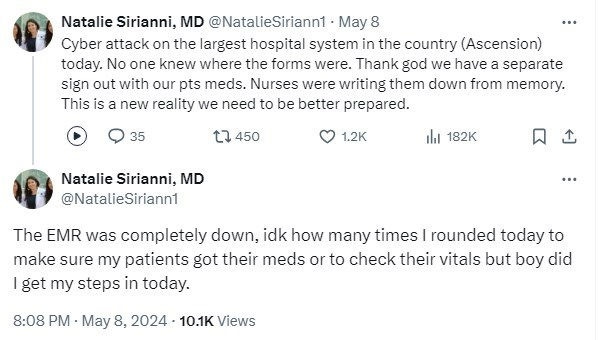

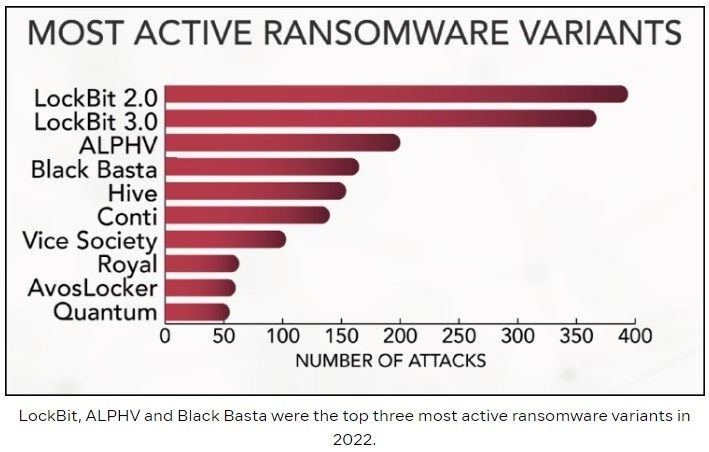

Black Basta é um daqueles clusters de ransomware que não brinca em serviço. A ameaça surgiu em abril de 2022 e reclamou quase 100 vítimas em sete meses. É conhecida pelas suas táticas sofisticadas e ataques em vários setores. Uma das vítimas mais recentes é o sistema de saúde católico Ascension, que anunciou a sua descoberta do ataque a 9 de maio de 2024. Black Basta conseguiu interromper 140 hospitais da Ascension em 19 estados e em Washington DC. Telefones e sistemas informáticos ficaram offline, e a equipa foi forçada a mudar para sistemas em papel.

Várias instalações da Ascension cancelaram procedimentos e consultas não urgentes, e vários hospitais estão a desviar ambulâncias e serviços de emergência para outras instalações “a fim de garantir que os casos de emergência sejam triados imediatamente.”

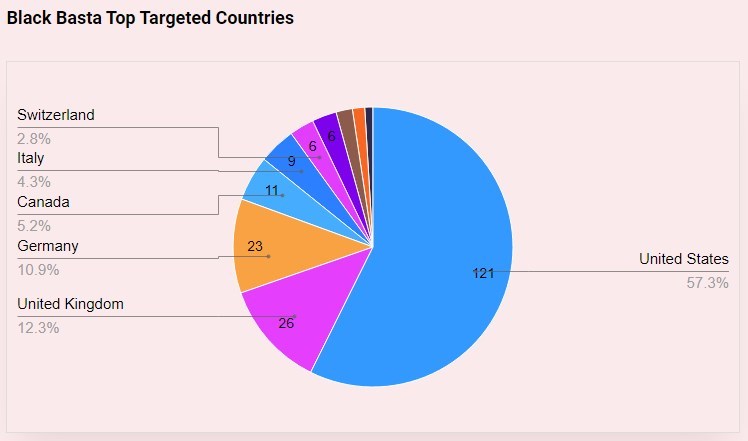

A 10 de maio, o Federal Bureau of Investigation (FBI), a Agência de Segurança Cibernética e de Infraestrutura (CISA), o Departamento de Saúde e Serviços Humanos (HHS) e o Centro de Partilha e Análise de Informação Multi-Estadual (MS-ISAC) emitiram um aviso conjunto de Cibersegurança (CSA) para fornecer informações de base e detalhes técnicos sobre o Black Basta. O aviso alerta que os atores de ameaça Black Basta têm empresas e infraestruturas críticas na América do Norte, Europa e Austrália.

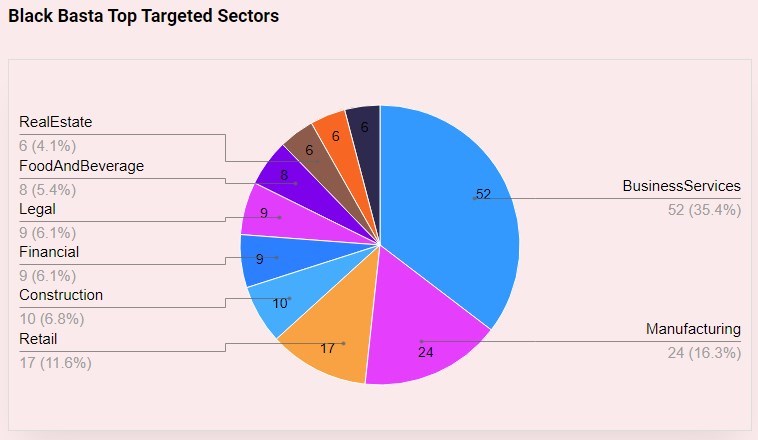

A partir de maio de 2024, os afiliados Black Basta afetaram mais de 500 organizações globalmente, incluindo 12 de 16 setores de infraestrutura crítica nos EUA. O Black Basta também tem como alvo muitos setores económicos.

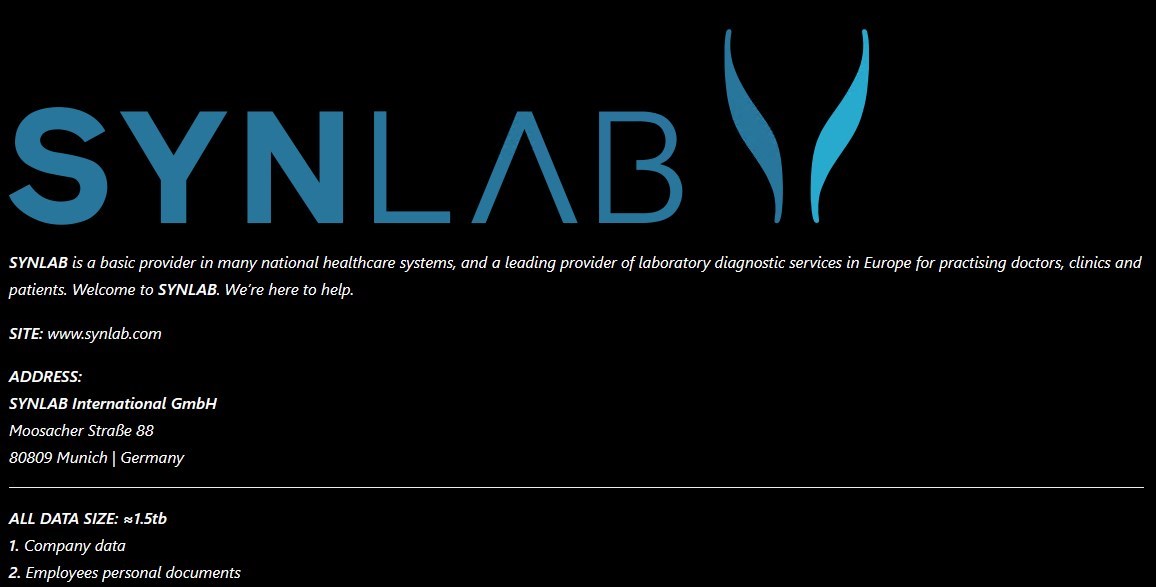

Outra vítima de alto perfil que atualmente está a recuperar deste grupo é Synlab Italia, um grupo de diagnóstico médico que opera centenas de locais em toda a Itália. O grupo isolou a sua rede e cancelou todos os serviços de análise laboratorial e recolha de amostras. Black Basta listou a Synlab no seu site de vazamentos no início de maio de 2024.

E há várias outras vítimas notáveis:

-·Capita (terceirizador de tecnologia do Reino Unido)

--ABB (empresa suíça de automação industrial)

--Dish Network (fornecedor de televisão dos EUA)

--Associação Dentária Americana

--Autoridade de Habitação de Raleigh (EUA)

--Deutsche Leasing AG (Alemanha)

--Twin Towers Trading, Inc. (E.U.A.)

--Van der Ven Auto’s B.V. (Países Baixos)

Quem é a Black Basta?

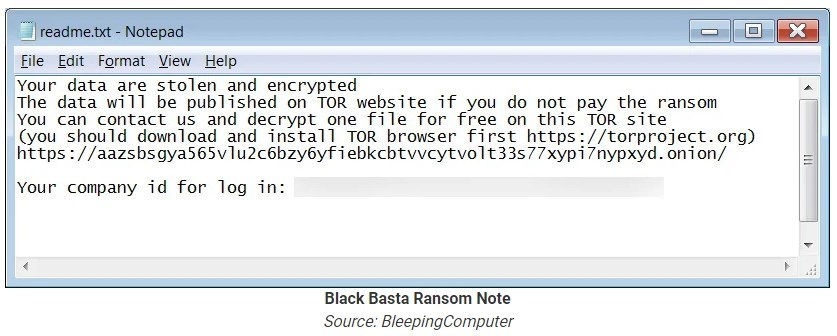

As origens exatas do grupo são incertas, mas há várias indicações de que o grupo opera a partir da Rússia ou de outro país da Europa de Leste. As notas de resgate do grupo e outras comunicações estão em russo ou contêm partes da língua russa. Também é conhecido por operar durante o horário comercial comum nos fusos horários russos. Vários outros fatores, como os canais de pagamento de resgate do Black Basta e as táticas, técnicas e procedimentos (TTPs) são semelhantes aos de outros grupos com ligações a redes de cibercriminosos russos.

O nome 'Black Basta' não parece significar nada. O Dictionary.com diz-nos que “Basta é uma palavra italiana e espanhola que significa "Pare!" ou "Já chega!"”, portanto, a expressão significa "preto suficiente" ou "pare preto" ou algo mais que não se traduz bem o suficiente para articular em inglês. Os especialistas acham que é para projetar uma imagem de disrupção furtiva, e eu estou apenas a aceitar isso.

Quando se trata de ataques Black Basta, é mais preciso pensar nesta ameaça como um conjunto em vez de um grupo. Os operadores do Black Basta desenvolvem o ransomware e gerem os pagamentos, o site de vazamento e outras infraestruturas, mas são os afiliados que realizam os ataques. O Black Basta é um grupo fechado de ransomware-como-serviço (RaaS) que não anuncia o seu serviço nem solicita abertamente afiliados. O ator da ameaça procura cuidadosamente afiliados que tenham tido sucesso em ataques de ransomware ou desenvolvimento de malware. Este processo de seleção contribuiu para o seu rápido sucesso em 2022.

O processo de recrutamento contribuiu para a especulação de que o grupo pode ser patrocinado pelo estado. Os investigadores notaram em 2023,

Registos de chat do Black Basta agora no domínio público mostram:

--Assistência técnica a ser oferecida

--Tutoriais de criptomoeda

--Interações amigáveis com clientes

Há até promessas de relatórios forenses, detalhando as vulnerabilidades que foram usadas para obter acesso na primeira instância.

Esta sofisticação sugere que Black Basta é um operador estável, o que o tornaria atraente para muitos potenciais afiliados. Pelo que sabemos, estão estritamente motivados por ganho financeiro, e não há nenhuma afiliação estatal ou ideológica.

Os ataques Black Basta são todos sobre o dinheiro

Entre abril de 2022 e novembro de 2023, cerca de 35% dos operadores do Black Basta pagaram um resgate, e o ator da ameaça arrecadou mais de $107 milhões em pagamentos. Os afiliados receberam 14% desses resgates, e os operadores do malware Qakbot receberam cerca de 10% do resgate arrecadado de ataques onde o Qakbot foi utilizado.

O afiliado típico utiliza técnicas comuns, como o roubo de credenciais através de ataques de phishing, mas os operadores do Black Basta também compram acesso a partir de Brokers de Acesso Inicial (IABs). Um IAB é um agente de ameaça que se especializa em encontrar uma forma de entrar numa rede e depois vender o seu acesso a outra parte. Ao utilizar estes brokers, os agentes de ameaça do Black Basta podem iniciar os seus ataques de imediato.

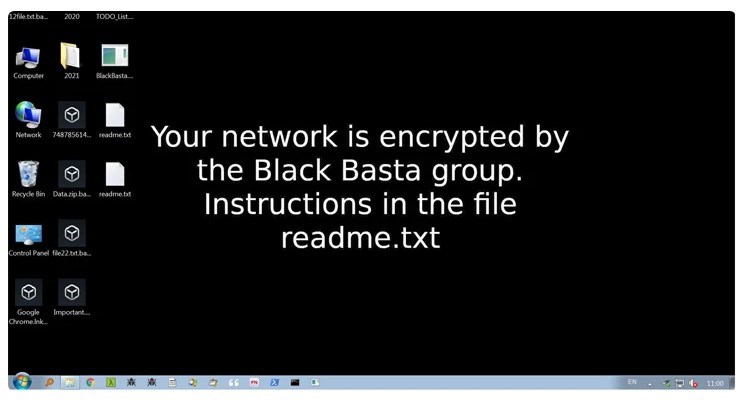

O atacante muitas vezes utiliza Qakbot, Emotet e Cobalt Strike para infiltrar-se num sistema, escalar privilégios e mover-se lateralmente dentro da rede. Ele configurará servidores de comando e controlo (C2) para gerir a exfiltração de dados e implantação de ransomware. O ataque entrega uma nota de resgate exigindo pagamento em criptomoeda, com instruções para visitar o portal da dark web Black Basta, onde podem comunicar com os atacantes e receber ferramentas de desencriptação após o pagamento.

Desde abril de 2024, foi observado que um agente de ameaça conhecido como Storm-1811 tem utilizado um novo procedimento para ganhar acesso a redes de alto valor. Estes ataques começam com um ataque de phishing maciço enviado aos funcionários da empresa alvo. O ataque inunda as caixas de entrada e deixa os funcionários frustrados e sobrecarregados. Enquanto este ataque de phishing/spam está em curso, o Storm-1811 lança um ataque de phishing por voz (vishing) em que o chamador se faz passar por suporte técnico. Se bem-sucedido, o chamador engana o funcionário para fornecer acesso remoto ao sistema através do Microsoft Quick Assist.

Ataque, assistente, ataque

O Storm-1811 também foi observado a explorar o AnyDesk quando o Quick Assist não está disponível. O AnyDesk é uma aplicação de gestão remota de terceiros e, tal como o Microsoft Quick Assist, permite que o suporte técnico assista o utilizador final com questões de TI.

Assim que o agente de ameaça tiver controlo através da ferramenta de assistência remota, irá executar scripts que instalam as cargas maliciosas que conduzirão ao ataque de ransomware Black Basta. Alguns destes scripts parecem ser atualizações falsas de filtros de spam que exigem que o empregado insira o seu nome de utilizador e a sua palavra-passe. Esta peça é um ataque de phishing para roubar credenciais do utilizador.

O Storm-1811 passará então a um ataque manual no teclado e começará, manualmente, o reconhecimento e o movimento lateral. Isto é chamado de "enumeração de domínio", na qual "o agente de ameaça reúne informações detalhadas sobre a estrutura, recursos e controlos de segurança de uma rede, especificamente no contexto de um ambiente Windows Active Directory (AD)." Em outras palavras, o agente de ameaça trabalha para expandir a sua superfície de ataque no domínio. Quando estiver pronto, ele começará a exfiltração de dados e a implementar o ransomware.

Esta combinação de spam/phishing tradicional, vishing/engenharia social e acesso remoto parece ser uma nova cadeia de ataque baseada em pretextos cuidadosamente elaborados. O ataque pode também ser a primeira utilização do Microsoft Quick Assist como uma ferramenta de infeção de rede por um ator de ameaça conhecido. O Quick Assist está disponível através da Microsoft Store e pode ser bloqueado ou desativado a qualquer momento.

árvore genealógica da Black Basta

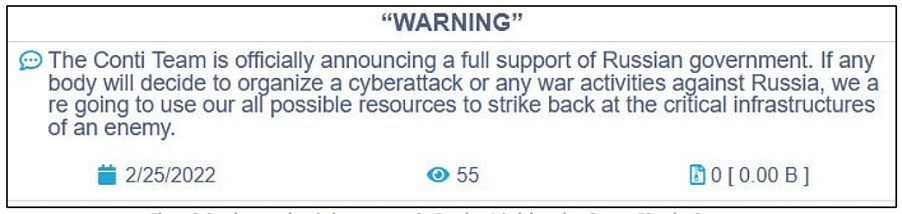

Black Basta tem sido associado a vários atores de ameaça e grupos notáveis, principalmente através de semelhanças em táticas, técnicas e procedimentos (TTPs), bem como através de sobreposições operacionais diretas. Acredita-se amplamente que seja outra rebrand ou ramificação do grupo de ransomware Conti. Conti desapareceu em maio de 2022, provavelmente devido a conflitos internos causados pela sua declaração de apoio à Rússia.

Faz sentido que os atores da ameaça Conti se dividam, rebrandem e continuem a usar métodos e recursos antigos.

Analistas de blockchain da Elliptic “rastrearam Bitcoin no valor de vários milhões de dólares de carteiras ligadas à Conti para aquelas associadas ao operador Black Basta.” Tanto a Conti como a Black Basta usam a exchange de criptomoedas russa Garantexpara lavar os seus resgates.

Os investigadores também ligaram o Black Basta ao ator de ameaça FIN7, também conhecido como Carbanak e muitos outros nomes ao longo dos anos. O FIN7 trabalhou com muitos operadores de ransomware ao longo dos anos, incluindo REvil, CLop, Blackmatter, ALPHV, e Darkside (Colonial Pipeline).

Também sabemos que o QakBot é frequentemente utilizado pelo Black Basta para obter acesso inicial e facilitar o movimento lateral dentro de ambientes comprometidos. O QakBot, também conhecido como Qbot, Pinkslipbot e Quakbot, é uma plataforma de malware multifuncional que começou a sua vida em 2007 como um simples Trojan bancário. O desenvolvimento contínuo e os aprimoramentos transformaram-no num downloader, worm, backdoor, keylogger e botnet. Também pode explorar partilhas de rede e vulnerabilidades, o que lhe confere as capacidades de movimento lateral utilizadas pelo Black Basta. O QakBot foi desmantelado pelas autoridades em agosto de 2023, mas variantes do QakBot retornaram mais tarde nesse ano.

Essas relações não nos dizem quem é a Black Basta, mas revelam a interconexão do ecossistema do cibercrime. Grupos rivais usam os mesmos intermediários, a mesma infraestrutura e, por vezes, os mesmos afiliados.

Proteja-se

A Agência de Cibersegurança e Segurança de Infraestruturas dos EUA (CISA) publicou este aviso que inclui indicadores de compromisso (IoC) e procedimentos de mitigação. Deve rever estes para obter informações detalhadas sobre a ameaça Black Basta. Além disso, certifique-se de que está a seguir as melhores práticas padrão de backups regulares, gestão de patches atempada, segurança de e-mail, segmentação de rede e formação de sensibilização sobre segurança.

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria . Visite o nosso site para ver como defendemos e-mail, rede, aplicações e dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança