Dell: 49 milhões de registos de clientes expostos num ataque automatizado

"Temos tentado contactá-lo em relação à garantia alargada do seu portátil."

Há algumas semanas, Daily Dark Web relatou que a Dell tinha sido violada. Na verdade, relataram que um agente de ameaça estava a afirmar vender uma base de dados da Dell contendo 49 milhões de registos de clientes. Estes registos cobriam informações sobre sistemas adquiridos à Dell entre 2017 e 2024, e os dados continham muitos detalhes de clientes—incluindo etiquetas de serviço, números de itens, detalhes de garantia, endereços, números de telefone e mais. A Dell confirmou esta violação e alertou as vítimas por volta de 10 de maio de 2024.

Notificação por email da Dell sobre violação de dados

A primeira ideia foi que íamos assistir a uma vaga massiva de phishing, smishing e vishing utilizando estes dados como isco. Isto está sem dúvida a ser preparado (oh, que alegria!), embora este autor estivesse mais preocupado com a forma como esses dados foram efetivamente exfiltrados.

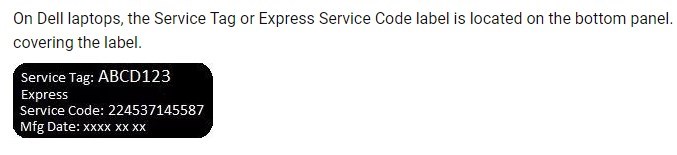

Os detalhes da violação não são tranquilizadores. A pessoa que recolheu os dados partilhou várias capturas de ecrã de e-mails que enviou à Dell sobre a vulnerabilidade, aos quais não foi respondido – isto foi confirmado pela Dell. A recolha em si foi feita por força bruta de um portal online de parceiros. O agente da ameaça registou várias contas no portal como parceiro, e estas contas foram todas aprovadas em 48 horas. Uma vez aprovadas, ele gerou etiquetas de serviço aleatórias – estes são números e consoantes de sete dígitos, pelo que há um padrão a seguir para a geração. Pode ver um exemplo nesta imagem tirada do site de suporte da Dell:

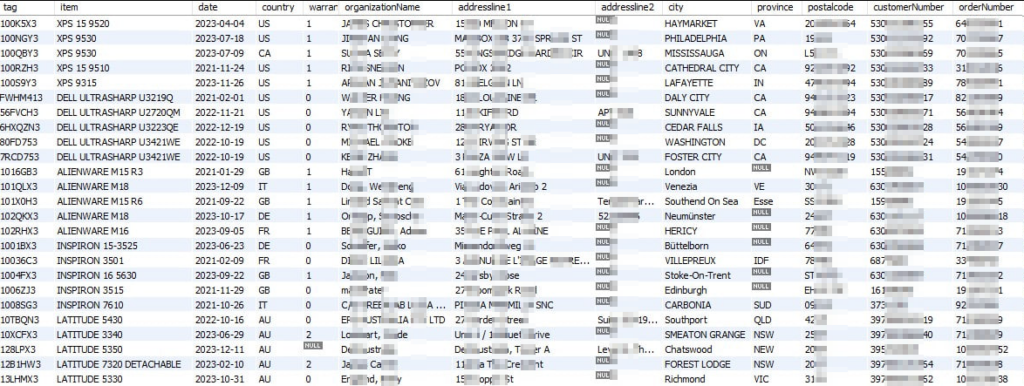

Esta é uma captura de ecrã de uma amostra dos dados violados. Pode ver a etiqueta de serviço na coluna mais à esquerda dos dados aqui apresentados:

A etiqueta de serviço Dell é semelhante a um número de série e é utilizada para ajudar os clientes a acompanhar informações do produto, como especificações técnicas, documentação e garantia. O sistema de suporte da Dell identifica drivers, acessórios e componentes internos compatíveis para o seu produto utilizando este identificador de etiqueta de serviço.

O portal de parceiros permitiu que qualquer nível de parceiro acedesse a esta informação sem qualquer verificação de autorização sobre se o parceiro estava autorizado a aceder à informação específica do cliente. O atacante enviou cerca de 5000 pedidos por minuto para esta página durante a duração do ataque. Isso equivale a aproximadamente três semanas de um ataque de força bruta que enviou mais de 50 milhões de pedidos e capturou cerca de 49 milhões de registos de clientes. O atacante então enviou múltiplos emails para a Dell para divulgar a vulnerabilidade. Um porta-voz da Dell confirmou que receberam as mensagens.

É aqui que as coisas ficam turvas. TechCrunch relata que a Dell enviou a notificação de violação a alguns clientes cujos detalhes não fazem parte da base de dados de violação. No entanto, a Dell afirma que já estavam cientes do incidente e que estavam "a implementar os nossos procedimentos de resposta e a tomar medidas de contenção." Algo não bate certo, mas uma coisa é certa – como vemos frequentemente, a segurança é uma reflexão tardia.

Na nossa perspetiva, a violação foi causada por pelo menos quatro questões – um processo e três técnicas.

O problema do processo é que a conta de parceiro é criada em 24-48 horas sem muita verificação. No entanto, isto não é um problema se as três questões técnicas seguintes forem resolvidas.

O primeiro problema técnico é que, quando uma conta de parceiro é criada, não é fornecido qualquer direito associado ou forma de autorização para permitir que esse parceiro pesquise e trabalhe com etiquetas de serviço específicas. Isto é particularmente grave, uma vez que os dados não são apenas detalhes do hardware—incluem, entre outras coisas, o endereço físico do cliente.

A segunda é a falta de proteção contra automação. 5000 pedidos/minuto durante 3 semanas de uma conta sem limitação de taxa. Mesmo que 5 contas sejam usadas, isso é 1000/pedidos/minuto/conta.

Isto leva-nos ao terceiro problema – falta de visibilidade e alerta. As equipas de segurança de TI não foram alertadas para este comportamento de ataque óbvio. Existem duas razões possíveis para isto:

Não havia registo nem alertas para as APIs por trás do portal.

Este tipo de acesso a dados é comum e não ultrapassou os seus limiares de alerta.

Pelo que parece, esta interface web tem uma API. Como uma nota de investigação da Forrester afirmou há alguns anos, “APIs são a nova montra, mas a segurança não acompanhou.” Primeiro, não foi ativada nenhuma autorização para os endpoints – permitindo que qualquer pessoa veja os dados e informações pessoais de todos os clientes. Em seguida, não havia limitação de taxa para proteger o servidor contra sobrecargas ou exfiltração de dados. Há uma grande probabilidade de que os protetores da aplicação não soubessem que havia uma API por trás dela que precisava ser protegida (Shadow API) – isto seria tanto uma falha de processo quanto uma falha de segurança técnica.

Não havia salvaguardas – processuais ou técnicas – contra novas contas realizarem um número tão grande de pedidos. Não havia alertas (embora a Dell afirme o contrário), e isso permitiu a persistência do atacante por TRÊS SEMANAS COM 5000 PEDIDOS/MINUTO!@!@!@?!@!?!??!

(Perdoe a minha indignação – tem sido um longo dia, e o pleno impacto desta violação está a começar a fazer-se sentir, vindo na sequência das violações 23andMe e Roku.)

A Barracuda pode ajudar.

O artigo de hoje é patrocinado por…. Barracuda Application Protection! Barracuda Application Protection é uma plataforma abrangente de Aplicação Web e Proteção de API que é fácil de usar e gerir. Neste caso, proporciona as seguintes proteções relevantes –

A Descoberta de API com tecnologia de aprendizagem automática utiliza dados de tráfego em tempo real para identificar endpoints de API (Shadow ou outros) e, em seguida, ativa automaticamente a proteção para os endpoints de API descobertos.

Limitação Avançada de Taxa e Tarpits que podem funcionar tanto numa configuração por IP como por dispositivo. A configuração por dispositivo é muito útil quando os seus clientes estão atrás de um NAT e utilizam vários dispositivos.

Aplicação de autorização até ao nível do parâmetro, com integrações com JWT e certificados de cliente. Isto inclui a capacidade de aplicar VBAAC e ABAC.

Proteção contra Apropriação de Conta com tecnologia de Aprendizagem Automática com múltiplas camadas de proteção, incluindo proteção contra preenchimento de credenciais (para contas conhecidas comprometidas) e Proteção de Conta Privilegiada (para contas que foram recentemente assumidas).

Proteção Avançada contra Bots potenciada por Machine Learning que identifica e bloqueia os bots mais avançados, incluindo scrapers.

Registo detalhado e alertas, incluindo integrações com soluções SIEM/SOAR/XDR como Azure Sentinel, Splunk, SumoLogic, Barracuda XDR, e mais.

Barracuda oferece proteção completa de aplicações e a plataforma de cibersegurança mais abrangente do setor que defende todos os vetores de ataque com inteligência de ameaças em tempo real e resposta a incidentes. Visite o nosso website para ver como defendemos e-mail, redes, aplicações e dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança