Destaque de Ameaça: Atacantes abusam de serviços de proteção de URLs para mascarar links de phishing

À medida que os defensores apertam o controlo sobre as ferramentas e técnicas utilizadas em ataques de phishing, os adversários estão a encontrar novas formas de contornar a deteção e de atacar potenciais vítimas. Por exemplo, muitos ataques de phishing dependem de convencer os utilizadores a clicar num link comprometido que os leva a uma página web onde os atacantes tentam recolher as suas credenciais.

As ferramentas de segurança tornaram-se mais eficazes na identificação de tais links, pelo que os atacantes começaram a implementar técnicas como a ofuscação de URLs usando serviços legítimos de encurtamento de links para ocultar links maliciosos. Estas técnicas estão agora a evoluir para abordagens técnicas altamente elaboradas que aproveitam a reputação da marca e do domínio.

Investigadores da Barracuda descobriram recentemente uma série de ataques de phishing que abusam de serviços legítimos de proteção de URL para ocultar o URL malicioso e enganar utilizadores incautos a clicarem no link.

Ativar a proteção de URL em si mesmo

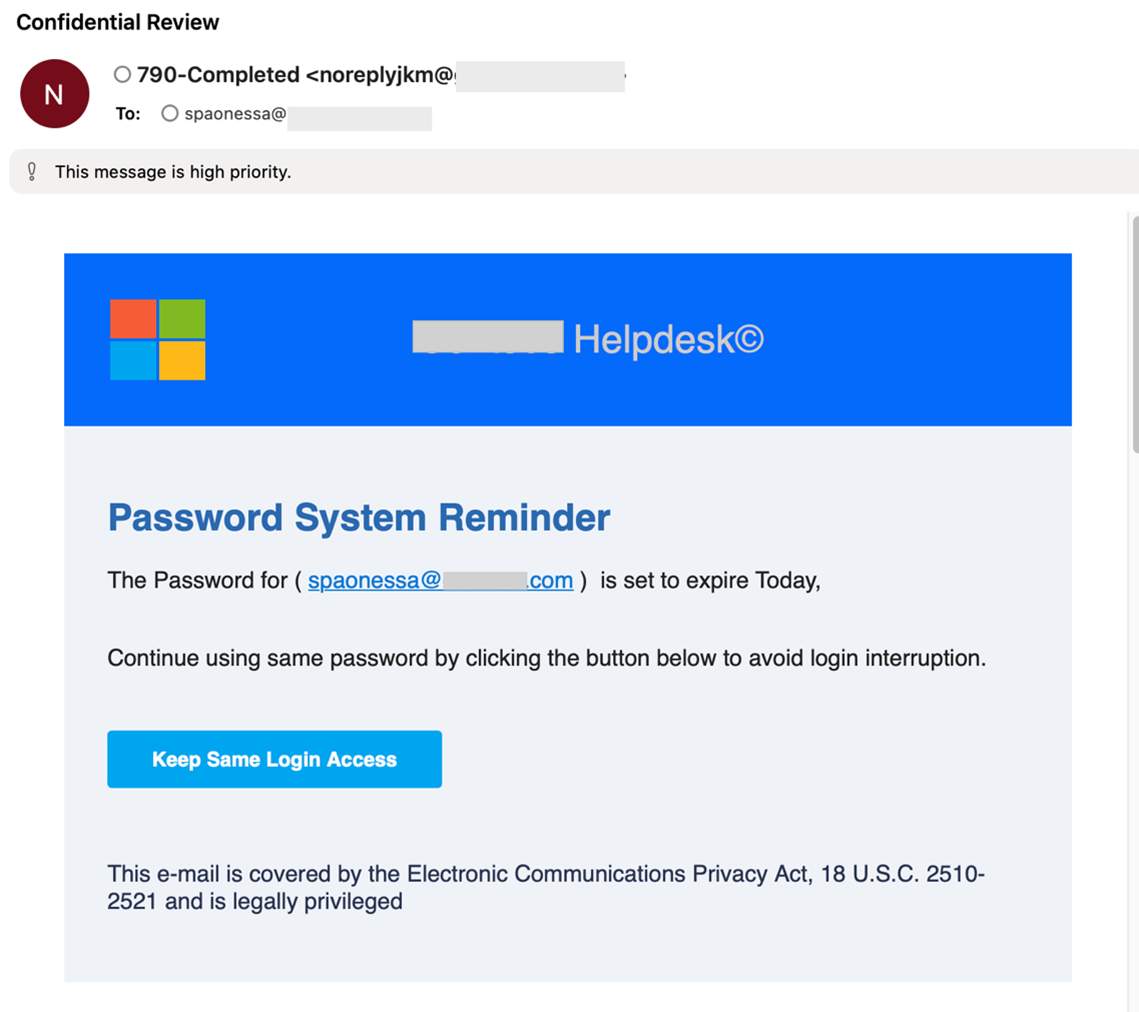

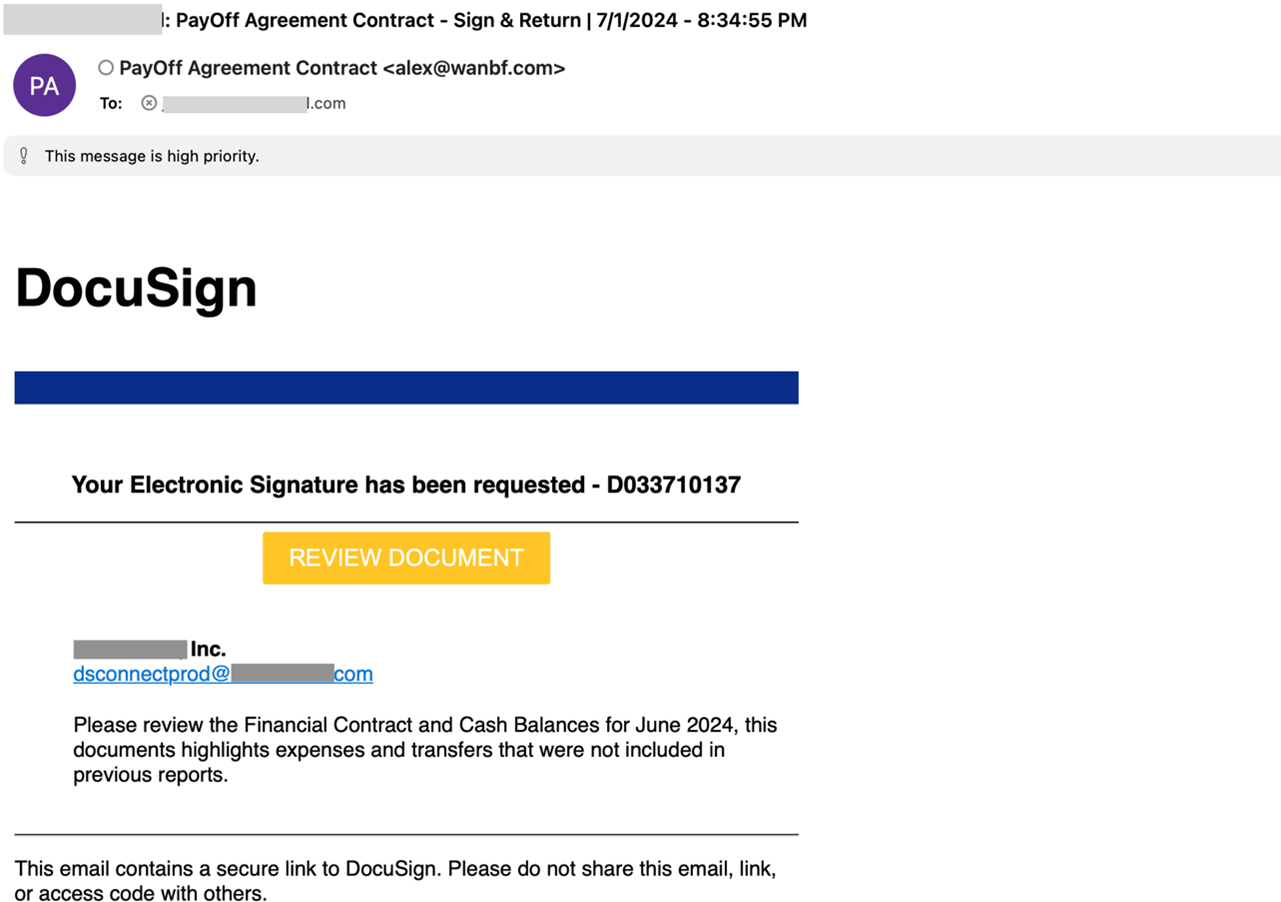

A partir de meados de maio de 2024, os investigadores da Barracuda observaram ataques de phishing a aproveitar-se de três diferentes serviços de proteção de URL para mascarar os seus URLs de phishing. Os serviços são fornecidos por marcas confiáveis e legítimas. Até à data, estes ataques têm como alvo centenas de empresas, se não mais.

Os serviços de proteção de URL funcionam da seguinte forma: Se um URL estiver incluído num e-mail, o serviço copia-o, reescreve-o e, em seguida, incorpora o URL original dentro do reescrito.

Quando o destinatário do email clica no link "encapsulado", é acionada uma verificação de segurança de e-mail do URL original. Se a verificação não encontrar problemas, o utilizador é redirecionado para o URL. Nos ataques observados, os utilizadores foram redirecionados para páginas de phishing concebidas para roubar informações sensíveis.

Como os atacantes podem obter acesso ao serviço

É provável que os atacantes tenham conseguido aceder aos serviços de proteção de Links de URL — intencionalmente ou de forma oportunista — após comprometerem as contas de utilizadores legítimos.

Depois de o atacante ter assumido o controlo de uma conta de e-mail, pode falsificar a identidade do proprietário, infiltrar-se e examinar as suas comunicações de e-mail, também conhecido como Business Email Compromise (BEC) ou sequestro de conversas.

Os links nos e-mails ligados à conta ou na assinatura de e-mail do utilizador revelarão se está a ser utilizado um serviço de proteção de URL e qual.

Para aproveitar a proteção de URL para reescrever os seus próprios URLs de phishing, os atacantes precisariam ter acesso aos sistemas internos para reescrever o URL de phishing, o que é extremamente raro, ou mais provavelmente enviar um e-mail de saída para si mesmos usando as contas comprometidas, com o link de phishing no e-mail.

Ao entregar essa mensagem, a solução de segurança de e-mail relevante instalada pelo utilizador irá reescrever o URL de phishing usando o seu próprio link de proteção de URL. O atacante pode então usar esse link para ocultar URLs maliciosos nas suas campanhas de phishing.

Os fornecedores de proteção de URL podem não ser capazes de validar se o URL de redirecionamento a ser utilizado por um cliente específico está realmente a ser utilizado por esse cliente ou por um intruso que se apoderou da conta.

Os links maliciosos de URL foram incluídos em e-mails de domínios como wanbf[.]com e clarelocke[.]com, projetados para se parecerem com lembretes de DocuSign e de redefinição de senha.

Conclusão

As ferramentas tradicionais de segurança de e-mail podem ter dificuldade em detetar estes ataques. A defesa mais eficaz é uma abordagem em camadas, com vários níveis de segurança que podem detetar e bloquear atividades invulgares ou inesperadas, por mais complexas que sejam. Soluções que incluem capacidades de machine learning, tanto ao nível do gateway como após a entrega, garantirão que as empresas estão bem protegidas.

Como acontece com todas as ameaças transmitidas por e-mail, as medidas de segurança devem ser complementadas por formação ativa e regular de sensibilização sobre segurança para os colaboradores sobre as últimas ameaças e como identificá-las e reportá-las.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar