Os ficheiros de caso do SOC: XDR neutraliza unidade externa carregada de ameaças direcionada a MSP

Resumo do incidente

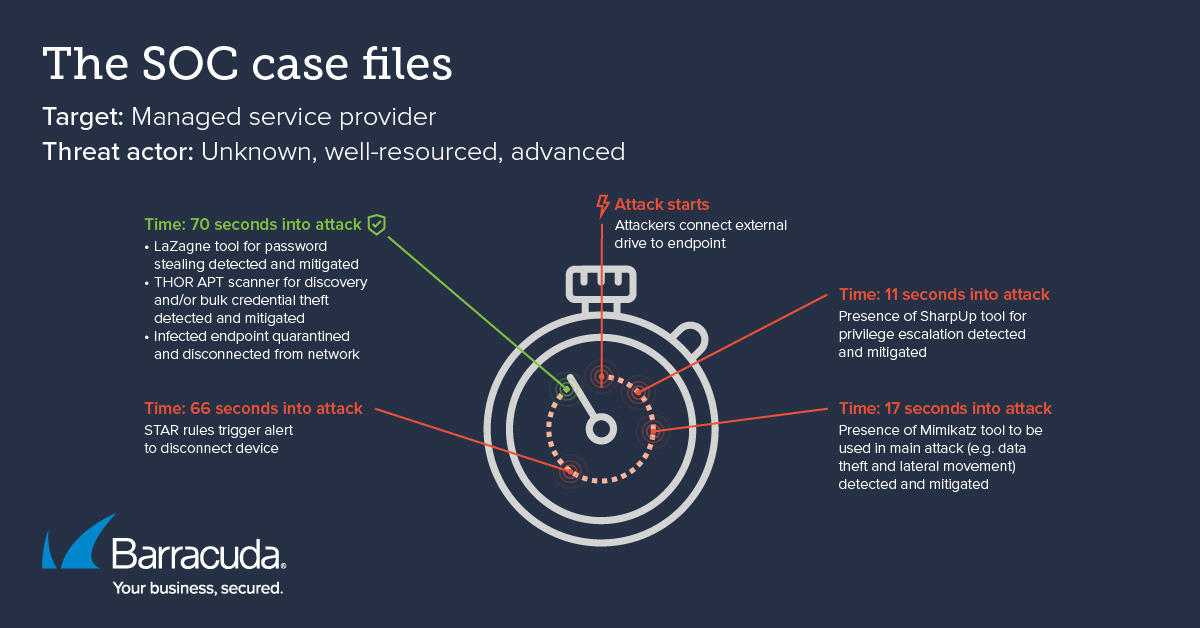

- Um fornecedor de serviços geridos (MSP) baseado nos EUA foi alvo de um ator de ameaça bem equipado pouco antes do feriado de Ação de Graças.

- Os atacantes conectaram uma drive externa maliciosa carregada com ferramentas de hacking avançadas a uma única estação de trabalho.

- Em pouco mais de um minuto, a ameaça foi mitigada: O SOC identificou as ferramentas não autorizadas, colocou-as em quarentena e isolou o endpoint.

O incidente foi detetado, contido e mitigado pelo Centro de Operações de Segurança (SOC) 24/7 da Barracuda. O SOC faz parte de Barracuda Managed XDR, um serviço de visibilidade ampliada, deteção e resposta (XDR) que fornece aos clientes serviços de deteção de ameaças, análise, resposta a incidentes e mitigação liderados por humanos e IA, 24 horas por dia, para proteger contra ameaças complexas.

Como o ataque se desenrolou

O ataque ocorreu no dia anterior ao Dia de Ação de Graças, um importante feriado nos EUA.

- Na manhã de 27 de novembro, os sistemas automáticos do SOC detetaram uma série de ferramentas de hacking avançadas a aparecerem em rápida sucessão numa única estação de trabalho na rede de um MSP monitorizado.

- As ferramentas estavam todas a ser carregadas na mesma pasta do Windows a partir de uma unidade externa não autorizada conectada à estação de trabalho.

A principal tentativa de ataque

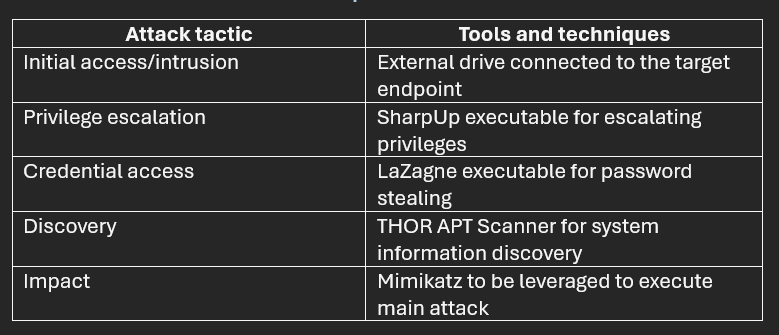

- O núcleo do ataque tentado envolvia quatro ferramentas de hacking conhecidas.

- O primeiro deles foi um executável chamado SharpUp, que um atacante pode usar para tentar escalar os seus privilégios numa conta comprometida.

- O segundo era um ficheiro malicioso chamado LaZagne. Esta é uma ferramenta de roubo de palavras-passe que os atacantes provavelmente incluíram caso não conseguissem escalar os privilégios de uma conta comprometida usando o SharpUp. Poderiam então usar o LaZagne para tentar obter credenciais para contas existentes com privilégios mais elevados.

- Relatórios de inteligência de ameaças indicam que o LaZagne tem sido utilizado em ataques recentes por atores de ameaças sofisticados, incluindo ameaças persistentes avançadas (APTs) baseadas na China.

- A terceira ameaça foi o Mimikatz, uma ferramenta muito comum usada por atacantes para inúmeras tarefas, incluindo a extração de informação sensível e movimento lateral.

- A quarta ferramenta encontrada pelos analistas do SOC foi o THOR APT Scanner. Esta ferramenta é tipicamente utilizada por profissionais de segurança para identificar atividades maliciosas por agentes de ameaça, mas também pode ser usada pelos próprios atacantes para várias tarefas, incluindo o roubo em massa de nomes de utilizador e palavras-passe.

Resposta e mitigação de ameaças

- O agente SentinelOne do XDR Endpoint Security detetou com sucesso as quatro ferramentas de hacking, marcou-as como ameaças e mitigou-as em conformidade.

- As regras personalizadas do Storyline Active Response (STAR) desenvolvidas pelos engenheiros do SOC da Barracuda detetaram eficazmente a presença do Mimikatz e tomaram medidas de resposta automatizadas para isolar o endpoint comprometido.

- Ao isolar o endpoint e terminar a conectividade de rede, a ameaça foi contida e removida antes que quaisquer processos maliciosos pudessem ser gerados.

- A equipa SOC analisou os eventos, emitiu um alerta e contactou diretamente o MSP com um resumo detalhado das deteções e das ações de resposta correspondentes.

- O SOC forneceu recomendações críticas de segurança para ajudar o Fornecedor de Serviços Geridos (MSP) a reforçar a proteção do seu ambiente, incluindo a restrição do acesso a discos externos.

Principais aprendizagens

- Os agentes de ameaça são conhecidos por realizar ataques durante feriados importantes — períodos em que as equipas de segurança tradicionais podem estar com menos pessoal, e as organizações podem estar, de um modo geral, menos vigilantes.

- Os provedores de serviços geridos são um alvo crescente para os atores de ameaça que compreendem que, se conseguirem violar com sucesso um MSP, podem expandir o alcance do ataque para as organizações cuja infraestrutura de TI é gerida pelo MSP.

- Ter um SOC que opera 24/7/365, como a equipa Barracuda Managed XDR SOC, para fornecer capacidades contínuas e permanentes de deteção e resposta a ameaças é crucial.

As principais ferramentas e técnicas utilizadas no ataque

Indicadores de compromisso conhecidos (IOCs) observados neste ataque

- SharpUp SHA1: 4791564cfaecd815ffb2f15fd8c85a473c239e31

- LaZagne SHA1: 0e62d10ff194e84ed8c6bd71620f56ef9e557072

- Mimikatz SHA1: d1f7832035c3e8a73cc78afd28cfd7f4cece6d20

- THOR APT SHA1: 5c154853c6c31e3bbee2876fe4ed018cebaca86f

Funcionalidades do Barracuda Managed XDR, como inteligência contra ameaças, resposta automática a ameaças e a integração de soluções mais amplas, como Segurança de Servidor XDR, Segurança de Rede XDR e Segurança de Nuvem XDR, proporcionam proteção abrangente e podem reduzir drasticamente o tempo de permanência.

Para mais informações sobre como o Barracuda Managed XDR e o Centro de Operações de Segurança podem ajudar, por favor contacte-nos.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar