Os ficheiros de caso SOC: RansomHub explora falha no FortiGate em ataque bloqueado por XDR

A equipa Managed XDR da Barracuda recentemente conteve um ataque determinado e complexo por um gangue de ransomware. Os atacantes tentavam encontrar uma forma de entrar na rede de uma empresa de manufatura desde dezembro de 2024 e finalmente conseguiram ao explorar uma vulnerabilidade exposta no firewall.

Resumo do incidente

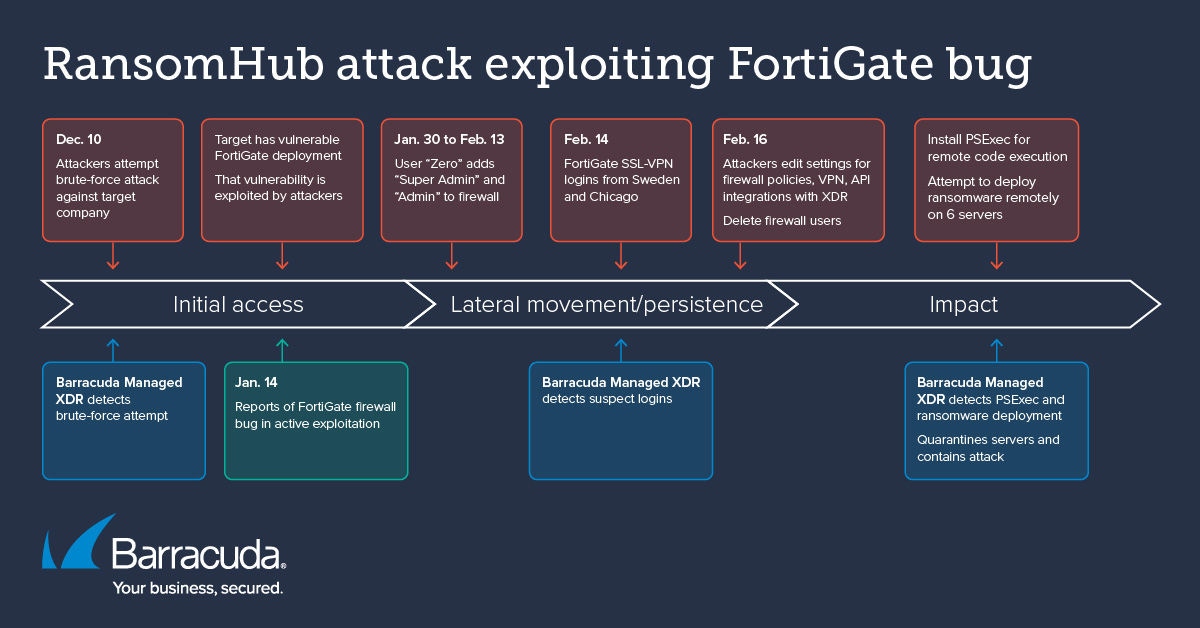

- Os atacantes tentaram inicialmente obter acesso através de um ataque de força bruta em dezembro de 2024, mas foram detetados pelo Barracuda Managed XDR.

- Os atacantes regressaram em janeiro de 2025, procurando áreas de fraqueza através de ligações SMB voltadas para o exterior.

- Os atacantes finalmente conseguiram acesso através de um firewall FortiGate vulnerável.

- Isso permitiu-lhes contornar a autenticação, adicionar e eliminar utilizadores do firewall, e editar definições de VPN e integrações de API com XDR — antes de eliminar todos os outros utilizadores do firewall e bloquear a vítima fora da sua rede.

- Os atacantes tentaram implementar o ransomware em servidores usando execução remota de código.

- Os dispositivos afetados foram imediatamente colocados em quarentena pelo Barracuda Managed XDR, e a equipa alertou o cliente.

- Os engenheiros SOC trabalharam com o alvo na recuperação e investigação.

O SOC faz parte de Barracuda Managed XDR, um serviço de visibilidade, deteção e resposta (XDR) alargadas que oferece aos clientes serviços de deteção, análise e mitigação de ameaças, liderados por humanos e IA, 24 horas por dia, para proteção contra ameaças complexas.

Como o ataque se desenrolou

Acesso inicial

- Em 10 de dezembro de 2024, o Barracuda Managed XDR detetou um adversário a tentar forçar a firewall de um cliente através de força bruta usando a conta "admin". O ataque foi executado a partir de um endereço IP registado na China, conhecido por ser utilizado para atividades maliciosas. O cliente foi imediatamente alertado.

- Os atacantes voltaram um mês depois. No dia 3 de janeiro, começaram a explorar a rede do alvo aproveitando as ligações externas SMB. Server Message Block (SMB) permite partilha de ficheiros, partilha de impressoras, navegação na rede e comunicação de processo para processo numa rede de computadores. Aproveitar estas ligações permite a um atacante procurar áreas de fraqueza. Após 10 dias disto, os atacantes parecem ter desistido a 13 de janeiro.

- Um dia depois, a 14 de janeiro, a Fortinet reportou que uma vulnerabilidade crítica de dia zero de 2024, que afeta dispositivos FortiGate, estava a ser explorada ativamente em campo. Esta vulnerabilidade, rastreada como CVE-2024-55591, permite que atacantes contornem a autenticação para obter privilégios administrativos completos em dispositivos vulneráveis. Isto pode permitir que atacantes alterem configurações de firewall, criem contas de administrador maliciosas, acedam a redes internas e mais.

- O alvo tinha um firewall FortiGate vulnerável.

- Após as suas tentativas malsucedidas de forçar o firewall e o sucesso limitado com os esforços de reconhecimento, o firewall vulnerável finalmente ofereceu aos atacantes uma forma de entrar.

O ataque principal

- Entre 30 de Janeiro e 13 de Fevereiro, um utilizador com o nome de "Zero" adicionou dois novos utilizadores, "Super Admin" e "Admin" ao firewall FortiGate do alvo.

- Na sexta-feira, 14 de fevereiro, o Barracuda Managed XDR detetou novos inícios de sessão SSL-VPN vindos tanto da Suécia como de Chicago.

- Pouco tempo depois, os atacantes começaram a editar as políticas de firewall do alvo, as definições de VPN, os perfis de utilizadores locais e as integrações de API com XDR para obter controlo total do ambiente da vítima.

- No domingo, 16 de fevereiro, os atacantes eliminaram outras contas de utilizadores e removeram regras de firewall concebidas para bloquear tráfego de certas localizações. Isto apagou qualquer vestígio da atividade dos atacantes e bloqueou a vítima fora da sua própria rede.

- Barracuda Managed XDR também viu que a ferramenta PSExec tinha sido instalada no controlador de domínio e nos servidores de backup, provavelmente para permitir a execução remota de código e movimento lateral.

- Os atacantes tentaram então implementar o ransomware RansomHub em seis servidores usando múltiplos executáveis através de execução remota. O Barracuda Managed XDR detetou imediatamente esta atividade, colocou os servidores em quarentena e contactou o cliente.

- RansomHub é uma plataforma de ransomware como serviço (RaaS) relativamente nova, mas prolífica. No final de 2024, tornou-se o grupo de ransomware líder. O seu sucesso deve-se em parte à sua estrutura de pagamento favorável, onde os afiliados ficam com 90% dos resgates obtidos. RansomHub é um bom exemplo do ecossistema em evolução para ransomware, onde métodos de ataque sofisticados, o compartilhamento e reutilização de ferramentas e recursos, e parcerias cibercriminosas se combinam para tornar a ameaça altamente adaptável e difícil de combater.

Restaurar e recuperar

- Após a neutralização do incidente, os engenheiros de Resposta a Incidentes do SOC trabalharam com o alvo para investigar o incidente e ajudar na recuperação.

- A equipa SOC empreendeu uma orientação completa de incidente para estabelecer o ponto de entrada e o ciclo de vida do ataque subsequente.

- A investigação completa levou cerca de duas semanas, e após a sua conclusão, a equipa SOC forneceu um relatório de incidente à organização alvo para que pudessem abordar corretamente os itens de ação pendentes e as lições aprendidas.

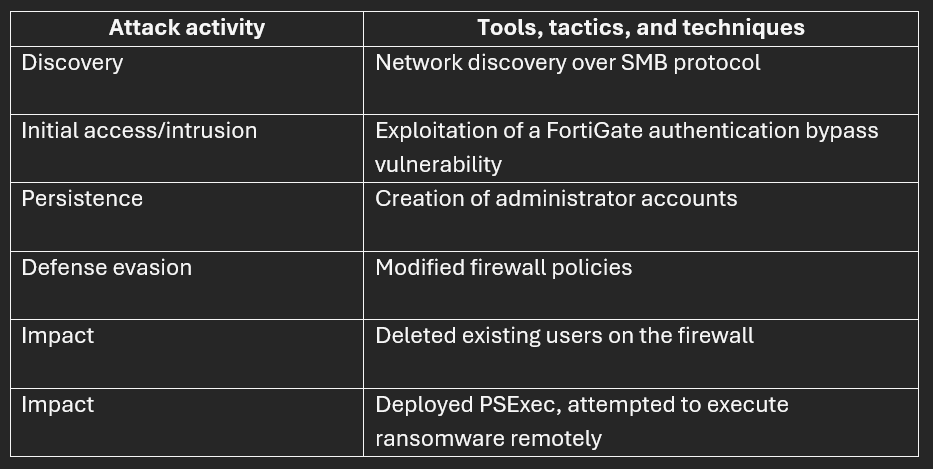

As principais ferramentas e técnicas utilizadas no ataque

Indicadores de Compromisso detetados neste ataque:

Os executáveis utilizados pelos atacantes foram:

- 3e9a87df1c99c3907f4a00f4d5902380960b78dd

- c4780dde6daaed7129c077ae3c569659296ca41f

- e2e35e9fc1a7bcdf21124cbdaaa41572d27ed88a

- 9664762c8b1f62c355a5a786a1a1616c73aaa764

Endereços IP utilizados pelo agente de ameaça:

- 208[.]91[.]112[.]55

- 80[.]94[.]95[.]248

- 13[.]37[.]13[.]37

Lições aprendidas

Este incidente ilustra como os atacantes tentarão diferentes abordagens para tentar obter acesso a um alvo — e uma vulnerabilidade de alta gravidade não mitigada deixa uma organização extremamente exposta.

A melhor proteção contra tais ataques são defesas abrangentes e em camadas com visibilidade integrada e ampliada. Isto deve ser acompanhado por um forte foco nos princípios básicos de cibersegurança. Por exemplo:

- Instale sempre as atualizações de software de segurança ou implemente soluções alternativas para vulnerabilidades chave — logo que seja praticamente possível.

- Sempre imponha MFA, especialmente em contas de VPN que são acessíveis externamente.

Funcionalidades do Barracuda Managed XDR, como inteligência de ameaças, Resposta a Ameaças Automatizada e a integração de soluções mais amplas, como XDR Server Security, XDR Network Security e XDR Cloud Security, oferecem proteção abrangente e podem reduzir drasticamente o tempo de permanência.

Para mais informações: Barracuda Managed XDR e SOC.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança