Os ficheiros de caso do SOC: Gangue de ransomware armada com Python reaparece para enfrentar uma muralha de defesas XDR

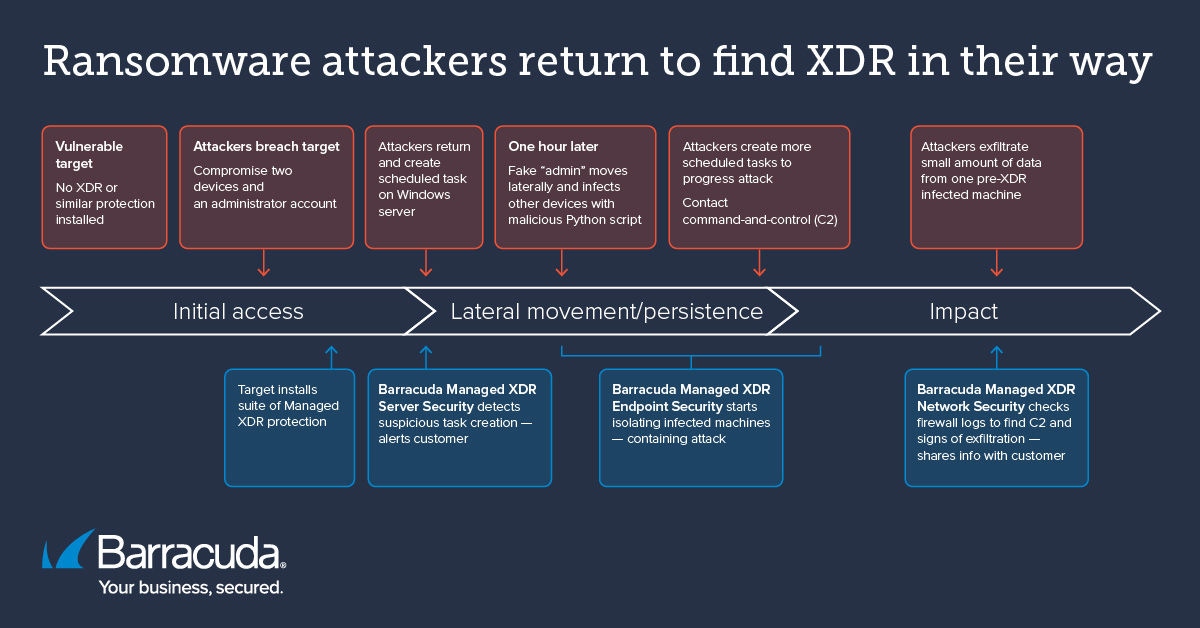

Recentemente, a equipa de Managed XDR da Barracuda conteve um ataque suspeito de ransomware onde os atacantes tinham acedido à rede de uma empresa antes de instalar o XDR, comprometendo várias máquinas Windows e uma conta de administrador. Quando os atacantes voltaram para completar o ataque, um conjunto de soluções Barracuda Managed XDR estava em funcionamento — capaz de rastrear, conter e neutralizar o ataque.

Resumo do incidente

- Em algum momento antes da implementação do Barracuda Managed XDR, um grupo de ransomware suspeito ganhou acesso à rede da empresa vulnerável e comprometeu duas máquinas e uma conta de administrador.

- Quando os atacantes tentaram lançar o ataque principal, no entanto, um conjunto de soluções Managed XDR estava em vigor, capaz de detectar, monitorizar, conter e neutralizar a atividade do ataque, apesar da violação pré-existente.

- Os atacantes não conseguiram espalhar-se amplamente e causar danos significativos, mesmo quando criaram tarefas agendadas, moveram-se lateralmente, infetaram mais máquinas com uma carga maliciosa baseada em Python, contactaram o comando e controlo (C2) e exfiltraram uma pequena quantidade de dados de uma máquina infetada.

- O poder combinado da segurança de servidor Managed XDR, segurança de endpoint e segurança de rede isolou as máquinas infectadas e partilhou informações dos registos de firewall que revelaram as comunicações C2 e exfiltração, para que o cliente estivesse totalmente ciente do que tinha acontecido e pudesse antecipar potenciais repercussões, abordar lacunas e reforçar a proteção para o futuro.

Barracuda Managed XDR é um serviço de visibilidade, deteção e resposta (XDR) alargado, suportado por um centro de operações de segurança (SOC) especializado que oferece aos clientes serviços de deteção, análise e mitigação de ameaças liderados por humanos e IA, 24 horas por dia, para proteger contra ameaças complexas.

Como o ataque se desenrolou

Às 8:33 da manhã, o SOC da Barracuda detectou a criação de uma tarefa agendada suspeita na rede de um cliente de Managed XDR. A equipa alertou imediatamente o cliente. Verificou-se que se tratava de um ataque de ransomware em desenvolvimento que, na verdade, tinha começado algum tempo antes de a empresa instalar o Barracuda Managed XDR.

O grupo de ransomware conseguiu aceder à rede, comprometendo duas máquinas, incluindo um servidor Windows e uma conta com privilégios administrativos.

No entanto, quando os atacantes regressaram para lançar o ataque principal, a vítima já tinha implementado um conjunto de serviços Barracuda Managed XDR, incluindo Segurança de Endpoint Managed XDR, Segurança de Servidor e Segurança de Rede. Entre eles, estes serviços conseguiram rastrear e conter o incidente em desenvolvimento.

O ataque principal

Uma hora após criar a tarefa agendada suspeita, o “administrador” tinha-se movido pela rede para infectar mais três dispositivos com um ficheiro Python comprimido chamado python3.12.zip, que foi depois descomprimido via PowerShell.

Também criaram tarefas agendadas adicionais com nomes aleatórios como \Task_e8ixq., T\Task_258bd060, \Task_f6isq e \Task_e8ixq.

As máquinas sequestradas ocasionalmente faziam ping ao seu servidor de comando e controlo (C2).

Os analistas de cibersegurança detetaram esta atividade e colocaram as máquinas em quarentena para impedir que interagissem mais com a rede e disseminassem o ataque.

A equipa também identificou os hashes dos ficheiros do código malicioso e adicionou-os à lista de bloqueio. Isto permitiu ao SOC isolar quaisquer outras instâncias dos ficheiros dentro do ambiente.

Usando registos de firewall recolhidos através do Managed XDR Network Security, a equipa SOC conseguiu encontrar evidências das comunicações C2 com três dos cinco dispositivos infetados. Também descobriram sinais de exfiltração de dados, com uma pequena quantidade de dados enviada para um destino externo a partir de uma das máquinas comprometidas.

Em nome do cliente, a equipa SOC tentou aproveitar o SOAR (Automação e Resposta de Segurança) e a Resposta Automática a Ameaças (ATR) para bloquear o endereço IP malicioso associado ao servidor C2. No entanto, uma má configuração fez com que a tentativa de bloqueio não fosse bem-sucedida. Em vez disso, o SOC trabalhou com o cliente para adicionar rapidamente a lista de bloqueios diretamente no seu firewall.

Com o Managed XDR implementado, os atacantes foram impedidos de causar qualquer dano real.

Lições aprendidas

Apesar da violação anterior que forneceu aos atacantes acesso à rede, o conjunto de serviços geridos de XDR implantados pelo alvo significou que a atividade do ataque foi detetada, rastreada e bloqueada.

A Barracuda Managed XDR Server Security detetou as tarefas agendadas suspeitas criadas no servidor, e o SOC utilizou o Managed XDR Endpoint Security para rastrear estes eventos até diferentes endpoints. Além disso, o Managed XDR Network Security permitiu que a equipa SOC identificasse comunicações com o endereço IP do C2 malicioso.

Trabalhando em conjunto, os serviços forneceram à vítima anteriormente comprometida uma proteção abrangente que reduziu drasticamente o tempo de permanência do intruso, os danos e a interrupção.

Visite o site para mais informações sobre Barracuda Managed XDR e SOC. Para obter as últimas novidades sobre novos recursos e atualizações e novas deteções para o Barracuda Managed XDR, consulte as notas de lançamento mais recentes.

Por que tarefas agendadas podem ser um sinal de alerta de segurança

O primeiro alerta de segurança neste incidente foi acionado pela criação de uma tarefa agendada suspeita. Os atacantes de ransomware muitas vezes usam tarefas agendadas para automatizar diferentes etapas do ataque, maximizando o impacto do ataque enquanto reduzem as chances de deteção.

Os atacantes criam tarefas agendadas por várias razões, incluindo:

- Para libertar a carga útil de ransomware a uma hora específica

- Para manter o acesso à rede, por exemplo, agendando tarefas para executar novamente o malware em intervalos, mesmo que seja detetado e removido.

- Para ajudar na exfiltração discreta de dados, por exemplo, recolhendo e removendo informações em intervalos

- Desativar software antivírus, proteções de firewall ou ferramentas de recuperação do sistema, dificultando a ação da equipa de segurança na correção ou recuperação do incidente

- Distribuir ransomware para dispositivos conectados através da rede

- Para eliminar vestígios de atividade de ataque após a encriptação, tornando mais difícil para as equipas de segurança investigarem como o ataque se desenrolou.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança