Cl0p ransomware: O invasor sorrateiro que ataca enquanto dormes

O ransomware Cl0p é uma operação privada de ransomware gerida por um grupo de cibercrime organizado conhecido como TA505. A operação Cl0p é apenas uma das várias unidades da empresa criminosa TA505, e acredita-se que seja a mais lucrativa. Desde o seu surgimento em 2019, Cl0p extorquiu mais de $500 milhões em pagamentos de resgate e afetou diretamente milhares de organizações e dezenas de milhões de indivíduos globalmente. No último trimestre de 2024, Cl0p ultrapassou Akira e superou o RansomHub para se tornar o grupo de ransomware mais ativo no cenário. No primeiro trimestre de 2025, Cl0p ultrapassou o LockBit como o grupo de ransomware mais prolífico, com base em violações divulgadas publicamente.

Os investigadores acreditam que o nome da marca vem da palavra russa ‘клоп’, ou ‘klop,’ que se traduz para ‘percevejo’ em inglês. Tal como Rhysida, Medusa e BianLian, o nome é provavelmente destinado a transmitir as características adotadas pelo grupo. A maioria dos analistas disse que o pequeno mas poderoso (e nojento) percevejo deve representar furtividade e persistência.

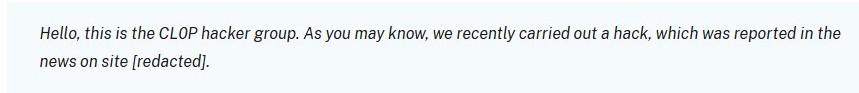

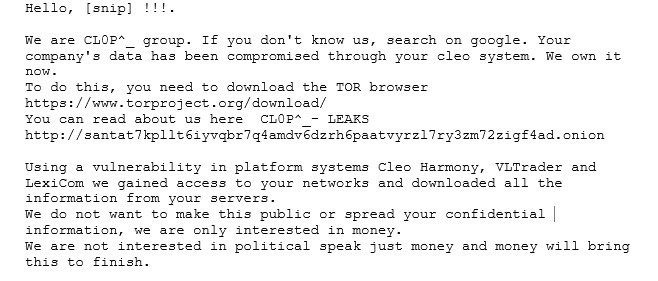

Cl0p é também estilizado como Clop ou CLOP, mas o grupo muitas vezes refere-se a si mesmo com um zero (0) substituindo a letra ‘o’. Esta é uma tática de evasão antiga para passar por filtros de palavras-chave que não reconheceriam as semelhanças entre Clop e Cl0p, e é uma referência à prática de hackers de substituir letras por números e símbolos. No entanto, o grupo não parece muito comprometido com isto, pois também usaram as suas notas de resgate usando CLOP^, Clop, e C|0p.

Quem é Cl0p?

Para responder a esta pergunta, começamos com a empresa cibercriminosa conhecida como TA505. Este é um grupo de língua russa que tem estado ativo desde 2014, realizando ataques com várias famílias de malware, incluindo Dridex e Locky. Além de Cl0p, as atividades criminosas da TA505 incluem corretagem de acesso inicial (IAB), phishing e distribuição de malspam em larga escala, fraude financeira e operações de botnet em grande escala.

A variante de ransomware Cl0p surgiu em 2019 e acredita-se que tenha evoluído do ransomware CrypBoss e CryptoMix. Estas duas variantes surgiram em 2015 e 2016 e desapareceram até 2018. Alguns investigadores acreditam que Cl0p é um sucessor direto de CryptoMix, mas parece mais provável que os operadores anteriores se tenham dividido em vários grupos RaaS diferentes. Seja qual for a história de origem, o ransomware Cl0p perdurou e adaptou-se, sendo agora considerado a 'bandeira' das operações TA505. É a ferramenta de ataque mais conhecida no seu arsenal e demonstra a sofisticação técnica e adaptabilidade do grupo nos métodos de ataque. Cl0p causou danos significativos em todo o mundo através dos seus ataques de cadeia de abastecimento de alto perfil.

Os investigadores colocaram o ransomware TA505 e Cl0p na Rússia ou na Comunidade de Estados Independentes (CEI). O ransomware Cl0p é especificamente programado para não ser executado em sistemas de língua russa, e as comunicações do grupo e os comentários do código contêm elementos de linguagem russa e referências culturais. Os servidores de comando e controlo e os elementos de infraestrutura de pagamento foram rastreados até à Rússia e Europa de Leste.

Os atores do Cl0p também evitam atacar organizações alvo dentro da Rússia e dos antigos estados soviéticos, e os seus padrões de atividade foram observados em alinhamento com o horário de trabalho nos fusos horários da Europa de Leste.

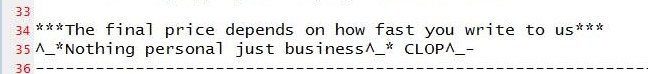

Apesar da provável origem russa, os atores do Cl0p deixam claro que não são hacktivistas nem estão afiliados a qualquer estado-nação.

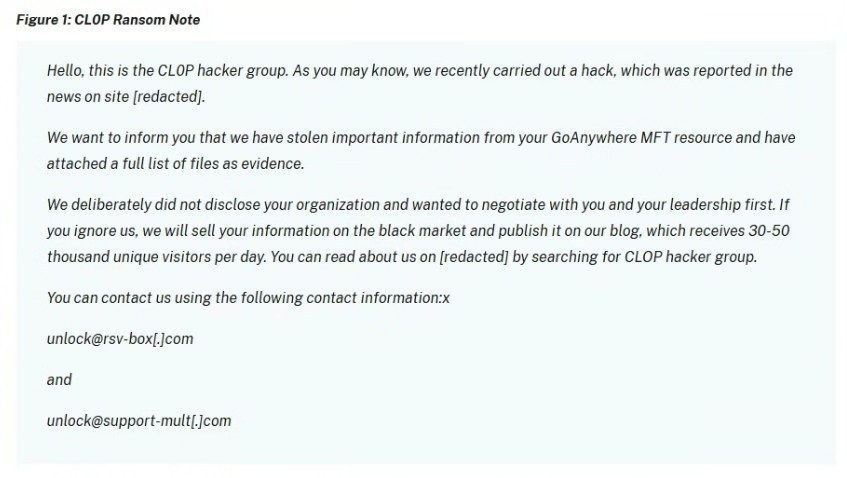

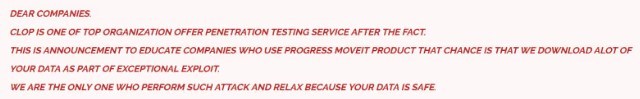

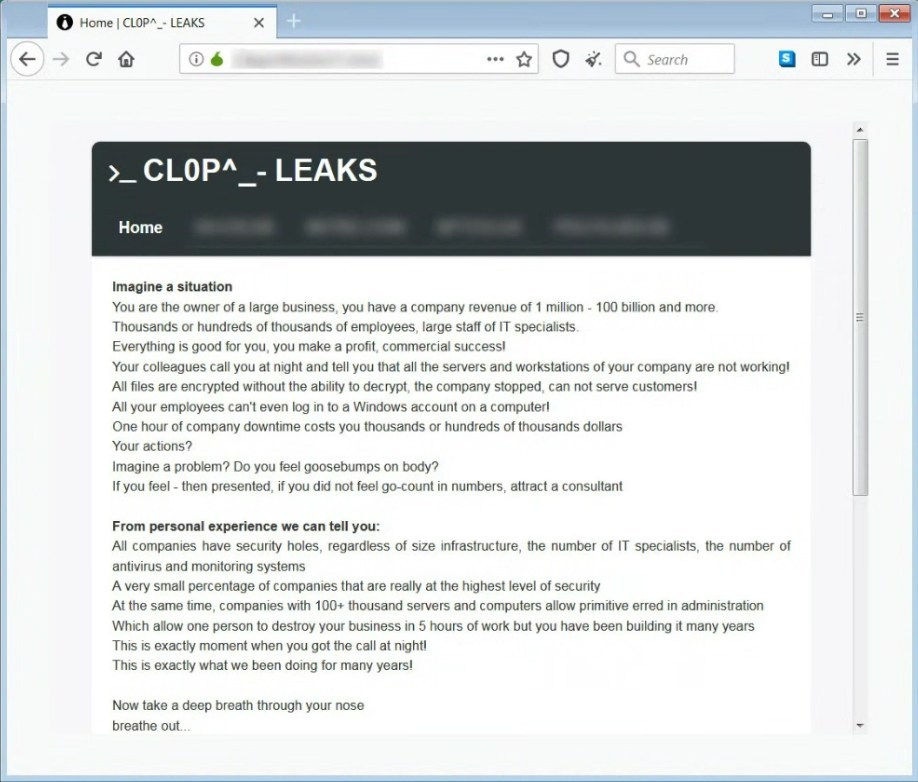

As notas de resgate do Cl0p podem também enfatizar a motivação financeira do grupo:

Não queremos tornar isto público ou divulgar a sua informação confidencial, estamos apenas interessados em dinheiro.

Não estamos interessados em discursos políticos, apenas dinheiro e dinheiro é que trará isto a terminar.” ~via Ransomware.Live

Tendo em conta estas declarações e a falta de provas em contrário, os investigadores acreditam que o Cl0p é motivado por ganhos financeiros e não tem objetivos políticos.

Operações Cl0p

Cl0p é uma operação de ransomware privada com uma equipa central que lida com a maioria dos aspetos das suas campanhas. Em ataques mais significativos, especialmente aqueles que envolvem vulnerabilidades de dia zero, a equipa central TA505 mantém o controlo total de ponta a ponta. Para certas operações, Cl0p tem utilizado seletivamente um modelo de afiliados, onde parceiros de confiança recebem permissão limitada para usar o seu código de ransomware em troca de uma percentagem dos rendimentos do resgate. Isto pode acontecer quando Cl0p / TA505 tem uma operação específica em mente e o grupo precisa de mais 'mãos a trabalhar' para realizar o trabalho.

Esta abordagem flexível coloca Cl0p algures entre operações puras de Ransomware-as-a-Service (RaaS) que dependem de afiliados e grupos de ransomware privados que operam exclusivamente como equipas fechadas. Alguns investigadores e analistas da indústria referem-se a Cl0p como uma operação RaaS porque Cl0p utiliza afiliados conforme necessário.

Cl0p também se destaca por várias outras razões. O grupo especializa-se em explorar vulnerabilidades zero-day previamente desconhecidas, que têm sido utilizadas com sucesso em vários ataques à cadeia de abastecimento. Utilizam táticas agressivas de extorsão, incluindo encriptação, exfiltração de dados, ataques de negação de serviço distribuída (DDoS) e assédio aos stakeholders. Este assédio envolve contactar os empregados, clientes, parceiros e media afetados para pressionar a empresa violada a pagar.

Como Funciona o Cl0p?

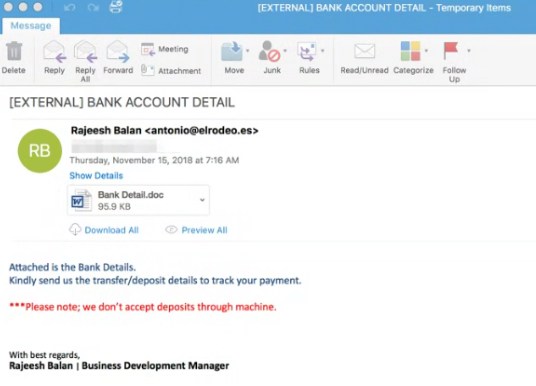

Os métodos primários de distribuição e infeção do Cl0p evoluíram de ataques de phishing sofisticados para exploits avançados de dia zero. As campanhas de phishing utilizavam anexos de email maliciosos, links para sites comprometidos e uma variedade de táticas de engenharia social. O Cl0p é conhecido por usar dados roubados de vítimas existentes para criar uma mensagem convincente e um apelo à ação. Isto torna os seus ataques mais eficazes contra parceiros, clientes, fornecedores e outros que possam oferecer uma via de acesso à rede do alvo.

Nos primeiros anos do Cl0p, as campanhas de phishing dependiam de ficheiros Microsoft Excel e Word com macros ativadas. Estes eram entregues através de um anexo html que redirecionava o utilizador para os documentos, ou eram diretamente anexados à mensagem.

Em dispositivos com macros ativadas, o documento descarregou as seguintes ferramentas de um servidor controlado pelo Cl0p:

- Get2: Um carregador de malware, downloader ou 'malware de primeira etapa.' O principal objetivo do Get2 é fazer o download e executar outros softwares maliciosos no servidor da vítima.

- SDBot: Esta é uma família de Trojans de backdoor usados para acesso remoto e movimento lateral. A Microsoft tem detalhes sobre as variantes filhas aqui.

- FlawedAmmyy RAT: Um trojan de acesso remoto (RAT) usado para roubo de dados e execução de comandos.

- ServHelper: Uma família de malware que facilita o acesso remoto e funcionalidades de backdoor. Também trabalha para colher credenciais e estabelecer a persistência da ameaça no sistema.

O Cl0p também utilizará Corretores de Acesso Inicial (IABs) para obter acesso a organizações alvo.

Cl0p faz fortuna com vulnerabilidades de dia zero

Embora o Cl0p continue a executar ataques de phishing, o ataque de zero-day tornou-se a abordagem característica do grupo. Muitos grupos de ransomware exploram vulnerabilidades conhecidas em sistemas não corrigidos. O Cl0p desenvolveu e implementou repetidamente exploits contra vulnerabilidades anteriormente desconhecidas. Aqui estão as principais:

Accellion FTA (dezembro de 2020): Este appliance de transferência de ficheiros estava a aproximar-se do fim de vida quando várias vulnerabilidades foram identificadas e exploradas pelo Cl0p. O ataque foi lançado a 23 de dezembro, mesmo antes do feriado de Natal nos EUA. O grupo teve acesso a aproximadamente 100 organizações que utilizavam o Accellion FTA. Vulnerabilidades: CVE-2021-27101/27102/27103/27104

GoAnywhere MFT (janeiro de 2023): A solução de Transferência de Ficheiros Geridos da Fortra esteve sob exploração ativa durante duas semanas antes do fornecedor perceber a violação. Cl0p conseguiu aceder a mais de 130 empresas através desta exploração. Vulnerabilidade: CVE-2023-0669

MOVEit Transfer (maio de 2023): Cl0p explorou mais um fornecedor de serviços de sistemas de transferência de ficheiros no final de maio de 2023, durante o feriado do Memorial Day nos EUA. A vulnerabilidade existia nas versões em cloud e on-premises do MOVEit, e Cl0p conseguiu aceder a milhares de empresas, afetando milhões de indivíduos. Pode ver um diagrama deste ataque à cadeia de abastecimento aqui. Vulnerabilidade: CVE-2023-34362

Cleo Software (2024-2025): Cl0p está a explorar ativamente duas vulnerabilidades em três Cleo Software produtos:

- Cleo LexiCom: Um cliente de desktop para transferências de ficheiros seguras, normalmente usado para trocar documentos sensíveis com fornecedores, clientes e outros parceiros de negócios.

- Cleo VLTrader: Software de transferência gerida de ficheiros (MFT) baseado em servidor que suporta múltiplos protocolos para fluxos de trabalho automatizados.

- Cleo Harmony: Uma plataforma de nível empresarial que integra com soluções de planeamento de recursos empresariais (ERP) como SAP e Salesforce.

Ambas as vulnerabilidades foram usadas para estabelecer portas traseiras e roubar dados dos clientes da Cleo. Este ataque está em curso desde maio de 2025. Vulnerabilidades: CVE-2024- 50623 /55956.

Esses quatro ataques à cadeia de abastecimento deram ao Cl0p acesso a milhares de vítimas, e a velocidade de cada ataque foi importante. A maioria dos fornecedores lançou rapidamente uma correção e comunicou-se com os clientes, pelo que a janela de oportunidade para o Cl0p estava a diminuir a cada hora. Em vez de levar mais tempo a encriptar dados, o Cl0p concentrou-se em roubar dados e usar isso e, por vezes, outros tipos de extorsão.

Como a velocidade era tão importante nestes ataques, o Cl0p recorria a afiliados para ajudar na exfiltração de dados, e é aqui que o modelo híbrido RaaS entra em cena. A equipa central do Cl0p não tinha capacidade para atacar de imediato todas as potenciais vítimas, e os afiliados podem fornecer uma percentagem dos resgates de um maior número de vítimas.

Os investigadores também notaram padrões no momento dos ataques Cl0p. Os emails de phishing são enviados durante o horário de trabalho comum na região alvo, para apanhar o maior número de vítimas enquanto estão na secretária. O Cl0p atacará vulnerabilidades durante as horas fora de expediente ou longos feriados, quando a equipa de TI pode estar reduzida ou indisponível.

Além do acesso inicial, a cadeia de ataque Cl0p prossegue da seguinte forma:

- Movimento Lateral: Cl0p explora a rede com ferramentas como Mimikatz, PsExec, e Cobalt Strike.

- Evasão e persistência: Cl0p desativa o Windows Defender e os processos de backup, e utiliza ofuscação de código para ocultar indicadores de intenção maliciosa.

- Exfiltração de Dados: Roubar dados sensíveis usando ferramentas personalizadas como a ferramenta de exfiltração Teleport.

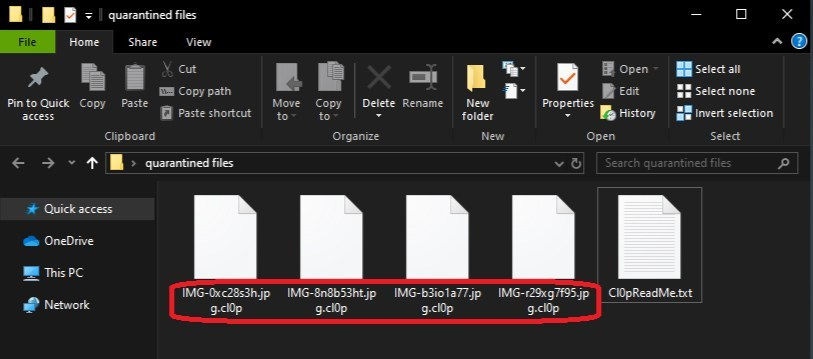

- Encriptação: Se os ficheiros estiverem encriptados, são renomeados com extensões clop, CIIp, C_L_O_P, ou uma variação semelhante.

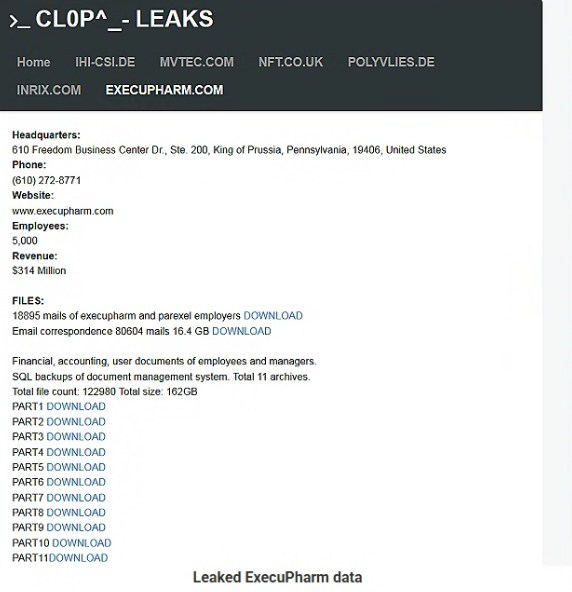

Notas de resgate são geralmente nomeadas `Cl0pReadMe.txt` ou `README_README.txt`. As informações da vítima são então postadas no site de vazamento Cl0p.

Quando não há encriptação, Cl0p procede com uma ou mais táticas de extorsão. Isto pode incluir vazamento de dados, ataques DDoS ou assédio às vítimas. Quando as negociações de resgate falham, Cl0p disponibiliza os dados para download.

Cl0p está consistentemente entre as ameaças de ransomware mais danosas e adaptativas no panorama cibernético. Tem as capacidades técnicas para implementar explorações rapidamente e escalar operações conforme necessário. Também faz parte de um grupo maior, TA505, que opera uma variedade de operações de cibercrime que podem ser aproveitadas sob demanda. A resiliência, a inovação técnica e o acesso a muitos recursos diferentes fazem de Cl0p uma ameaça séria para todas as empresas.

Proteja-se

Seguir as melhores práticas e usar várias camadas de segurança mitigará os riscos. Mantenha-se vigilante e aplique rapidamente as correções de segurança, especialmente para todas as soluções de transferência de ficheiros e outros softwares da cadeia de fornecimento. Soluções como Barracuda Managed XDR podem detectar esses ataques e prevenir a encriptação e o roubo dos seus dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança