DragonForce Ransomware Cartel contra Todos

A história do Cartel de Ransomware DragonForce (DFRC, DragonForce) começa algures, mas os investigadores não conseguem concordar se começou como um grupo hacktivista, um novo grupo distinto ou um pouco de cada. Na verdade, quanto mais se investiga o DFRC, mais obfuscado se torna. É difícil encontrar todos os detalhes interessantes da história familiar nesta narrativa, e é exatamente assim que eles gostam.

O que há num nome?

DragonForce é um nome fixe para um agente de ameaça. Dragões são encontrados na literatura de fantasia, jogos de role-playing (RPGs), jogos online e esports, subculturas como cyberpunk e manga, e o domínio das artes marciais e mitologia oriental. O dragão projeta uma imagem de perigo e poder, e é uma presença marcante nas subculturas de hackers. Adotar o nome DragonForce permitiu ao grupo de ransomware aproveitar um símbolo que impõe respeito.

Também pode ser útil partilhar o nome da marca com outro grupo, pois isso pode tornar as investigações pós-ataque mais desafiantes. Este é certamente o caso do ransomware DragonForce, como verá na próxima secção.

O DragonForce Ransomware evoluiu do DragonForce Malaysia?

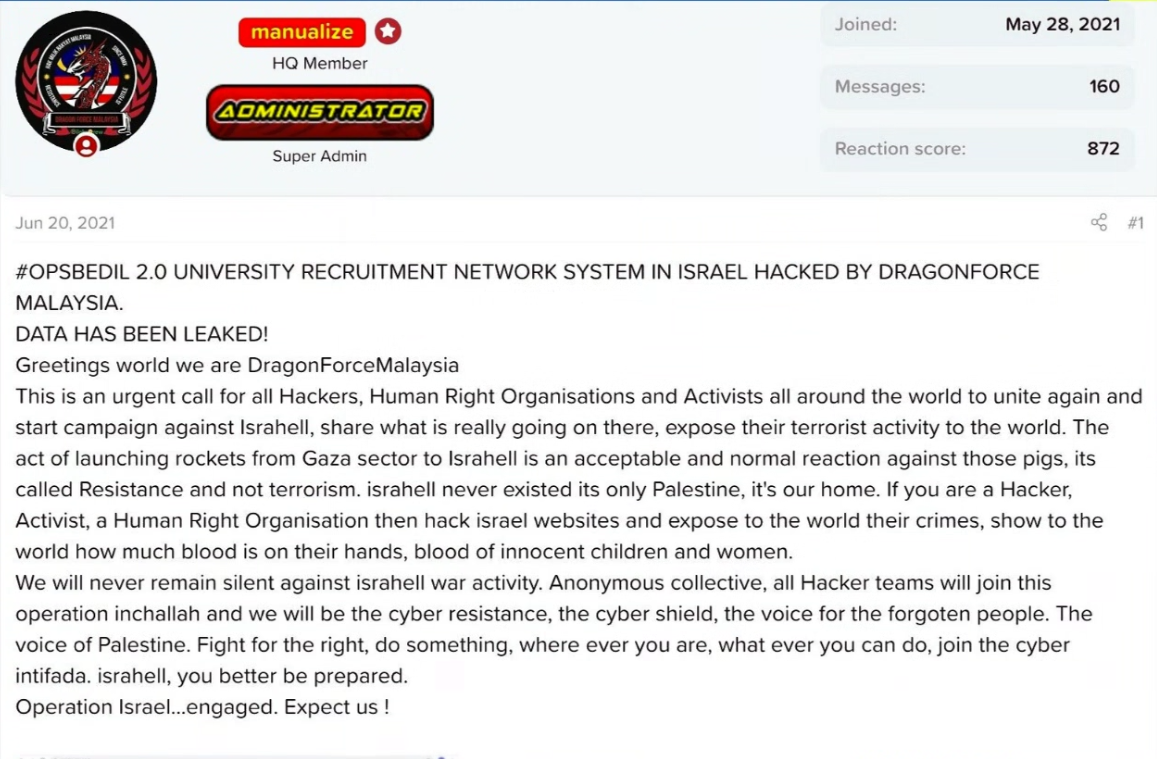

DragonForce Malaysia (DFM) é um coletivo de hacktivistas que alvo governos e empresas percebidas como hostis a nações islâmicas ou apoiantes de Israel. Eles são fortemente anti-ocidentais e posicionaram-se como defensores do mundo islâmico. O grupo foi observado pela primeira vez em maio de 2021 e, até ao final de 2023, estavam a coordenar ataques com outros grupos como Killnet e Anonymous Sudan. DFM ainda está ativo, mas os ataques permanecem a um nível baixo, exceto durante eventos significativos ou feriados relevantes para a sua causa.

Observou-se o DFRC mais tarde, quando começaram a listar vítimas e a vazar dados roubados no seu site de vazamento dedicado em 2024. Investigadores notaram que a DragonForce mudou para um modelo de ransomware-como-serviço (RaaS) pouco depois. Em março de 2025, DragonForce anunciou que operariam como um cartel e convidaram outros grupos a juntarem-se a eles.

Então, será que o DFRC é uma evolução do grupo hacktivista? Há algumas provas circunstanciais que apoiam uma ligação. Ambos usam 'DragonForce' nos seus nomes, o que alimenta algumas das especulações em torno de uma ligação e pode causar confusão para os investigadores. Medusa ransomware é um bom exemplo de como nomes partilhados ou semelhantes podem tornar a investigação de atores de ameaça mais difícil.

Um segundo ponto de apoio é que se diz que ambos os grupos DragonForce têm uma ligação com a Malásia. O grupo hacktivista opera na região , e alguns investigadores pensaram que o grupo de ransomware pode ter ligações à Malásia devido aos seus padrões de segmentação de vítimas. Um ponto de apoio final é que ambos os grupos se envolvem em ataques disruptivos e vazamentos de dados.

Essas são as evidências disponíveis publicamente que apontam para uma ligação entre os dois grupos. Não parece muito, mas muitos investigadores e fontes da indústria apoiam esta conclusão.

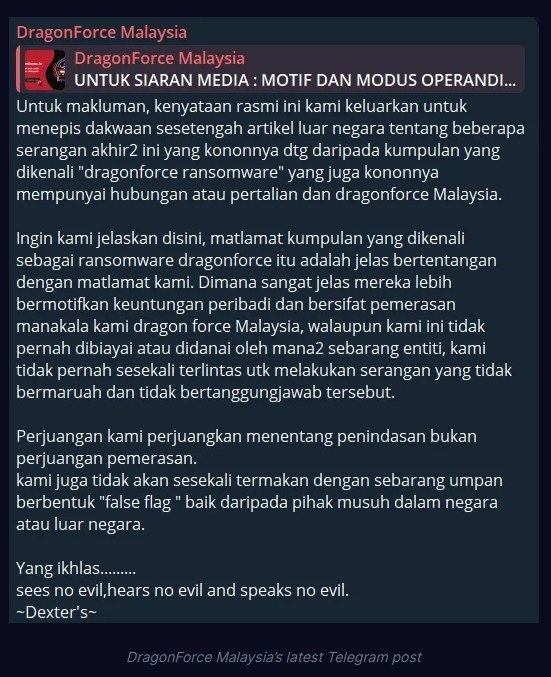

Vejamos agora as evidências contra a conexão. A primeira coisa a considerar é que a DragonForce Malaysia negou qualquer ligação ao grupo de ransomware e negou ter alguma vez utilizado ransomware nos seus ataques.

Tradução de IA:

DragonForce Malásia

DECLARAÇÃO OFICIAL: MOTIVO E MODUS OPERANDI...

Para sua informação, esta é a nossa declaração oficial para refutar as alegações feitas por certos artigos estrangeiros sobre vários ataques recentes que são alegadamente realizados por um grupo conhecido como "dragonforce ransomware," que também está alegadamente ligado ou relacionado com a DragonForce Malaysia.

Gostaríamos de esclarecer que os objetivos do grupo conhecido como dragonforce ransomware estão claramente em desacordo com os nossos próprios objetivos. É muito claro que eles são mais motivados pelo lucro e operam com uma natureza extorsiva, enquanto que a DragonForce Malaysia, embora não neguemos ou confirmemos a existência de tal entidade, nunca esteve envolvida ou foi responsável por qualquer ataque que seja prejudicial ou realize tais ações extorsivas.

A nossa luta é contra a opressão, não uma luta de extorsão.

Nunca fomos também isco para qualquer forma de operações de "bandeira falsa", seja de partes inimigas ou do próprio país.

Atenciosamente,

Não vê mal, não ouve mal, e não fala mal.

~Dexter's~

Os dois grupos também têm infraestruturas distintas e táticas, técnicas e procedimentos (TTPs), embora isso seja esperado quando se consideram as motivações de cada grupo. Por exemplo, a DFM não foi ligada a nenhuma infraestrutura de pagamento, presumivelmente porque não se envolve em extorsão. Também não há escalonamento de privilégios, acesso a credenciais ou exfiltração de dados, como se veria num ataque de ransomware ou motivado financeiramente ou de espionagem por parte de um estado-nação. A maioria das vítimas da DFM sofre o mesmo destino que as vítimas de outros grupos hacktivistas, que é frequentemente a interrupção de negócios e desfiguração de websites.

Outro ponto a considerar é que não parece haver evidências de ligações do DFRC à Malásia em termos de infraestrutura, localização de operadores ou hospedagem de comando e controlo. Existem sem vítimas malaias verificadas e não parece haver regras conhecidas do DFRC que proíbam ataques contra empresas na Malásia. Isto não é uma prova de que o DFRC não tem ligações à Malásia, mas é relevante aqui por causa das evidências do padrão de vítimas mencionadas acima.

Há também evidências que ligam a DFRC à Rússia e a outros países na Comunidade dos Estados Independentes (CEI).

Evidências de origens russas ou da CEI

Não há uma conclusão definitiva de que o Cartel de Ransomware DragonForce esteja sediado ou alinhado com os estados pós-soviéticos, mas há algumas evidências:

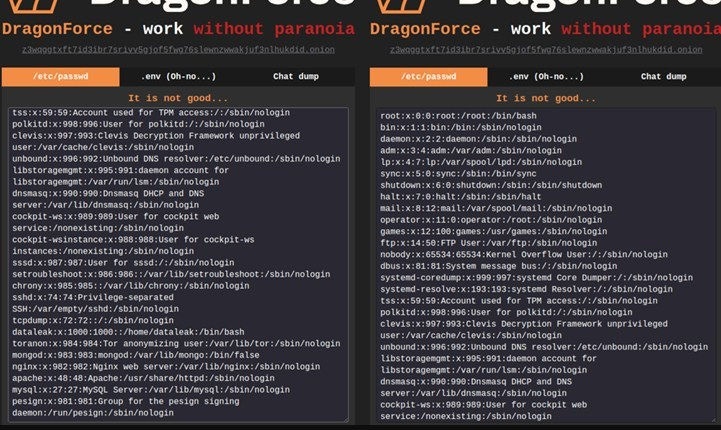

- As variantes de ransomware do grupo são baseadas em builders vazados associados a grupos de cibercriminosos russos.

- A DFRC utiliza ferramentas como o SystemBC, Mimikatz e Cobalt Strike, que são frequentemente usadas por agentes de ameaça de língua russa.

- DragonForce tem-se envolvido ativamente e anunciado os seus serviços no Russian Anonymous Market Place, ou RAMP. A maioria dos utilizadores no RAMP comunica em russo.

- Regras de afiliados proíbem ataques à Rússia e outros países da ex-União Soviética.

De acordo com The Register, o grupo rival de ransomware RansomHub acusou a DFRC de trabalhar como agente do Serviço Federal de Segurança da Rússia (FSB). Não parece haver evidências substanciais para apoiar ou refutar a acusação. Alguns analistas da indústria acreditam que a DFRC e grupos similares de fato trabalham para o estado, mas fazem-no de uma forma que obscurece o papel do governo.

Todas estas evidências poderiam sugerir uma ligação com os estados pós-soviéticos, mas também poderiam ser interpretadas como "melhores práticas" para um grupo que pretende 1) recrutar muitos afiliados criminosos e 2) utilizar malware e técnicas que são conhecidas por funcionarem.

Cronologia de eventos

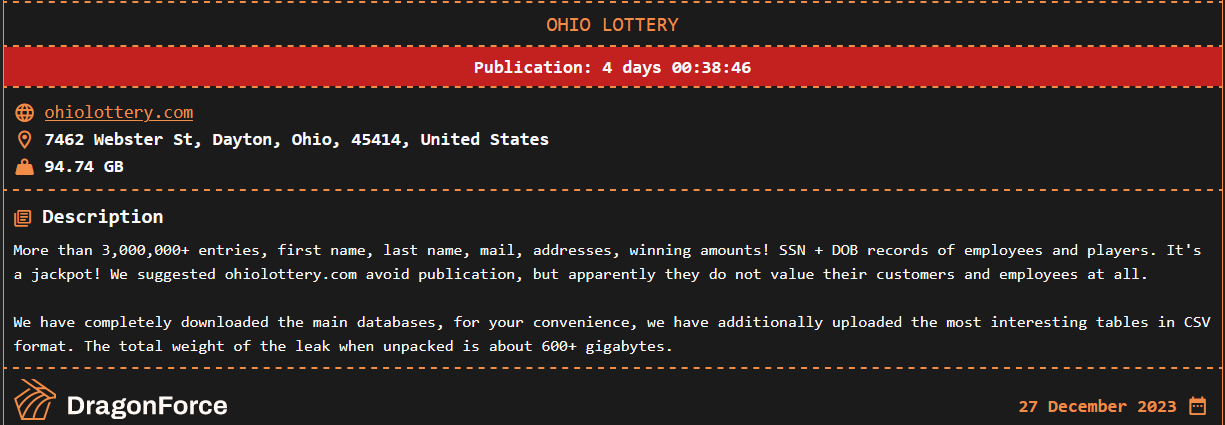

DragonForce Ransomware surgiu como um grupo de ransomware no final de 2023, usando cargas de ransomware baseadas em LockBit 3.0 e código-fonte Conti. A Ohio Lottery e a Yakult Australia estão entre as primeiras vítimas de alto perfil.

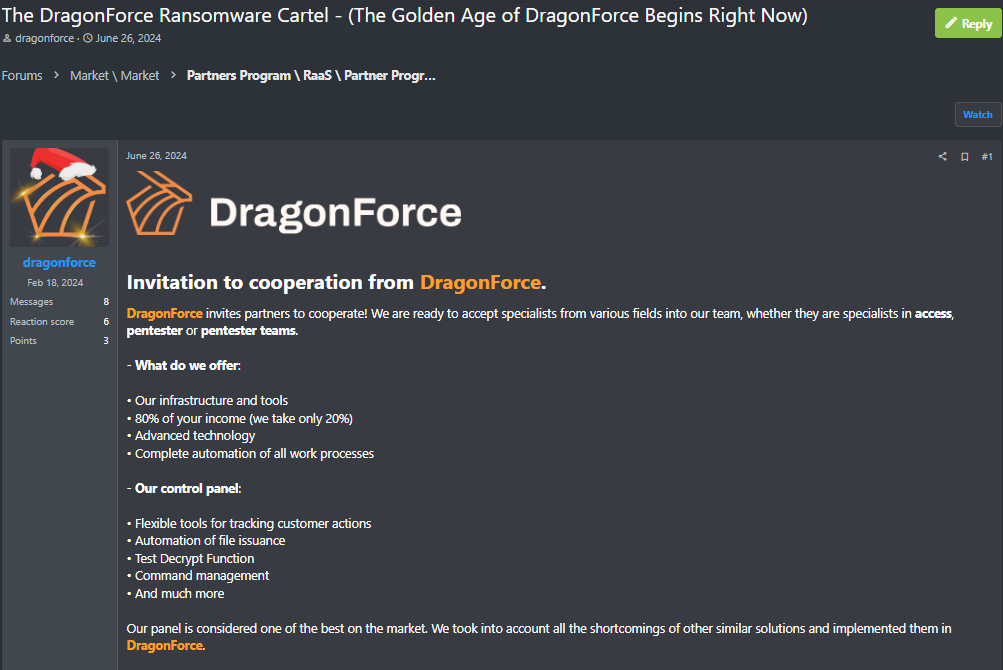

A operação RaaS da DragonForce

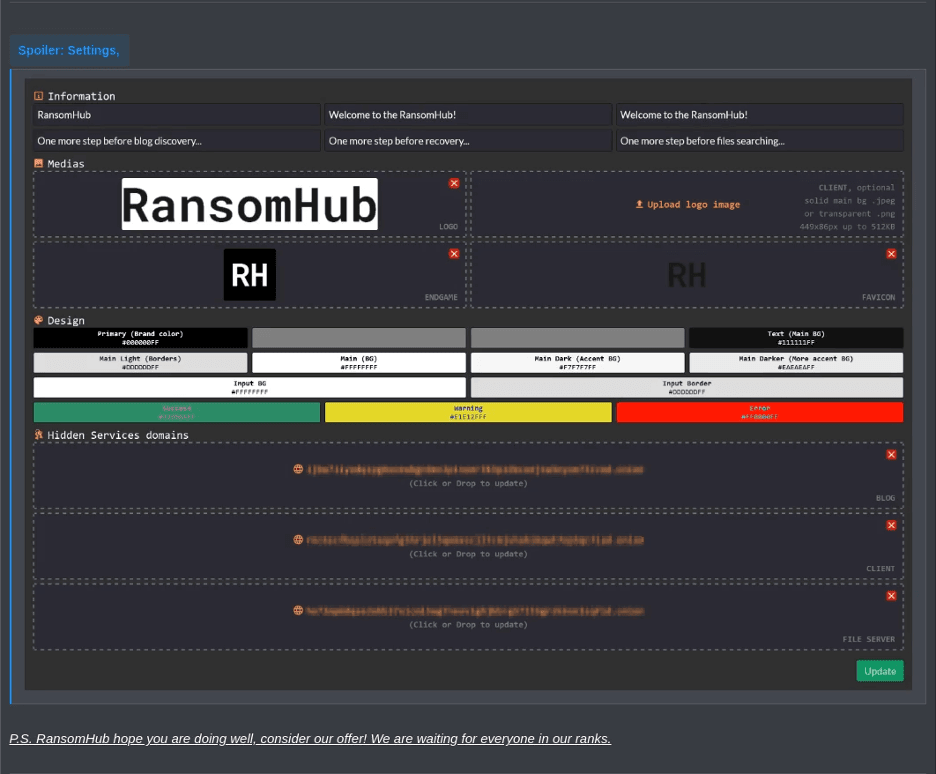

A DragonForce anunciou a sua operação de ransomware-como-serviço (RaaS) no início de 2024 e recrutou ativamente afiliados através de fóruns subterrâneos e outros canais de comunicação.

Neste momento, a DragonForce é um verdadeiro RaaS, pelo que os afiliados estão a conduzir campanhas de ransomware tradicionais utilizando a infraestrutura DragonForce e a marca DragonForce. A DragonForce tomou 20% dos pagamentos de resgate como taxa de serviço, e os afiliados ficaram com o restante. Até ao final de 2024, a operação alegou 93 vítimas em vários países.

O Cartel de Ransomware DragonForce

A 19 de março de 2025, a DragonForce Ransomware anunciou que estava a operar como um cartel. Aqui vemos uma mudança significativa na forma como eles abordam os seus rivais e oportunidades criminais.

Esta mudança não é como uma rebranding, onde o grupo desaparece e regressa com um nome diferente. É uma evolução para um novo modelo de crime que substitui a hierarquia centralizada de um grupo por uma coligação descentralizada de atores de ameaça. Os membros do cartel podem lançar ataques sob as suas próprias marcas enquanto utilizam os recursos da DragonForce, e podem colaborar e partilhar uns com os outros conforme desejado. Como um cartel, a DFRC também conduz relações de imprensa e utilizará publicidade para pressionar vítimas e buscar a dominância no panorama de ameaças.

“Hackers contactaram a BBC com provas de que tinham infiltrado redes de TI e roubado grandes quantidades de dados de clientes e funcionários.” ~BBC World Service

“DragonForce disse ao BleepingComputer que a sua estrutura é a de um mercado, onde os afiliados podem optar por lançar ataques sob a marca DragonForce ou outra diferente.” ~BleepingComputer

“Não atacamos pacientes com cancro ou qualquer coisa relacionada com o coração, preferimos enviar-lhes dinheiro e ajudá-los. Estamos aqui para negócios e dinheiro, não vim aqui para matar pessoas, nem os meus parceiros,” ~BleepingComputer

DragonForce não é o primeiro cartel de ransomware, mas parece ser o primeiro tão autopromocional e abertamente hostil em relação aos concorrentes.

DragonForce vs todos

Após anunciar a mudança para o cartel, a DragonForce rapidamente direcionou-se aos seus rivais com campanhas de assédio e tentativas de aquisição hostil. Dentro de 24 horas do anúncio do cartel, a DragonForce desfigurou os sites de vazamentos dos grupos RaaS BlackLock e Mamona.

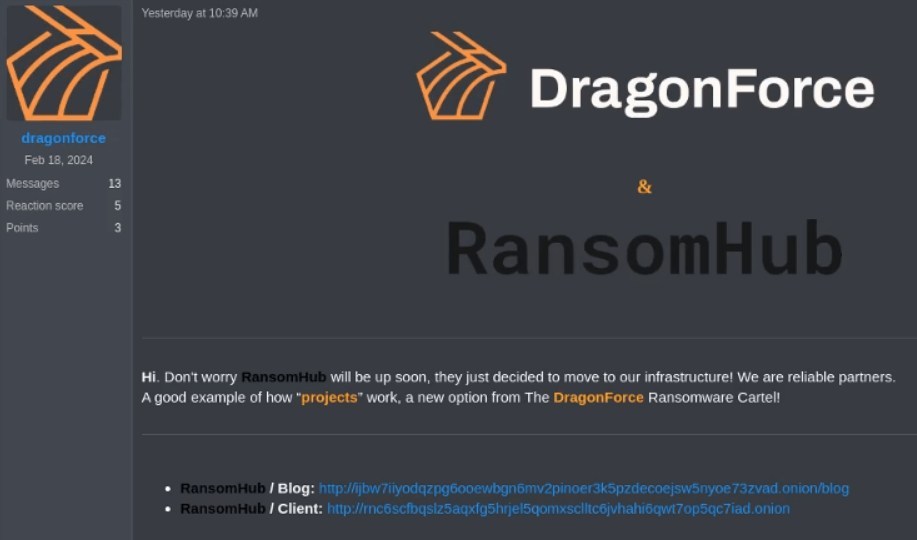

Neste ponto, vamos voltar nossa atenção para RansomHub e todos os afiliados RaaS órfãos que havia acolhido. Este grupo estava operando com sucesso como um modelo RaaS ou híbrido até 1 de abril de 2025, quando a sua infraestrutura ficou offline.

RansomBay, uma antiga afiliada da RansomHub, mudou-se para a DragonForce e até incorporou elementos do logótipo da DragonForce nas suas operações.

Neste ponto, começamos a ver o RansomHub contra-atacar nos fóruns. A 25 de abril, o porta-voz do RansomHub, ‘Koley’, publicou uma captura de ecrã mostrando que o site de vazamentos do DragonForce estava a enfrentar problemas com ‘trabalhos técnicos’ e sugeriu que o cartel tinha ‘traidores’ nas fileiras. A troca de acusações entre os dois continuou, com observadores a publicar especulações sobre esquemas de saída e uma reformulação da marca. A 28 de abril vemos a grande acusação de Koley:

Usas os federais para roubar e encerrar os outros. Nós sabemos.

Isto é consistente com a reportagem do The Register sobre as acusações.

Vítimas do Cartel de Ransomware DragonForce

Desde o anúncio em março, a DFRC tem-se concentrado nos principais retalhistas do Reino Unido. As vítimas neste setor incluem:

- Marks & Spencer (M&S): Este ataque interrompeu encomendas online e sistemas de pagamento, e comprometeu dados de clientes. DragonForce enviou e-mails de extorsão ao CEO e outros executivos, gabando-se do ataque e ameaçando divulgar informações sensíveis. Trechos do e-mail podem ser lidos aqui.

- Co-op: As operações de retaguarda e do centro de chamadas foram afetadas, mas o negócio e as suas lojas estavam a operar normalmente durante o ataque. Co-op confirmou a exposição dos dados pessoais de mais de 10.000 membros.

- Harrods: Este é um caso provável mas ainda não totalmente verificado de vítima. A DragonForce reivindicou a responsabilidade por um ciberataque que levou a Harrods a restringir o acesso à internet e a tomar outras medidas de mitigação. A atribuição à DragonForce não foi confirmada.

Os membros do cartel também comprometeram pelo menos 15 alvos industriais e comprometeram uma aplicação de Provedor de Serviços Geridos (MSP) num ataque à cadeia de abastecimento que possibilita, posteriormente, atacar os clientes do MSP.

O que se segue para este cartel?

Se a retaliação dos rivais e o descontentamento interno não prejudicarem a DragonForce, é provável que o cartel continue a crescer. Isso contribuirá para a fluidez do panorama das ameaças e para a agilidade dos atores das ameaças em rebrandizar ou simplesmente desaparecer em outro grupo ou num tipo diferente de crime. É possível que o cartel cresça tão rapidamente que não consiga gerir a operação bem o suficiente para evitar fugas de informação. As autoridades policiais têm tido algum sucesso nos últimos anos, por isso talvez consigam também atingir este.

Proteja-se

O site da Agência de Segurança Cibernética e Infraestrutura dos E.U.A. (CISA) Stop Ransomware pode ajudá-lo a prevenir ataques de ransomware. Deve consultar este site para obter informações sobre comunicações de emergência, más práticas e resposta adequada a ataque de ransomware. Além disso, certifique-se de seguir as melhores práticas padrão, como backups de dados regulares e gestão de patches em tempo útil.

A Barracuda oferece proteção completa contra ransomware e a plataforma de cibersegurança mais abrangente da indústria . Visite o nosso site para ver como defendemos e-mail, rede, aplicações e dados.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança