Dispositivos, computação, segurança. É tudo sobre a edge.

Temos imenso conteúdo sobre SASE e Barracuda SecureEdge. Iremos incluir esses links no final do artigo.

Quase todos os sectores económicos e indústrias incorporam dispositivos de extremidade, computação de extremidade e segurança de extremidade. Os três são partes distintas, mas integrais, de um sistema coeso em redes de computadores distribuídas modernas. Para compreender melhor este sistema, vamos decompor cada uma das partes.

Dispositivos de borda

Pode considerar os dispositivos de ponta como um ponto de entrada numa rede ou num sistema. Há vinte anos, eram geralmente coisas como firewalls principais que protegiam o perímetro de uma rede empresarial. O perímetro era 'a ponta' porque a maioria das redes seguia o modelo de segurança de castelo e fosso.

Castelo com muralhas fortificadas e um único ponto de entrada, rodeado por fosso

O modelo de castelo e fosso utiliza uma defesa perimetral forte com um único ponto de entrada na rede. Todos os recursos da empresa estão atrás do firewall. Este modelo era eficaz na prevenção de intrusões através do perímetro, mas deixava alguns vetores de ataque expostos. Com a segurança focada no perímetro, as equipas de TI muitas vezes tinham menos recursos para a segurança interna. A segmentação da rede e o acesso de menor privilégio sempre foram práticas recomendadas, mas eram uma necessidade absoluta no modelo de castelo e fosso. A defesa perimetral não pode prevenir ataques internos ou ameaças internas.

Outra vulnerabilidade de castelo e fosso era a forma como lidava com o acesso remoto. Redes privadas virtuais (VPNs) permitiam que utilizadores remotos se conectassem à rede e operassem como se estivessem fisicamente no escritório. As VPNs oferecem encriptação e proteção contra escutas e ataques man-in-the-middle, mas, novamente, há pouca segurança interna. A autenticação de um utilizador de VPN expõe a rede.

Havia muitas maneiras de implementar o modelo de segurança de castelo e fosso, mas todas são baseadas nessa forte defesa perimetral.

O modelo de castelo e fosso está desatualizado e é ineficaz para a maioria dos usos empresariais. Agora temos mil milhões de dispositivos conectados à internet e milhões de trabalhadores remotos, e a maioria das empresas está a utilizar um ou mais serviços de nuvem pública.

Computação de Borda

Vejamos o que fazem todos os dias esses bilhões de dispositivos conectados à internet. A internet das coisas, ou IoT, é um conceito amplo que descreve dispositivos 'inteligentes', mas nem todos os dispositivos inteligentes são capazes de computação na periferia. Os sistemas de monitorização de furacões, por exemplo, recolhem dados ambientais e transmitem de hora em hora ou sob demanda. Esses pontos de recolha estão distribuídos entre boias, faróis e estações meteorológicas em terra. Têm conectividade e programação suficiente para enviar os seus dados, mas não tomam decisões nem aprendem com os dados.

Boias de avaliação de recursos eólicos offshore

No exemplo acima, os pontos de recolha são dispositivos de borda, mas têm de enviar dados para outro sistema de computação e especialistas humanos antes de esses dados poderem ser utilizados. O poder da computação de borda é que coloca o processamento de dados mais próximo da fonte dos dados. Com melhorias como o machine learning (ML) e outras inteligências artificiais (IA), estes dispositivos e a sua infraestrutura de suporte podem tomar decisões baseadas em dados mais rapidamente do que os humanos que monitorizam os sistemas. Aqui estão alguns dos benefícios:

- Processar dados mais perto da fonte reduz significativamente o tempo para transmitir e analisar informações.

- Os dispositivos de computação de borda suportam IA e ML em dispositivos de borda. Isto torna possível que os dispositivos aprendam e melhorem com base nos dados que recolheram.

- O processamento no local e o machine learning fornecem informações instantâneas. Isto apoia a tomada de decisões imediatas com base nos novos dados.

- Informações sensíveis podem ser processadas localmente em vez de serem transmitidas para servidores centralizados. Isto reduz a superfície de ataque onde estes dados podem ser comprometidos.

- Os sistemas de edge computing podem funcionar e processar dados mesmo quando a conectividade é limitada ou indisponível.

Segurança de borda

A computação de borda traz alguns riscos. Os agentes de ameaça visam estes dispositivos com botnet e malware de mineração de criptomoedas, que consome largura de banda e potência de processamento. Os ataques de intrusão no sistema muitas vezes começam com estes dispositivos, uma vez que têm segurança integrada limitada.

Não há grande defesa de castelo e fosso para estes dispositivos. A segurança das extremidades assemelha-se mais a um país que governa e protege centenas de pequenas ilhas espalhadas pelo mundo.

É aqui que a Barracuda pode ajudar. As nossas soluções de segurança industrial protegem cada dispositivo contra ciberataques e ambientes adversos, e suportam conectividade fiável à rede. Os dispositivos Barracuda Secure Connector fornecem uma imagem de contentor para que possa implementar lógica personalizada no dispositivo protegido.

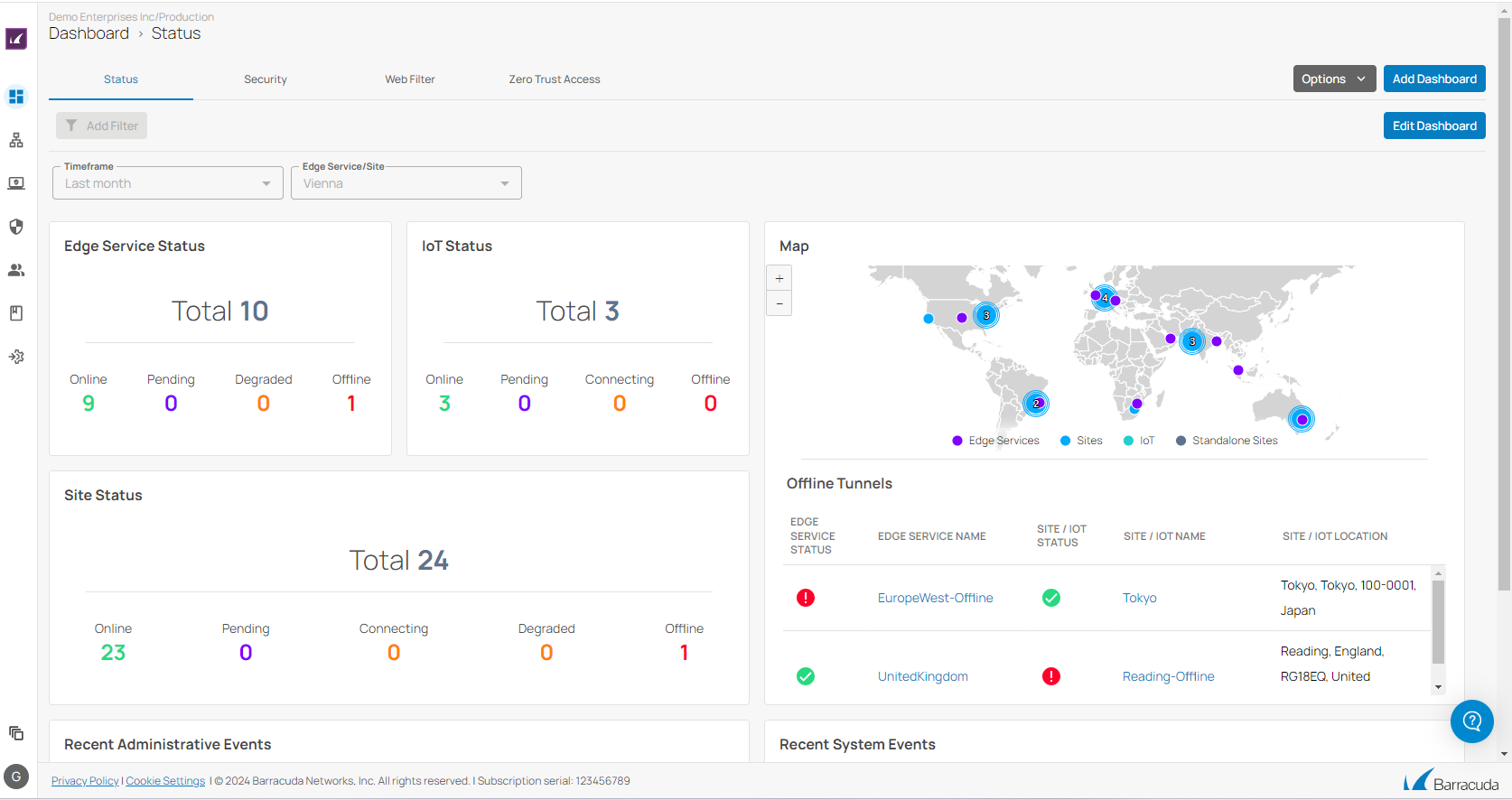

Agora vamos analisar Barracuda SecureEdge e por que chamou a atenção da CRN e de tantos outros. Esta plataforma de segurança é gerida na nuvem, fornecida na nuvem e fácil de implementar e usar. Os administradores podem automatizar a implementação e gestão de dispositivos de computação de borda, infraestruturas e aplicações.

Painel do Barracuda SecureEdge a mostrar serviços e dispositivos de borda

E embora tenhamos falado sobre dispositivos, utilizadores remotos, software-as-a-service (SaaS) aplicações e cargas de trabalho em nuvem também são componentes críticos na segurança de edge. Barracuda SecureEdge defende toda a edge contra múltiplos vetores de ameaça.

Leitura relacionada sobre SASE e Barracuda SecureEdge

- Plataforma Barracuda SecureEdge SASE: Um diálogo com Stefan Schachinger

- Como o Azure e o Barracuda SecureEdge protegem o seu negócio

- O que é SASE (Secure Access Service Edge)?

- Proteção de endpoint SASE e acesso remoto seguro

- Como a IoT se encaixa no SASE

- Segurança de tecnologia operacional (OT) em 2024

- Construir uma estratégia de defesa em camadas com Firewall-as-a-Service integrado e Secure Web Gateway

- O poder do Secure SD-WAN: Aproveitando os benefícios da integração de rede e segurança

- Série: Compreender zero trust

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança