Radar de Ameaças de Email – abril 2025

No último mês, analistas de ameaças da Barracuda identificaram várias ameaças notáveis baseadas em e-mail que visavam organizações em todo o mundo e foram concebidas para evadir a deteção e aumentar as hipóteses de sucesso, incluindo:

- Ataques por email que visam as vítimas com convites de calendário tóxicos

- kits de phishing que abusam de uma plataforma de partilha de ficheiros confiável

- Phishing por correio de voz a regressar após vários meses de declínio

Convites de calendário tóxicos são mais uma armadilha de email para vítimas

Instantâneo de ameaça

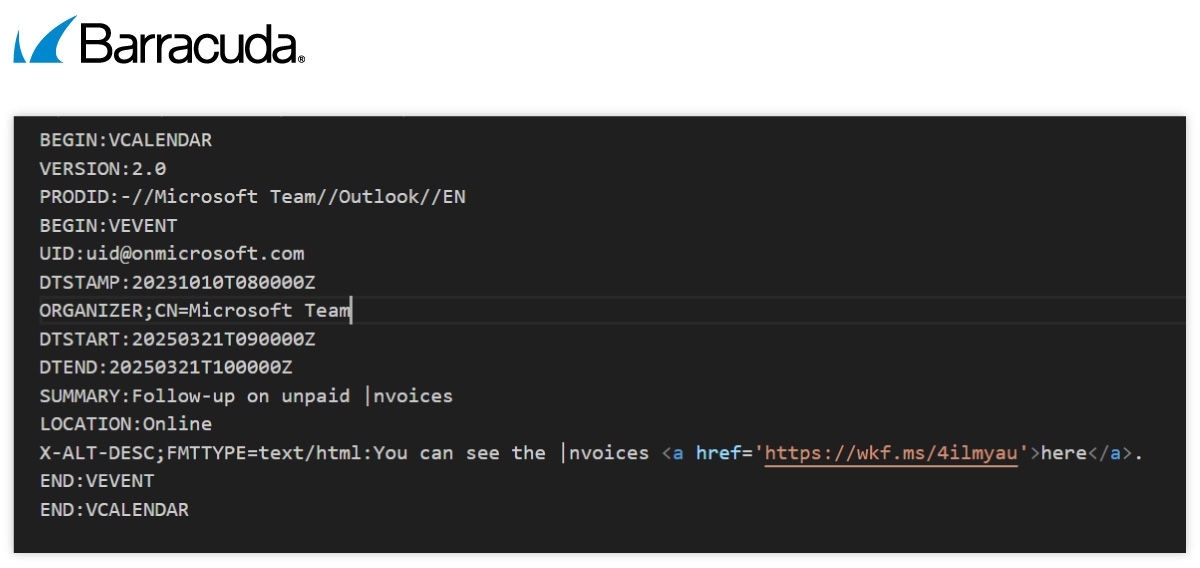

Os analistas de ameaças da Barracuda identificaram o kit de phishing Sneaky 2FA a distribuir convites de calendário envenenados num ataque destinado a roubar credenciais de utilizadores.

Os anexos ICS (iCalendar) funcionam em diferentes plataformas, como o Google Calendar, Microsoft Outlook e Apple Calendar. Esta compatibilidade torna os ficheiros ICS (.ics) populares para agendar eventos, reuniões e compromissos entre organizações. São particularmente úteis para reuniões virtuais, pois podem conter URLs para videochamadas ou documentos relacionados.

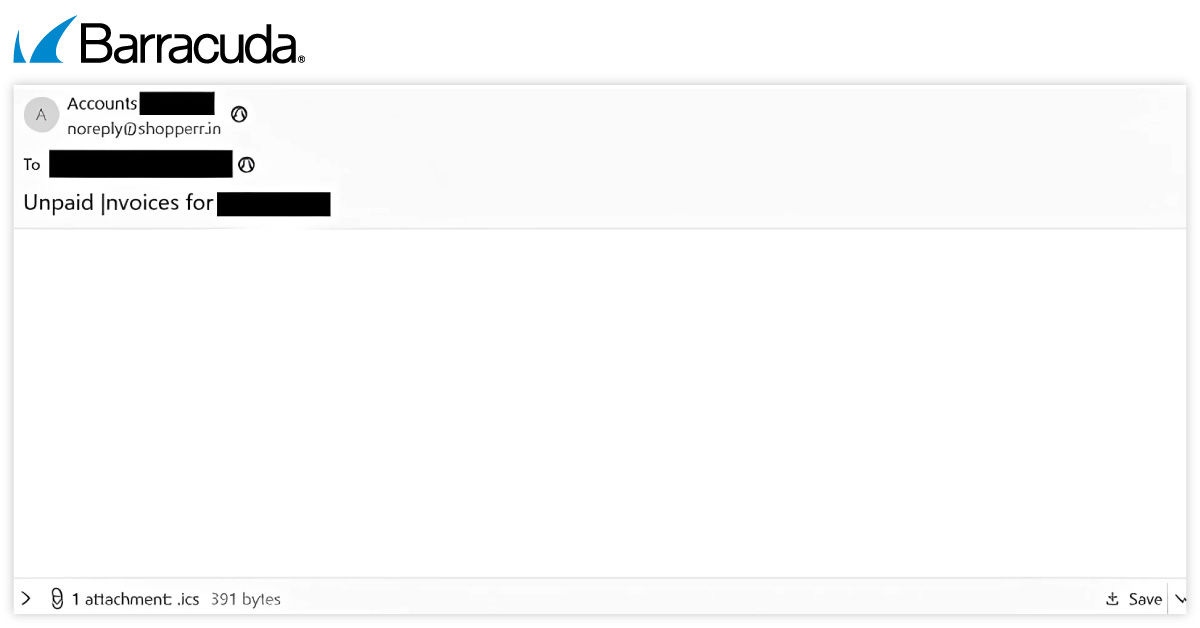

No ataque observado pelos analistas de ameaças da Barracuda, o corpo do email está vazio e há apenas um link para um ficheiro ICS que parece ser um convite de calendário legítimo. O ficheiro contém alguns detalhes do evento, bem como um link de phishing que afirma levar o destinatário a uma fatura não paga.

Sinais a procurar

- Qualquer um dos seguintes: um convite para reunião que não está à espera, de alguém que não conhece ou de quem não ouve falar frequentemente, para discutir algo de que não tem conhecimento, e sem contexto ou mensagem de apresentação, deve soar o alarme. Denuncie a mensagem à sua equipa de segurança e verifique diretamente com o remetente, se for apropriado, para confirmar se a mensagem é legítima.

- O uso de convites de calendário em ataques de phishing está a aumentar, com vários relatórios de convites de calendário do Google a serem falsificados em campanhas de phishing.

- Uma vez que os ficheiros ICS são frequentemente considerados inofensivos e nem todas as ferramentas de segurança conseguem detetar convites maliciosos, isto representa uma nova oportunidade — pelo menos durante algum tempo — para atacantes contornarem os controlos de segurança e apanharem vítimas.

Kits de phishing abusam do ShareFile para lançar centenas de ataques

Instantâneo de ameaça

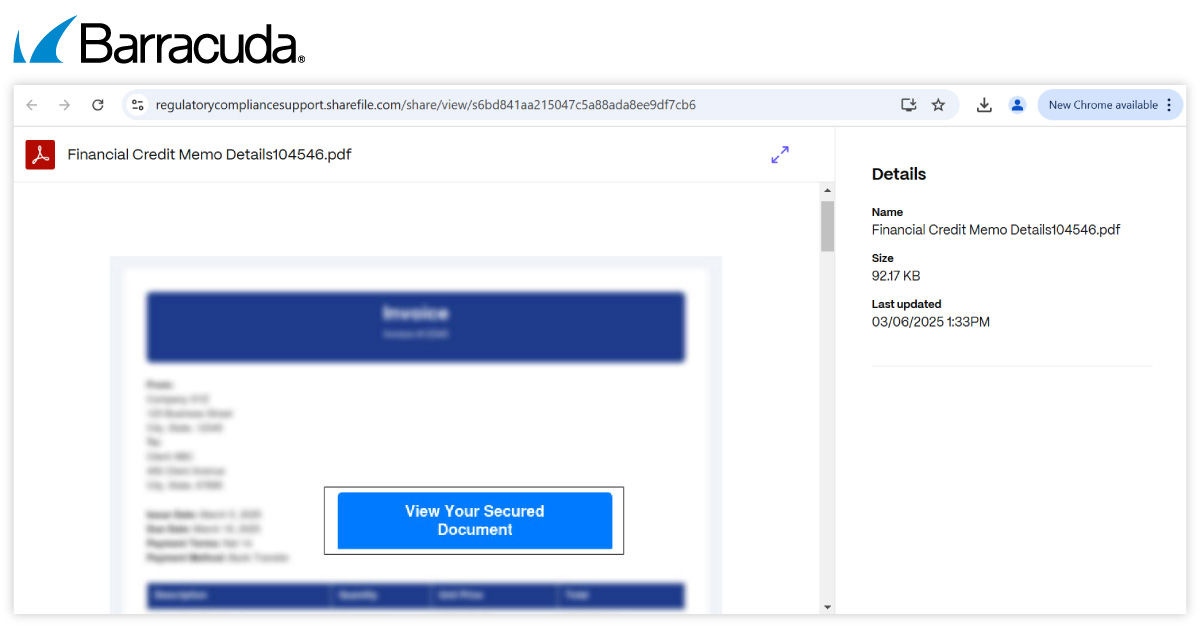

Os analistas de ameaças da Barracuda detectaram várias centenas de ataques por kits de phishing notórios que estão a aproveitar-se da plataforma legítima de partilha de documentos ShareFile.

Os kits estão a hospedar formulários de login falsos no ShareFile e a enviar URLs do ShareFile para potenciais vítimas.

Esta não é a primeira vez que os analistas de ameaças da Barracuda encontraram conteúdo de phishing hospedado no ShareFile, mas a sua utilização por plataformas proeminentes de phishing-como-serviço (PhaaS) é um desenvolvimento novo. Esta tática parece ser a mais recente de uma longa série de adaptações por grupos de PhaaS para evitar deteção, aumentar a furtividade e garantir a sobrevivência das campanhas de phishing.

Os kits que hospedam conteúdo no ShareFile são os avançados e em rápida evolução Tycoon 2FA e Mamba 2FA. A Barracuda recentemente reportou sobre o comportamento do Tycoon 2FA e outras plataformas PhaaS emergentes. O Mamba 2FA segue uma abordagem semelhante.

Mamba 2FA — outro PhaaS 'Mais Procurado'

O Mamba 2FA tem como alvo os utilizadores do Microsoft 365 e pode intercetar códigos de uso único e cookies de autenticação para contornar a autenticação multifatorial.

As técnicas de evasão incluem o uso de servidores proxy e links de phishing de curta duração e rotativos que ajudam a evitar listas de bloqueio, anexos HTML com algum conteúdo inútil para evitar a deteção por ferramentas de segurança, e deteção sandbox que envia tráfego indesejado — como ferramentas de varredura de segurança — para um site não relacionado, como as páginas 404 do Google.

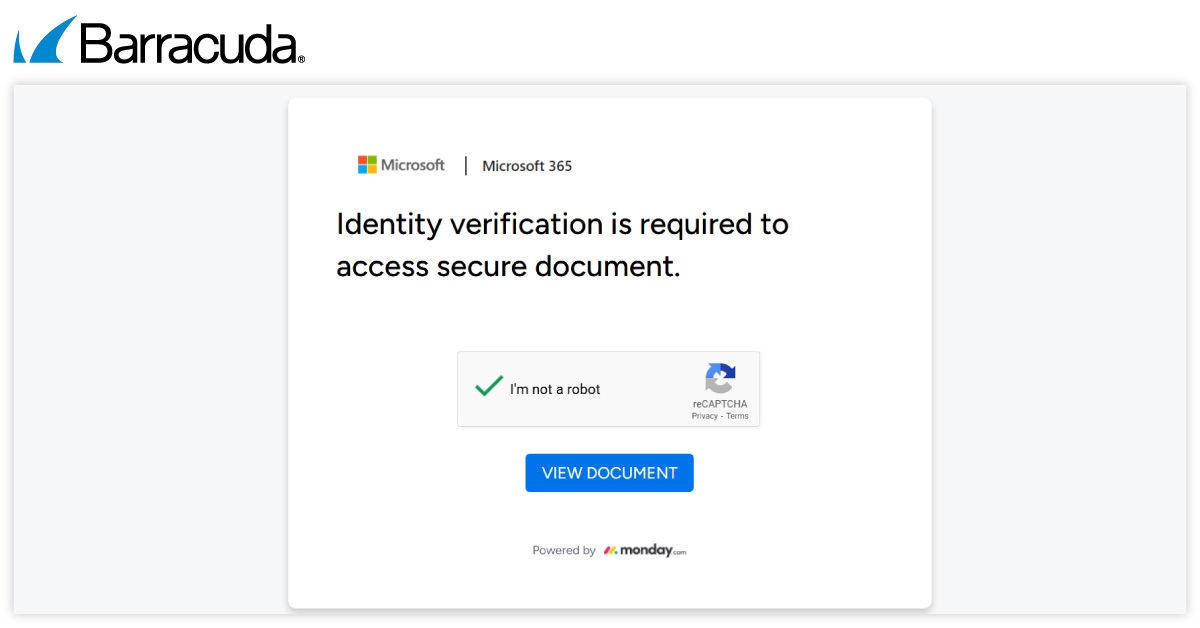

O método de ataque ShareFile

Os emails de phishing geralmente imitam o SharePoint ou o DocuSign e apresentam uma notificação de partilha de ficheiros e um link que os levará a um documento falso hospedado no ShareFile.

Como o email inclui um URL legítimo do ShareFile, a mensagem não levanta preocupações de segurança. E como os destinatários conhecem e confiam na plataforma, também é mais provável que cliquem no link e insiram os dados de login solicitados.

Sinais a procurar

- Como mencionado acima, um e-mail que não estava a esperar, de alguém com quem não costuma comunicar frequentemente e sobre um assunto que não é habitual para si, deve soar todos os alarmes.

- Tal como um email do ShareFile quando a sua organização geralmente não utiliza o ShareFile.

- Relate a mensagem à sua equipa de segurança e verifique diretamente com o remetente, se for apropriado, para confirmar se a mensagem é legítima.

- Se o email incluir um link que o direcione para uma página de login da Microsoft ou Google, verifique se é uma página de login legítima. Evite inserir as suas credenciais se suspeitar que a página pode ser falsa ou maliciosa.

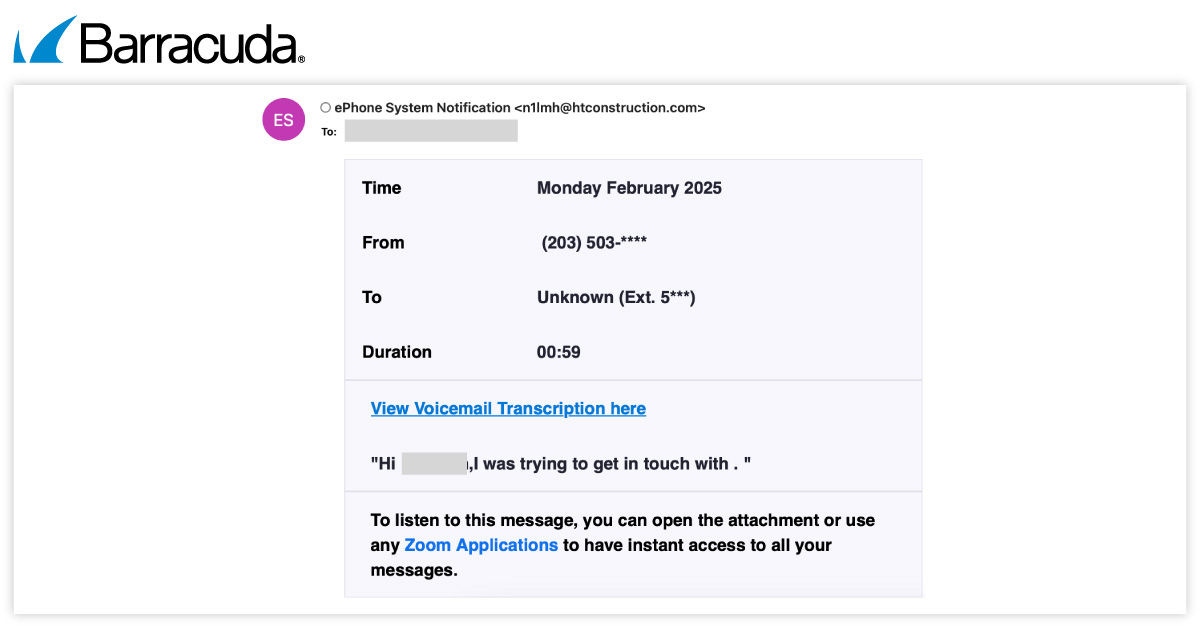

Phishing de formulários baseado em correio de voz em ascensão novamente

Instantâneo de ameaça

Desde fevereiro, os analistas de ameaças da Barracuda observaram um aumento na deteção de ataques de phishing por email baseados em correio de voz, ou vishing, após um período de declínio. Os ataques afirmam ser alertas de correio de voz e, quando o destinatário clica no link para reproduzir a mensagem, é direcionado para um formulário online hospedado em plataformas legítimas, como a Monday e a Zoho, onde precisa inserir as suas credenciais.

Outros ataques de vishing recentemente detetados envolveram Mamba 2FA e Tycoon 2FA, um dos quais utilizou a plataforma de redes sociais profissionais LinkedIn como parte do redirecionamento de URL.

Sinais a procurar

- Como acima, a luz de aviso deve acender-se se o remetente, a natureza e o conteúdo alegado da mensagem forem inesperados ou não solicitados. Verifique sempre a fonte se realmente parecer genuíno.

- Outro sinal de alerta é qualquer pressão para agir ou responder rapidamente ou qualquer tipo de ameaça velada.

Como a Barracuda Email Protection pode ajudar a sua organização

Barracuda Email Protection oferece um conjunto abrangente de funcionalidades concebido para defender contra ameaças avançadas de e-mail.

Inclui capacidades como Email Gateway Defense, que protege contra phishing e malware, e Impersonation Protection, que salvaguarda contra ataques de engenharia social.

Além disso, fornece Incident Response e Domain Fraud Protection para mitigar riscos associados a contas comprometidas e domínios fraudulentos. O serviço também inclui Cloud-to-Cloud Backup e Security Awareness Training para melhorar a postura geral de segurança de e-mail.

A Barracuda combina inteligência artificial e integração profunda com o Microsoft 365 para fornecer uma solução abrangente baseada na nuvem que protege contra ataques de phishing e de personificação potencialmente devastadores e altamente direcionados.

Mais informações estão disponíveis aqui.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar