Limpar, vazar, extorquir: O louco manual híbrido do ransomware Anubis

Anubis é uma operação de ransomware como serviço (RaaS) que surgiu em dezembro de 2024 e rapidamente se destacou por integrar capacidades de eliminação de ficheiros juntamente com a encriptação tradicional e a exfiltração de dados. O grupo opera vários programas de afiliados com divisões de receitas que variam entre 50% e 80% e tem como alvo múltiplos sectores em vários países, incluindo Austrália, Canadá, Peru e Estados Unidos.

A história de origem de Anúbis

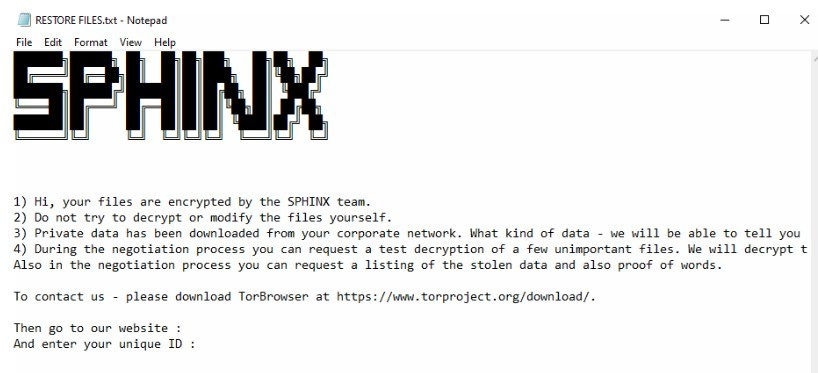

Pensa-se que o Anubis tenha iniciado a sua vida atual sob o nome de código "Sphinx," que foi originalmente observado no final de 2024. Amostras do ransomware Sphinx foram encontradas com notas de resgate que não tinham nem um site TOR nem uma identificação única, o que sugere que o malware estava em desenvolvimento ou que os operadores eram novos e inexperientes.

Por volta da mesma altura, os investigadores notaram que um agente de ameaça chamado Anubis criou uma conta no X (antigamente Twitter), e ransomware com a marca Anubis foi observado pouco depois. Quando amostras de Sphinx e Anubis foram comparadas, os investigadores descobriram que os binários do malware eram quase idênticos.

Quem é Anúbis?

Vamos começar esta secção com quem Anubis não é. Existem duas outras ameaças chamadas Anubis. Uma é um trojan bancário para Android observado pela primeira vez em 2016. A segunda faz parte de um kit de ferramentas usado pelo grupo FIN7, também conhecido como Grupo Carbanak. Esta é uma ferramenta personalizada usada para comando e controlo (C2) e exfiltração de dados. Este conjunto de ferramentas foi observado pela primeira vez em 2020.

É também um bom momento para notar que o ransomware Sphinx pré-Anubis não é a variante de ransomware BlackCat chamada ‘Sphynx.’

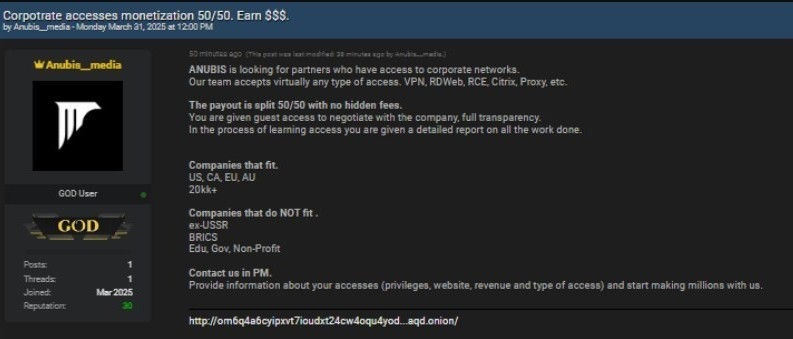

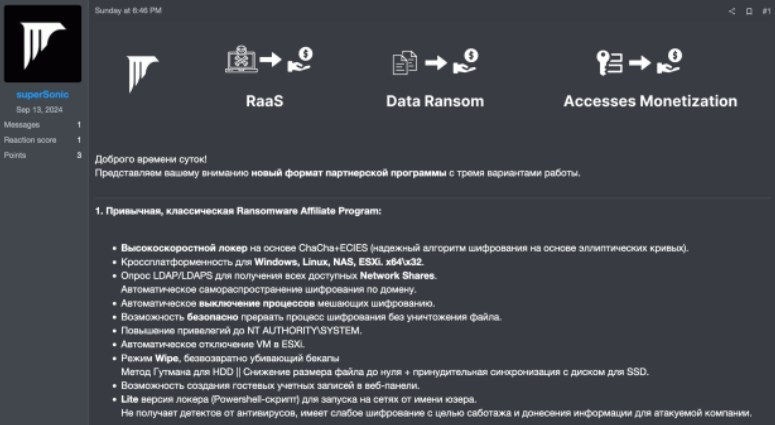

Com isso fora do caminho, vejamos o que sabemos sobre o grupo Anubis RaaS. Começaremos com dois operacionais Anubis que publicaram em dois fóruns de cibercrime russos. O utilizador ‘supersonic’ publicou no fórum RAMP para anunciar o RaaS e recrutar afiliados. O utilizador ‘Anubis_Media’ publica de forma semelhante no fórum XSS. Como as comunicações nos fóruns são normalmente realizadas em russo, os investigadores acreditam os operadores Anubis estão baseados na Rússia ou noutros países da Comunidade de Estados Independentes (CIS). Existem mais fatores que apoiam esta teoria:

- Atividades como negociações de ransomware, atualizações de sites de vazamento e atividades de ataque prático parecem ocorrer principalmente durante o horário de trabalho comum no fuso horário Horário Padrão de Moscovo (MSK).

- Os binários do ransomware Anubis e a nota de resgate incluem cadeias de caracteres em russo e caracteres russos ocasionais deixados no código.

- Anúbis proíbe ataques a antigos estados soviéticos e solicita especificamente acesso inicial a países ocidentais.

Os analistas de segurança também suspeitam que os operadores Anubis são experientes como operadores ou afiliados de outros grupos de ransomware.

Modelo de negócio e monetização

Em 23 de fevereiro de 2025, o grupo anunciou um "novo formato" de programas de afiliados no fórum RAMP, com todas as estruturas de partilha de receitas abertas a negociação. Este novo formato incluía três canais de monetização distintos:

- Programa RaaS Tradicional: Como a maioria dos programas de ransomware como serviço, os afiliados usam a infraestrutura Anubis e outros recursos para atacar alvos. Anubis fica com 20% dos lucros do resgate e os restantes 80% vão para o afiliado.

- Programa de extorsão de dados: Este esquema é para criminosos que querem ajuda para monetizar dados já roubados. Este programa permite que os afiliados forneçam dados ao Anubis que o grupo utilizará para extorquir a vítima. O Anubis exige que os afiliados forneçam dados com menos de seis meses e que não tenham sido publicados em nenhum outro lugar. Também deve ser sensível ou interessante o suficiente para ser aproveitado para publicação. Os afiliados recebem 60% do que o Anubis arrecada.

- Monetização de acesso: Os corretores de acesso inicial (IABs) recebem uma parte de 50% dos rendimentos dos ataques em credenciais de acesso a redes corporativas. Os afiliados podem monitorizar quaisquer ataques resultantes em tempo real através de atualizações ao vivo de ataques fornecidas pelo Anubis.

Esta abordagem diversificada permite à Anubis expandir a sua lista de vítimas, atrair novos afiliados e gerar receitas a partir de várias fontes. Reduz também a dependência das táticas tradicionais de criptografia de ransomware. Este modelo de negócio sugere experiência na gestão de afiliados e em vários tipos de extorsão.

Capacidades técnicas de Anubis e cadeia de ataque

Anubis utiliza o Esquema de Criptografia Integrada de Curvas Elípticas (ECIES) para a encriptação de ficheiros. O ECIES é mais avançado do que os esquemas criptográficos médios devido à sua natureza híbrida, dependência de curvas elípticas e integração de múltiplas camadas de segurança. Este método de encriptação é rápido e leve, e quase impossível de decifrar sem uma chave.

Uma das características mais discutidas do ransomware Anubis é a sua capacidade de destruição de ficheiros. Esta função de destruição é ativada através de um parâmetro de linha de comando configurado antes do ataque. Quando ativada, os ficheiros são destruídos em vez de serem encriptados. Isto é invulgar porque a maioria das operações de ransomware dependem da recolha de pagamento por uma chave de desencriptação.

cadeia de ataque Anubis

O ransomware Anubis segue uma cadeia de ataque típica, embora por vezes inclua a funcionalidade de eliminação de ficheiros.

Acesso inicial é frequentemente obtido através de campanhas de spear phishing cuidadosamente elaboradas, que utilizam links e anexos maliciosos. Os operadores do Anubis controlam uma extensa infraestrutura de phishing que maximiza as taxas de infeção, evita a deteção e apoia os seus afiliados de RaaS. O modelo de RaaS do Anubis também permite que os afiliados utilizem os seus próprios kits de ferramentas de phishing.

O ransomware Anubis também é implementado através de sistemas de protocolo de ambiente de trabalho remoto (RDP) via exploit, ataques de força bruta e stuffing de credenciais. Também foi observado a entrar em sistemas através de atualizações de software falsas e instaladores de software legítimos que foram infetados com malware. Os operadores do Anubis oferecem aos afiliados os kits de ferramentas, bases de dados de credenciais e infraestrutura de distribuição de malware para suportar todas estas táticas.

A implementação da carga útil marca a transição do acesso inicial para a execução ativa do ransomware. Pode ser desencadeada quando um utilizador interage com um anexo malicioso, ou pode ser automaticamente desencadeada se o acesso inicial ocorrer através de um exploit ou ataque de credenciais. O binário Anubis então analisa os parâmetros da linha de comando que controlam quais ficheiros são alvo e se deve usar o eliminador ou a encriptação padrão. Há muito mais nisso, mas estas tarefas estabelecem o âmbito do ataque.

A escalada de privilégios começa com uma tentativa de \\.\PHYSICALDRIVE0, que é um caminho de dispositivo bruto que requer privilégios administrativos. Este caminho é utilizado porque ajuda os atacantes a evadir a deteção. Como o caminho de dispositivo bruto não é um caminho de ficheiro válido do Windows, o sistema operativo não responde com chamadas de API do Windows ou prompts de Controle de Conta de Usuário (UAC).

Se for detetado acesso de administrador, o ransomware tentará então escalar ainda mais os privilégios. Caso contrário, o binário pode tentar escalar privilégios ou operar num modo limitado. Esta lógica condicional permite-lhe adaptar-se a diferentes ambientes durante um ataque.

Descoberta ou identificação de alvos começa com reconhecimento de sistema de ficheiros reconhecimento. Anubis cria um inventário de documentos potencialmente valiosos, imagens, ficheiros de base de dados e arquivos de ficheiros comprimidos. O malware irá excluir System32 e outros diretórios críticos do sistema e de aplicações que possam desencadear erros do sistema ou chamar a atenção para o ataque.

Evasão de defesa utiliza um conjunto de scripts e ferramentas para desativar ou de outra forma contornar mecanismos de segurança como antivírus, ferramentas de monitorização, etc. Os processos de backup são interrompidos e todas as cópias sombra em todos os volumes são removidas. Esta fase é toda sobre Anubis proteger a sequência de ataque de detecção e interrupção.

É importante notar que, embora estas cadeias de ataque sejam conceptualizadas como uma série sequencial de tarefas relacionadas, as etapas de um ataque moderno não estão assim tão bem definidas. Qualquer malware que seja modular e capaz de automação e fluxos de ataque condicionais pode executar múltiplas funções ao mesmo tempo. Este é frequentemente o caso com etapas como exfiltração de dados, escalonamento de privilégios, evasão de defesas e reconhecimento. Por exemplo, um ataque de ransomware pode realizar a identificação de alvos e exfiltração enquanto também tenta escalar privilégios e desativar defesas. Não é incomum ver etapas sobrepostas ou simultâneas numa cadeia de ataque.

A exfiltração de dados começa quando Anubis move ficheiros alvo para diretórios temporários onde são preparados para exfiltração. Estes ficheiros podem ser comprimidos antes de serem transferidos via protocolos ftp ou APIs de armazenamento na nuvem. Estes dados são geralmente transferidos através de canais encriptados.

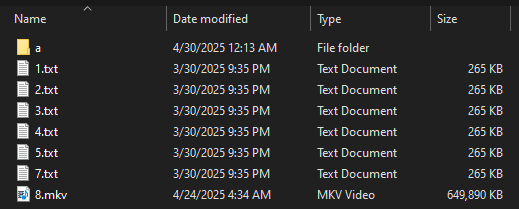

Encriptação ou eliminação de dados ocorre na fase destrutiva do ataque. Supondo que o ataque prossiga com encriptação, Anubis irá ler e depois encriptar o conteúdo dos ficheiros e renomear os ficheiros encriptados com a extensão .anubis.

Se o parâmetro /WIPEMODE estiver ativado, o Anubis irá sobrescrever em vez de encriptar o conteúdo dos ficheiros alvo. Este processo irá manter os nomes dos ficheiros intactos, mas reduzirá o tamanho para zero bytes.

Anubis também tentará alterar o papel de parede e os ícones do sistema de ficheiros para representar a marca Anubis.

Muitos analistas e jornalistas têm questionado o propósito estratégico do limpador de ficheiros. Se os ficheiros da vítima forem sobrescritos, não há razão para a vítima pagar um resgate para a desencriptação. No entanto, se o ator da ameaça quiser cobrar um resgate, ainda pode fazê-lo em troca dos dados que foram roubados. Ele também pode exigir um resgate para não divulgar os dados a terceiros.

A função de apagador é potencialmente útil se o ator da ameaça não quiser um resgate da vítima. Se assumirmos que os operadores de Anubis querem obter receita de cada ataque, então os afiliados podem oferecer algum tipo de esquema de monetização usando os dados roubados. Isto pode funcionar para pesquisa sensível e outras propriedades intelectuais (IP). Por exemplo, um afiliado pode roubar os dados, destruir a fonte e depois usar a infraestrutura de afiliados de dados de Anubis para vender os dados ao maior licitante. No entanto, tudo isto é especulação, e não há relatórios disponíveis publicamente deste tipo de atividade ligada a Anubis.

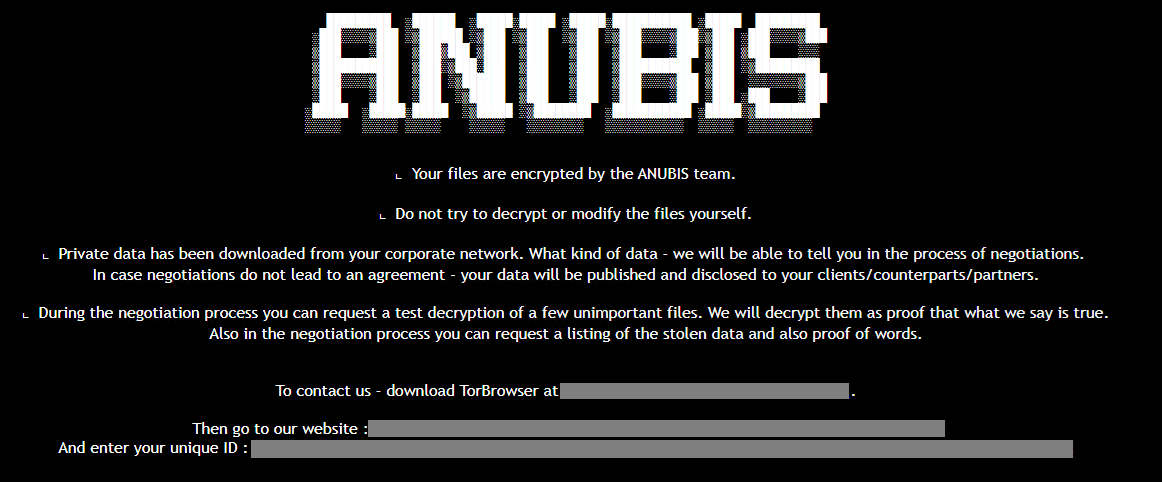

A nota de resgate completa a cadeia de ataque. O Anubis normalmente deixa um ficheiro chamado “RESTORE FILES.html” em cada diretório afetado. A nota inclui informações de contacto, instruções de pagamento, prazos e ameaças adicionais como a publicação ou venda dos dados da vítima.

Vítimas e insights

Anubis é difícil de perfilar porque o grupo tem apenas nove vítimas conhecidas, e existem relatos e conclusões contraditórias sobre as origens e a linha temporal de atividade. No entanto, podemos tentar obter algumas perceções a partir do que sabemos sobre as vítimas e os dados roubados:

| Data listada | Vítima | Dados roubados |

| 19 de junho de 2025 | Disneyland Paris - Operador de parque temático | Planos confidenciais de atrações, especificações técnicas, mais de 4.000 ficheiros de multimédia, documentação, contratos |

| 10 de junho de 2025 | Parkway Construction & Architecture - Empresa de arquitetura envolvida na construção de instalações de defesa e aeroespacial | Blueprints compatíveis com SCIF, mapas de instalações, esquemas, planos de empreiteiros (L3Harris, Virgin Galactic) |

| 22 de abril de 2025 | Operador do Casino Catawba Two Kings Casino | Planos de segurança, localizações de cofres e câmaras, esquemas de BOH |

| 31 de março de 2025 | DG2 Design Paisagismo - Empresa de design e arquitetura paisagística | Plantas, contratos, documentos pessoais e internos |

| 23 de março de 2025 | Ambleside, Inc. - Fornecedor de cuidados de saúde com dados sensíveis de incidentes de pacientes e funcionários | Relatórios de abuso/negligência de pacientes, dados médicos pessoais, contactos de emergência |

| 24 de fevereiro de 2025 | First Defense Fire Protection, Inc. - Empreiteiro de proteção contra incêndios que serve aeroportos, retalhistas e empresas de energia | Esquemas do sistema de incêndio, planos de construção, contratos com clientes (Walmart, Siemens Energy, Aeroporto de Hilton Head) |

| 24 de fevereiro de 2025 | Comercializadora S&E Peru - Fornecedor industrial no Peru | Registos financeiros, PII de funcionários/clientes, documentos do CEO, relatórios de incidentes |

| 24 de fevereiro de 2025 | Pound Road Medical Centre - Clínica médica | Registos médicos, passaportes, relatórios de violações de segurança, histórico de vacinação |

| 24 de fevereiro de 2025 | Anjos de Summit - Fornecedor de cuidados de saúde | mais de 7.000 registos médicos, NIFs, datas de nascimento, informações de contacto, relatórios internos |

Primeiro, vamos procurar alguns padrões de vítimas. Anubis parece focar-se em organizações com acesso a dados proprietários, confidenciais ou de alto risco. Cada uma das vítimas possui ou plantas ou esquemas de instalações, dados médicos ou pessoais, ou contratos e relatórios internos. Alguns desses relatórios internos incluem violações de conformidade e relatórios de abuso ou outras informações potencialmente embaraçosas.

Existem vários tipos de riscos representados nestes dados roubados. Plantas e esquemas podem ser usados para sabotar equipamento sensível ou criar ameaças físicas estratégicas a um local público. Dados roubados da First Defense Fire Protection incluem esquemas de sistemas de segurança, layouts de edifícios e outras informações de segurança sensíveis. Os dados da Disneyland incluem plantas e milhares de fotos de ‘bastidores’ mostrando funcionários, instalações e equipamento.

Existem também milhares de documentos com informações médicas e financeiras, registos disciplinares, contratos de fornecedores, documentação de conformidade e muito mais. Algumas vítimas pagarão para evitar que esses dados sejam divulgados ao público. Se as vítimas não pagarem, Anubis pode facilmente vender os dados a concorrentes e outras terceiros.

Esta informação da vítima pode sugerir:

Alvos de alto valor e grande impacto: Os operacionais e afiliados de Anubis são intencionais na sua seleção de alvos. Eles visam vítimas com dados operacionalmente sensíveis que podem ser usados para extorsão, revenda ou vantagem estratégica.

Extorsão centrada em dados: Os dados roubados incluem consistentemente planos, esquemas, dados médicos, layouts de segurança, detalhes de infraestrutura, contratos, documentos financeiros e relatórios de incidentes. Anubis dá maior valor à exfiltração de dados e ameaças de publicação, em vez de resgates tradicionais baseados em encriptação.

Motivações mistas: Anúbis pode estar motivado por espionagem ou sabotagem empresarial. O tipo de dados roubados pode servir interesses para além da extorsão direta. Esses outros interesses podem ser as razões por detrás dos ataques.

Vazamentos agressivos de dados: Os operadores do Anubis vazam dados rapidamente. Assim que uma vítima é listada no site de vazamentos do Anubis, começa a contagem regressiva para a publicação completa dos dados.

Interesses específicos em dados: Anubis tem um interesse específico em plantas, infraestruturas e outros planos de construção confidenciais. O grupo pode estar a desenvolver uma especialização no roubo de informações que têm valor tanto estratégico como de revenda criminosa.

Os analistas precisam de mais informações antes de tirarem quaisquer conclusões sobre as motivações e planos de Anúbis. Não há dados conhecidos suficientes para estabelecer padrões ou motivações significativas para o grupo. É interessante pensar nisso, mas esperamos que Anúbis desapareça e não nos dê mais dados para considerar.

Proteja-se

Para proteger a sua organização do ransomware Anubis, priorize uma estratégia de defesa em profundidade que inclua segmentação de rede, controlos de acesso de menor privilégio e backups de dados robustos. Assegure-se de que dados sensíveis arquitetónicos, médicos ou operacionais são armazenados de forma segura com a devida encriptação em repouso e em trânsito. Implemente controlos de acesso rigorosos para que apenas o pessoal autorizado possa ver ou modificar ficheiros confidenciais, como plantas ou registos de pacientes. Atualize e corrija regularmente todo o software, especialmente os sistemas voltados para o público, para reduzir o risco de exploração. Além disso, implemente uma solução como Barracuda Managed XDR que consiga identificar comportamentos suspeitos, como movimentos laterais ou acesso não autorizado a dados. Isto ajudará a travar ameaças como o Anubis durante a fase pré-encriptação.

É também importante treinar os funcionários para reconhecer tentativas de phishing. Os afiliados do Anubis e muitos outros atores de ameaças não relacionados usam phishing e engenharia social para comprometer redes. Implemente a autenticação multifator (MFA) em todos os sistemas críticos, especialmente para acesso remoto, contas administrativas e VPNs. Para se defender especificamente contra a extorsão de dados, encripte proativamente ficheiros sensíveis e mantenha backups imutáveis, isolados e que sejam testados regularmente para recuperação. Por fim, monitore a dark web e fóruns de ransomware para indicadores iniciais de atividade de ameaças relacionadas ao seu setor, e tenha um plano de resposta a incidentes bem praticado para reagir rapidamente se você se tornar um alvo. Pode ser útil contatar um consultor ou fornecedor de serviços geridos para ajudá-lo com as suas implementações de segurança.

Barracuda pode ajudar

BarracudaONE é uma plataforma completa de cibersegurança potenciada por IA que maximiza a sua proteção e resiliência cibernética ao unificar as suas soluções de cibersegurança num painel de controlo centralizado. Esta solução abrangente protege o seu email, dados, aplicações e redes, e é reforçada por um serviço gerido de XDR disponível 24/7. Visite o nosso site para agendar uma demonstração e ver como funciona.

O Relatório de Perspetivas sobre Ransomware 2025

Principais conclusões sobre a experiência e o impacto do ransomware nas organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Segurança de Vulnerabilidades Geridas: Remediação mais rápida, menos riscos, conformidade mais fácil

Veja como pode ser fácil encontrar as vulnerabilidades que os cibercriminosos querem explorar