O ransomware Qilin está a crescer, mas quanto tempo irá durar?

Introdução ao ransomware Qilin

Qilin é uma operação de ransomware-como-serviço (RaaS) que se pensa estar sediada na Rússia ou noutros antigos estados soviéticos. Tem afiliados em todo o mundo e tornou-se uma ameaça global significativa.

Um "Qilin" é uma criatura mítica profundamente enraizada nas culturas chinesa, coreana, japonesa e vietnamita, frequentemente associada à paz, prosperidade, justiça e proteção. Esta é uma excelente escolha de marca para um grupo de ameaças, porque o visual é uma criatura semelhante a um dragão legal, e os afiliados de ransomware podem considerar-se a personificação de qualquer uma dessas características. Se você é um criminoso de ransomware, realmente não há desvantagem em dizer que age em nome da paz e justiça, ou que é um poderoso castigador.

Figura de Qilin (Kylin, Kirin) no telhado de um templo na China

Este branding não altera o facto de que os operadores e afiliados da Qilin apenas querem o seu dinheiro. Eles alegaram o contrário em pelo menos um ataque, mas voltaremos a isso mais tarde.

A história de origem do Qilin

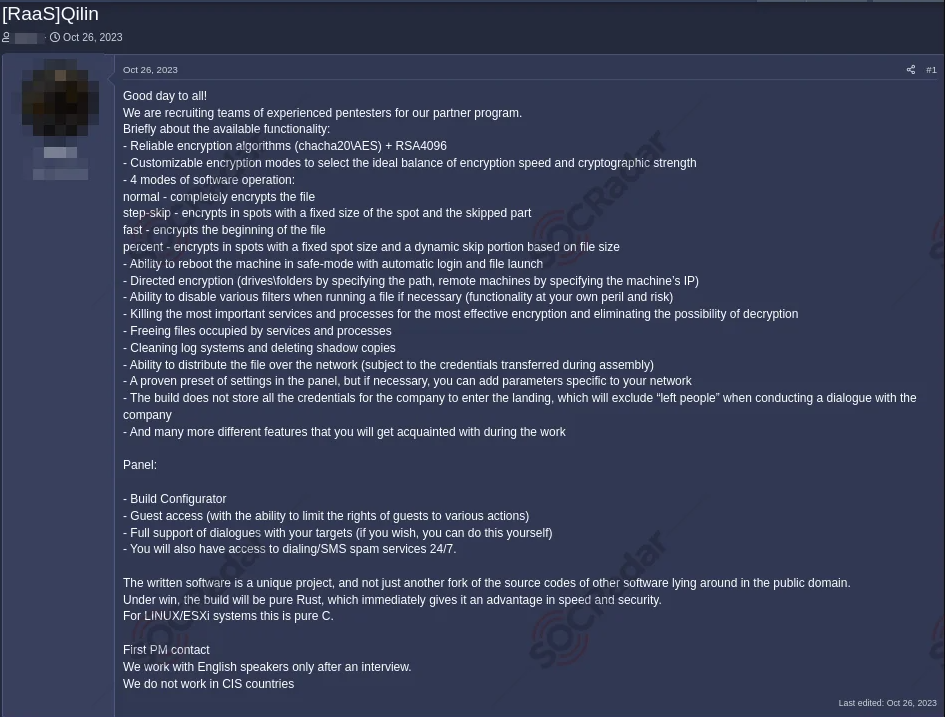

Os investigadores observaram a operação Qilin já em julho de 2022, quando um cibercriminoso com o nome de utilizador 'Qilin' anunciou o ransomware ‘Agenda’ nos fóruns de hacking RAMP e XSS. O cibercriminoso Qilin publicou várias alegadas vítimas no site de vazamento de dados do ransomware Agenda até setembro de 2022, quando a operação Agenda foi rebatizada como Qilin.

Esta alteração de nome coincidiu com o lançamento de uma nova variante do ransomware baseada em Rust . A nova versão ofereceu melhorias técnicas em eficiência, furtividade e evasão de detecção em relação ao binário original em Golang . Em fevereiro de 2023, Qilin estava totalmente operacional como uma operação RaaS que oferecia binários de ransomware multiplataforma e suportava tanto a criptografia quanto a exfiltração de dados .

Hoje, o Qilin é mais conhecido por ataques agressivos, resgates elevados e rápido crescimento.

Como muitos outros grupos, a localização precisa do grupo central de operadores Qilin não está confirmada. As evidências apontam para uma base em casa na Rússia ou num dos países da Comunidade dos Estados Independentes (CEI). Qilin parece estar a operar entre as redes de cibercriminosos da Europa de Leste:

- Interruptor de emergência de idioma: O ransomware Qilin frequentemente inclui código que impede a execução em sistemas com idiomas russos ou de outros países da Europa Oriental. Isto destina-se a prevenir que o ransomware seja executado nas suas regiões de origem.

- Horas de Funcionamento: A análise dos momentos dos ataques por vezes coincide com o horário de trabalho da Europa de Leste.

- Recrutamento de Afiliados: Qilin e os seus afiliados operam frequentemente principalmente em fóruns que utilizam o idioma russo ou que têm uma grande presença russa ou pós-soviética.

Devemos notar que a designação “redes de cibercriminosos da Europa de Leste” não é um termo da indústria de cibersegurança. É frequentemente utilizada pelas autoridades policiais e investigadores para distinguir a atividade cibercriminosa com origens ou operações principais na região da Europa de Leste.

Não há evidências de que Qilin esteja oficialmente ligado a quaisquer operações de estados-nação. É mais provável que Qilin goze de um status de “tolerado pelo estado”, onde quer que esteja baseado. E apesar da marca e a breve atividade Moonstone Sleet, não há evidências que liguem Qilin à China ou a outros estados asiáticos. Os operadores principais do grupo permanecem desconhecidos ou não revelados ao público, embora se acredite que sejam operadores de RaaS e desenvolvedores de ameaças experientes de língua russa.

Qilin e amigos

Qilin é conhecido principalmente como uma rebrand de Agenda, e não há evidências de outra rebrand ou derivação na árvore genealógica de Qilin. Existem algumas semelhanças de código entre Qilin e Black Basta, Black Matter e Revil, mas não o suficiente para estabelecer uma ligação entre eles. Essas semelhanças têm sido atribuídas a atores de ameaça que compartilham recursos de desenvolvimento, mudando de um grupo para outro, ou aprendendo com ataques bem-sucedidos de outros.

Embora não existam ligações diretas estabelecidas com outros grupos, o Qilin aproveitou a interrupção de operações como RansomHub e LockBit. A atividade do Qilin aumentou quando o RansomHub foi alegadamente tomado pelo DragonForce Ransomware Cartel. Afiliados foram para Qilin, e Qilin tornou-se a ameaça de ransomware mais ativa em junho de 2025. Os afiliados do LockBit dispersaram-se após a interrupção da Operation Cronos, deixando o LockBit RaaS operacional, mas muito reduzido, para continuar sem eles. O Qilin conseguiu também recrutar afiliados experientes deste grupo.

Migrações de afiliados como esta não são novas e não são exclusivas da Qilin. A Qilin apenas conseguiu executar uma boa estratégia de recrutamento. Os operadores anunciaram ativamente em fóruns como o RAMP e o XSS, aproveitando as suas vantagens técnicas, ataques personalizáveis e pagamentos generosos aos afiliados. O grupo recentemente fez manchetes quando anunciaram uma nova funcionalidade “Call Lawyer” para afiliados.

Foi adicionada uma nova funcionalidade ao nosso painel: assistência jurídica.

Se precisar de consulta jurídica em relação ao seu alvo, basta clicar no botão “Chamar advogado” localizado na interface do alvo, e a nossa equipa jurídica entrará em contacto consigo de forma privada para fornecer apoio jurídico qualificado.

A mera presença de um advogado no chat pode exercer pressão indireta sobre a empresa e aumentar o montante do resgate, pois as empresas querem evitar processos judiciais.” (Tradução de post no fórum Qilin, via Security Affairs)

A Qilin atualizou regularmente o seu programa e capacidades. Ao longo de 2025, adicionou campanhas de spam, capacidades de ataque DDoS, propagação automática de rede e negociação automática de resgate a partir do painel de afiliados. O grupo também oferece armazenamento de dados, tornando possível para alguns afiliados evitarem outros serviços de armazenamento em nuvem.

Qilin também fornece “jornalistas internos” para ajudar os afiliados com “publicações em blog e também ajudar com a pressão durante as negociações.”

Algumas destas funcionalidades são concebidas para facilitar a vida aos afiliados, outras destinam-se a aumentar a pressão sobre as vítimas. Qilin não parou por aí. Continua a desenvolver variantes de payload avançadas que tornam os binários mais eficientes e difíceis de detetar. O recrutamento agressivo e as melhorias contínuas tornaram Qilin uma plataforma atrativa para afiliados de ransomware. O resultado destes esforços é uma rede de afiliados Qilin que operam a partir de países de todo o mundo.

Um desses afiliados globais é o notório Scattered Spider, um grupo de ameaça que colaborará com qualquer um se o dinheiro for suficiente. O grupo tem sido associado a ALPHV/BlackCat, RansomHub, DragonForce, ShinyHunters, Karakurt, e muitos mais. A expertise em engenharia social do Scattered Spider é um dos muitos fatores que impulsionam o domínio do Qilin no cenário de ransomware. Acredita-se que o Scattered Spider esteja sediado nos Estados Unidos e no Reino Unido.

O que motiva o Qilin?

Isto é fácil, mas interessante de explorar. O dinheiro é o que motiva o Qilin. Dinheiro e autopreservação.

Em quase todas as movimentações estratégicas, as motivações de Qulin parecem ser financeiras. O grupo está continuamente a melhorar as suas capacidades para maximizar o lucro de ataques de ransomware e extorsão de dados. Todas as capacidades que anunciam orgulhosamente nos fóruns são concebidas para aumentar o montante do resgate recolhido. Não há evidências de que Qilin esteja alinhado com qualquer ideologia, e não há mensagens políticas a serem encontradas no site de vazamento de dados de Qilin ou em outras comunicações. Qilin nunca afirmou estar interessado em nada além de dinheiro, exceto por um ataque infeliz em 2024.

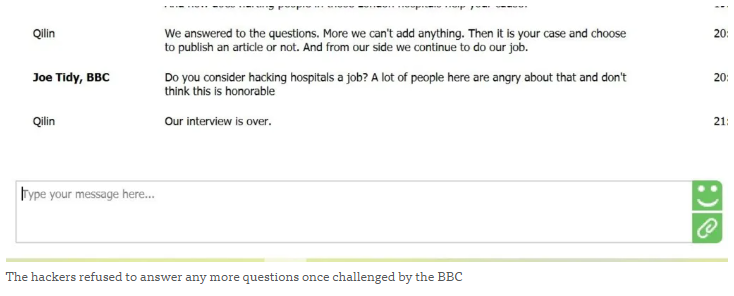

Em fevereiro de 2024, afiliados da Qilin ganharam acesso a Synnovis, um fornecedor de serviços de patologia para hospitais do NHS em Londres. O ataque interrompeu operações, testes e transfusões de sangue, e levou a uma redução significativa na capacidade de cuidados de saúde. Foi posteriormente confirmado que o ataque foi um fator contribuinte em pelo menos 170 casos de danos aos pacientes, com dois classificados como graves, envolvendo danos de longo prazo ou permanentes. O ataque também contribuiu para a morte de um paciente.

Os grupos de ransomware normalmente não querem matar pessoas, e se matarem pessoas, não querem dizer que foi por dinheiro. Isso leva-nos à parte da história‘de repente, eles se importam’:

"Lamentamos muito pelas pessoas que sofreram por causa disso. Por isso, não nos consideramos culpados e pedimos que não nos culpem por esta situação."

Os hackers disseram que o governo do Reino Unido deveria ser responsabilizado, pois não estavam a ajudar na guerra não especificada.

…

“Os nossos cidadãos estão a morrer em combate desigual devido à falta de medicamentos e de sangue de dadores”

Qualquer ataque que resulte em danos físicos ao público é uma ameaça legítima à sobrevivência de um grupo de ransomware. Não há seguro cibernético que possa proteger um hospital ou seus pacientes do atraso nos cuidados de saúde que salvam vidas. Isso força uma resposta mais agressiva das autoridades policiais e pode causar divisões internas porque deixa as pessoas zangadas. Lembra-se do Black Basta? Essa foi uma operação forte até que se desfez por causa da guerra Rússia-Ucrânia e do ataque à Ascension Health. O grupo saiu do ar em janeiro de 2025 e seus registros de bate-papo internos foram vazados algumas semanas depois. Darkside também foi um grupo de sucesso até atacar os Estados Unidos com o ataque ao Colonial Pipeline, forçando uma resposta de todo o governo da administração Biden. Darkside tentou algum controle de danos, mas acabou por encerrar as atividades “devido à pressão dos EUA.”

Os agentes de ameaça irão rebrandear-se ou juntar-se a outros grupos, mas os afiliados não querem perder o seu potencial ou resgates acabados de pagar porque a operação RaaS teve de fugir.

Então, voltando ao Qilin. Na entrevista à BBC, o porta-voz do Qilin recusou-se a identificar de que lado de qual guerra o grupo estava a “apoiar” no ataque à Synnovis. As pessoas chegarão às suas próprias conclusões sobre se estas declarações eram genuínas. Com alguma sorte, a história de sucesso do Qilin terminará em breve devido a este ataque ou a divisões internas sobre questões geopolíticas.

Cadeia de ataque Qilin

A cadeia de ataque Qilin segue o processo típico em várias etapas:

Acesso Inicial: Os atacantes violam a rede usando ataques de phishing (mais comum), credenciais roubadas para aplicações de acesso remoto, ou vulnerabilidades conhecidas em appliances ou aplicações.

Escalada de privilégios, evasão de defesa, & movimento lateral: Depois de estabelecido o acesso, o binário será executado e começará a escalada de privilégios. O ataque utiliza ferramentas de roubo de credenciais como Mimikatz para obter controlo administrativo e mover-se pela rede para identificar alvos valiosos. O software de segurança é desativado e as cópias sombra são eliminadas para impedir a recuperação.

Descoberta de Rede & Exfiltração de Dados: O PowerShell é utilizado para executar scripts de Active Directory (AD) enumeração e facilitar a descoberta. Ferramentas de transferência de ficheiros são preparadas, e dados sensíveis são embalados para transferência para servidores Qilin (ou outros).

Implementação e Execução: A carga útil de encriptação é executada em múltiplos sistemas e uma nota de resgate é deixada a exigir pagamento em criptomoeda.

Ações de Limpeza e Anti-Forense: Qilin inicia várias tarefas para impedir a recuperação e investigação. Estas incluem apagar os logs de eventos e as cópias de sombra restantes, sobrescrever o espaço livre do disco com utilitários de cifra, e reiniciar sistemas para aplicar alterações nas definições do sistema.

Defendendo contra o ransomware Qilin

Existem nenhumas vulnerabilidades conhecidas que possa explorar diretamente no ransomware Qilin para se defender contra ele uma vez que já esteja ativo no seu sistema. O foco da defesa é prevenção, deteção e resposta rápida. Aqui estão alguns passos chave:

- Implemente controlos de acesso rigorosos, como a autenticação multifator (MFA), e use o princípio do menor privilégio ao conceder permissões.

- Corrija e atualize regularmente para se defender contra explorações de vulnerabilidades e desativar quaisquer serviços não utilizados. Barracuda Managed Vulnerability Security pode ajudá-lo a identificar e priorizar vulnerabilidades que existem na sua rede. (Ver demonstração)

- Use uma estratégia consistente de cópia de segurança e recuperação. Crie cópias de segurança regulares de todos os dados críticos e armazenar várias cópias em vários locais. Utilize soluções de cópia de segurança à prova de ransomware e teste regularmente o seu processo de restauração de cópias de segurança. Certifique-se de que está a proteger aplicações como Microsoft 365 e Microsoft Entra ID.

- Implementar e manter proteção de endpoint e usar estratégias de segmentação de rede para limitar o movimento lateral se ocorrer uma violação.

Barracuda pode ajudar

Apenas a Barracuda oferece proteção multifacetada que cobre todos os principais vetores de ameaça, protege os seus dados e automatiza a resposta a incidentes. A plataforma BarracudaONE impulsionada por IA protege o seu email, dados, aplicações e redes, e é fortalecida por um serviço XDR gerido 24/7. Ela unifica as suas defesas de segurança e proporciona uma deteção e resposta a ameaças profunda e inteligente. Visite o nosso site para ver como pode ajudar a proteger o seu negócio.

O Relatório de Invasão de Segurança de E-mail de 2025

Principais conclusões sobre a experiência e o impacto das violações de segurança de e-mail em organizações em todo o mundo

Subscreva o Blogue Barracuda.

Inscreva-se para receber destaques sobre ameaças, comentários do setor e muito mais.

Relatório de Insights do Cliente MSP 2025

Uma visão global sobre o que as organizações precisam e desejam dos seus provedores de serviços geridos de cibersegurança